Mandiant的网络防御峰会以两款新的软件即服务(SaaS)产品——主动式入侵和情报监控,以及勒索软件防御验证——作为开幕产品,Mandiant的名字也从FireEye(火眼)改为Mandiant,该公司首席执行官凯文·曼迪亚在开幕主题演讲中称其为“Mandiant part deux”(曼迪昂特回归)。新产品强调了该公司多年来沉淀的丰富知识和智慧的重要性,以及网络安全控制措施的有效性和高效性。随着火眼产品业务的出售,曼迪昂特重新聚焦以威胁情报和安全响应专业领域。

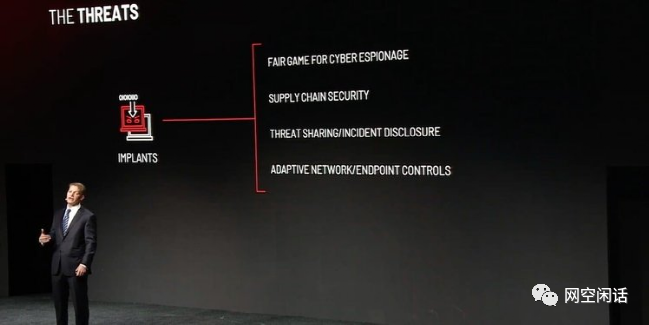

曼迪亚说,去年对于CISO来说是艰难的一年。他在演讲中补充道:“我记得自己当时想,今年(2020年)是首席信息安全官最艰难的一年。”“但2021年同样困难。”火眼在2020年底遭遇了一次网络入侵,当时俄罗斯政府支持的黑客在SolarWinds的软件更新中插入了恶意代码。他说,这种类型的“植入”威胁,即攻击者在软件构建过程中植入恶意代码,仍然是CISO最担心的三大问题。“所以,底线是,供应链攻击是公平的游戏。你还会再见到他们,因为他们是网络间谍的目标。”

曼迪亚认为,零日攻击和勒索软件构成了当今另外两大威胁。他补充说:“我们在2021年看到的零日比过去两年加起来还要多。”2019年,曼迪昂特记录了32次野外零日攻击。这些是从未见过的攻击,没有可用的补丁来修复漏洞。到2020年,这一数字略降至30次。到2021年为止,曼迪昂特已记录了64个零日漏洞。

曼迪亚说:“有一个零日漏洞的地下市场,你现在可以获得的利润是如此之高,以至于过去零日是国家的上帝。”这些民族国家的攻击者“开发了它们,或者购买了它们,然后使用它们”。现在,我们看到越来越多的犯罪活动使用零日攻击,因为他们可以从这些攻击中赚到大量的金钱。

当然,勒索软件是犯罪团伙牟取暴利的另一种攻击手段。“这是董事会的头号话题,”曼迪亚说。“这正在改变我们业务的方式,但坦率地说,这意味着:不要成为组织中容易摘到的果实。想办法增强你的安全感。”

从Mandiant到FireEye再到Mandiant

除了在华盛顿举办网络防御峰会,并于本周发布了两款SaaS产品外,Mandiant还完成了名称更改。

FireEye最初在2014年以大约10亿美元的价格收购了Mandiant,随后将Mandiant的创始人曼迪娅提拔为首席执行官。火眼公司更名为Mandiant是将其产品业务出售给私募股权公司Symphony Technology Group的结果。

今年6月,FireEye表示将以12亿美元的价格将其产品业务出售给STG,并将其Mandiant威胁情报和事件响应部门重新整合为一家独立公司。

在收购FireEye产品业务的几个月前,STG斥资40亿美元收购了McAfee的企业安全业务。去年,STG又以略高于20亿美元的价格从戴尔技术公司(Dell Technologies)手中收购了安全供应商RSA。

首席产品官Chris.Key表示,更名为Mandiant意义重大,因为它将重点放在了公司在网络安全前线的工作上。他补充说,Mandiant每年要花20多万个小时来应对入侵。“大约每两个月进行一次IR。这让我们对攻击者现在正在做什么有了巨大的了解,并掌握了如何防御攻击的强大专业知识。”

他说:“我们看到的是,市场继续在安全上花更多的钱,购买越来越多的控制措施,投入越来越多的人员来解决这个问题,但并没有提高安全效率。”

Key说,这是因为有效的安全不是基于在IT环境中部署的控制和产品。而是基于安全控制背后的专业知识和情报。他还说,大多数攻击都是利用多年前的漏洞攻破组织。

“如果我们看看像SolarWinds这样的广泛的供应链攻击:每一个主要控制供应商的产品都牵涉其中,但仍然有18000个客户得到了SolarWinds能够利用的糟糕的二进制文件,”Key说。“根据我们的专业知识和追踪能力,只有一个团队能够发现(漏洞)。如果我们能扩大这种专业知识和智慧,我们就能让这个行业变得更有效。”

这就是为什么Mandiant推出了XDR平台,并希望成为一家独立的公司:“不是通过专注于控制,而是通过使这些控制更有效、更高效,来应对这些挑战,”他说。

勒索软件防御验证

Mandiant本周推出的一款新的软件即服务(SaaS)产品直接应对勒索软件的威胁。这款产品的设计都是为了支持Mandiant的多供应商扩展检测和响应(XDR)平台,该平台被称为Mandiant Advantage,将于2022年初全面投入使用。

勒索软件防御验证允许组织测试他们针对流行勒索软件的安全控制,确定他们容易受到哪些攻击,然后在防御中修复的这些缺陷,这样他们就不会受到攻击。它是由Mandiant对活跃勒索软件组织的威胁情报提供的。

“我们维护并上这些勒索组织的一个大数据库,它的不断更新,基于我们在勒索事件响应中看到信息,”首席产品官Chris.Key在接受采访时表示,他补充说,这是一个动态的威胁评估。

他解释说:“在我们与客户合作的过程中,测试的内容会根据客户的资料和我们所看到的最活跃的威胁而改变。”

该产品为客户提供了针对勒索软件的主动保护,而不是等待Mandiant或其他事故响应团队在攻击后进行清理。Key说,它的独特之处在于,它为组织机构提供了他们没有受到保护的勒索软件菌株的量化信息。

“市场上大多数安全控制供应商的产品都会说他们正在保护客户免受勒索软件的侵害,但他们没有提供任何可量化的信息,”他说。“此外,在大多数情况下,我们在客户遭到破坏并发生勒索软件事件后进入他们的环境,他们拥有他们认为可以保护他们的控制措施,但这些控制措施没有正确设置或只是没有能力。因此,您可以从未量化安全性的控制供应商那里获得错误的安全感。”

勒索软件防御验证使用真实的勒索软件测试组织的安全控制,“因此我们可以 100% 肯定地告诉您,当该勒索软件发生时,您的环境会做什么,以及您的控制是否检测到并阻止了它,”Key 说。

随着勒索软件攻击的增加,组织的安全态势已转移到董事会级别的讨论中。Key补充说,CISO 需要能够回答在Darkside或REvil勒索软件攻击事件中企业会发生什么。

通常,答案是:“我们认为我们会没事的。我们买了很多安全产品,”他说。然而,Mandiant 的新型勒索软件预防产品“是关于将要发生的事情的经验数据。”

主动的入侵和情报监控

Mandiant的第二款新产品“主动的入侵和情报监控”(Active Breach and Intel Monitoring)可以识别组织IT环境中的相关泄露指标(IOC)。这是基于Mandiant全球事件响应团队的入侵调查和威胁情报研究的实时信息。

使用这些数据,安全模块搜索客户的数据,查找30天前的IOC指标。它使用基于数据科学的评分和相关因素(如行程方向和IOC类型)对IOC匹配进行优先排序,以便安全团队能够更有效地应对高优先级的威胁。

客户看到关于SolarWinds入侵或Colonial Pipeline勒索软件攻击的头条新闻,“客户经常听到的一件事是:我们如何知道入侵是否发生在我们的环境中?”而主动式入侵和情报监控所做的是将客户的安全数据与我们的事故应急人员在前线发现的数据联系起来。”

值得注意的是,Mandiant事件响应团队对Colonial Pipeline和SolarWinds都做出了回应,而其威胁追踪者最初发现了SolarWinds的漏洞。

参考资源

1、https://www.sdxcentral.com/articles/news/mandiant-is-back-what-to-expect-from-part-deux/2021/10/

2、https://summit.fireeye.com/index.html

声明:本文来自网空闲话,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。