谷歌刚刚宣布为安卓操作系统推出反欺骗新功能,加固其生物识别认证机制的安全性。

生物识别认证如指纹、虹膜或面部识别技术,让设备和应用解锁更快捷更安全因而解锁进程更顺畅。

不过生物识别系统也存在一些缺陷,过去多数生物识别扫描器被指易受欺骗攻击。谷歌刚刚宣布改进生物识别安全的更好模型,将在 Android P 版本推出。移动应用开发人员可在应用中集成增强机制确保用户数据的安全。

识别欺骗和伪装攻击的生物识别新方法

目前,安卓生物识别认证系统使用两种度量:错误接受率 (FAR) 和错误拒绝率 (FRR),结合机器学习技术来更好地衡量用户输入的准度和精度。

简言之,FAR 说明了生物识别模型偶然将不正确的输入归属于目标用户的频率,而FRR 记录了生物识别模型偶然将用户生物识别归属于不正确的频率。

然而,谷歌表示,这两个度量维度都不足以识别出用户所输入的生物识别数据是否是攻击者通过欺骗或伪装攻击进行的未认证访问。

为此,除了 FAR 和 FRR,谷歌推出了两个新度量维度:欺骗接受率 (SAR) 和伪装接受率 (IAR),明确说明威胁模型中的攻击者。这两个维度衡量了攻击者绕过生物认证计划的容易程度。“欺骗 (spoofing)”指的是使用已知良好的录音(如重放录音或指纹图片),而“伪装 (imposter)接受”表明成功模仿其他用户的生物特征(如试图模仿目标用户的声音或样貌)。

谷歌将执行强生物识别认证策略

基于用户的生物识别输入,SAR/IAR 度量值明确它是否是“强生物认证”(值低于或等于7%),还是“弱生物认证”(值高于7%)。

如果这些值低于弱生物认证值,那么当解锁设备或应用时,Andorid P 将执行严格的认证策略,如下:

如果设备至少连续4小时处于为活跃状态(如放在桌子上或充电),则提示用户重新输入主 PIN 码、图形、密码或强生物识别。

如果设备在72小时之内未使用,那么系统会为弱生物识别认证和强生物识别认证同时执行如上策略。

为加强安全,通过弱生物识别认证的用户将无法付款或参与涉及 KeyStore 认证绑定密钥的交易活动。

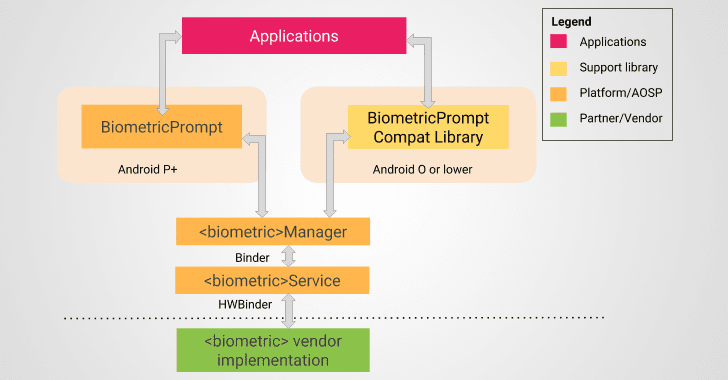

此外,谷歌还将提供新的易用 BiometricPrompt API,供开发人员在应用中设置强壮的认证机制,通过完全拦截由新增度量方法检测出的弱生物识别认证来确保用户的安全性。

谷歌表示,运行 Andorid O 及更早版本的设备也有支持库,应用可在多款设备利用该 API 的优势。这一新功能将积极拦截偷盗、间谍和执法机构对设备的越权访问,以及通过锁定它来挫败绕过生物识别扫描器的已知方法。

本文由360代码卫士翻译自TheHackerNews

声明:本文来自代码卫士,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。