概述

近日,Google的在线恶意软件扫描服务VirusTotal 公开分享了勒索软件活动数据,这是VirusTotal 有史以来第一份勒索软件活动报告,该报告分析了过去一年半上传的8000 万个勒索软件样本。

报告详情

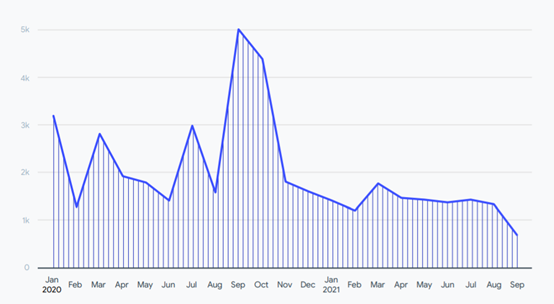

报告表示,传播最广的勒索软件家族的活动时有时无,但大约有100个非流行的勒索软件家族的活动基线从未停止,攻击者似乎是在为他们的活动准备新的样本。在2020年初,GandCrab是最活跃的家族,然后它的活动率在下半年大幅下降。2021年7月,VirusTotal平台观察到一波Babuk勒索软件的新变体。

与勒索软件相关的提交文件的时间分布

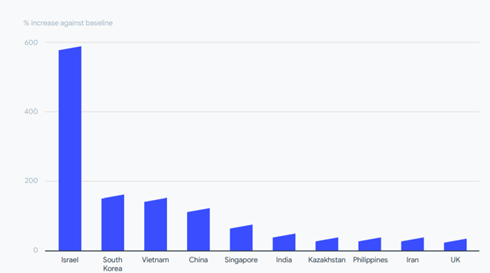

根据VirusTotal上恶意样本的提交数量,以色列、韩国、越南、中国、新加坡、印度、哈萨克斯坦、菲律宾、伊朗和英国是受影响最严重的10个地区。

勒索软件相关提交文件的地理分布情况

根据该报告,自2020到2021 年上半年,至少有140多个国家的用户提交了恶意软件样本到VirusTotal平台,该平台至少发现了130个不同的活跃的勒索软件家族。

勒索软件相关群组的时间分布

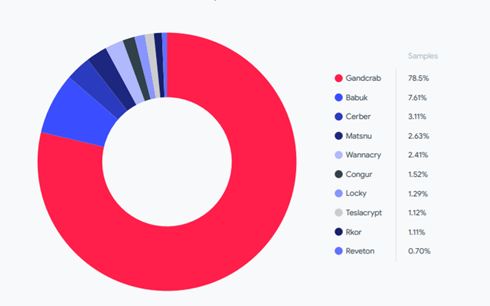

每个家族的勒索软件相关集群

在大约130个勒索软件家族中,GandCrab 家族最为活跃,紧随其后的是 Babuk、Cerber、Matsnu、Congur、Locky、Teslacrypt、Rkor 和 Reveon 。

按不同样本数量排列的十大勒索软件家族

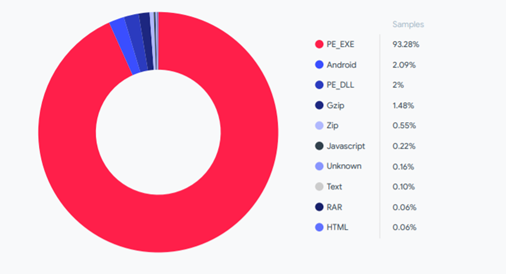

根据报告,VirusTotal上检测到的95%的勒索软件文件是基于Windows的可执行文件或动态链接库(DLLs),2%是基于Android的。

勒索软件样本的类型

攻击者在某些阶段使用的工具或文件与勒索软件家族有关,报告中将这些人工制品分为两组:用于分发勒索软件的工具或文件,以及用于横向移动的工具或文件。

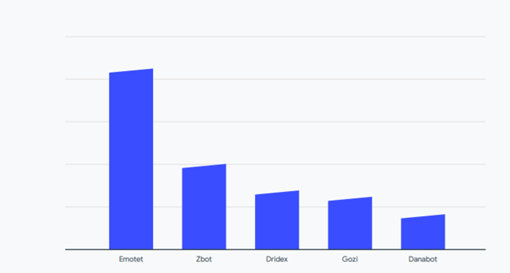

用于分发的Top5

此外,报告表示,YARA规则在检测和分类方面没有那么有效,勒索软件不同于其他恶意软件活动。这很可能是因为他们没有像其它威胁那样经常更新,也可能是由于目前活跃的大量勒索软件家族。其次,攻击者正在使用一系列不同的方法,包括使用著名的僵尸网络恶意软件和其它RATs。第三,在勒索软件分发方面,攻击者似乎不需要除权限提升和恶意软件在内部传播之外的可利用的漏洞。最后,如前所述,Windows占勒索软件目标的95%,而安卓系统只占2%。

安全建议

通用安全建议

非必要时,不要将远程桌面服务(如RDP)暴露在公共网络中,并始终对其使用强密码。

确保商业VPN解决方案和其它服务器端软件始终是最新的,因为它们是勒索软件的常见感染载体。另外,始终保持客户端的应用程序也是最新的。

实施网络分段,在网段之间应用强大的防火墙和 IPS 保护措施,以控制恶意软件在整个网络中传播。

将防御策略集中在检测横向移动和数据渗出到互联网上,要特别注意传出的流量,以检测网络犯罪的连接。

定期使用3-2-1规则备份重要文件:以两种不同的文件格式创建三个备份副本,其中一个备份位于单独的位置。

使用最新的威胁情报信息,以实时了解攻击者所使用的TTP。

为了保护公司网络和系统环境,请对员工进行安全培训,专门的培训课程可以提供帮助。

对所有端点启用勒索软件保护。

如果已经成为受害者,切勿支付赎金。它不能保证能够取回数据,但会鼓励犯罪分子继续其活动,应将事件报告给当地的执法机构或试着在互联网上寻找解密器。

参考链接

https://storage.googleapis.com/vtpublic/vt-ransomware-report-2021.pdf

https://www.darkreading.com/threat-intelligence/virustotal-shares-data-on-ransomware-activity

声明:本文来自维他命安全,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。