美国几个政府机构当地时间周四发布了一份题为《对美国水和废水系统的持续网络威胁》联合警报,警告供水和废水部门的组织有关正在进行的网络攻击。该警报还描述了三次此前未报告的勒索软件攻击,影响了供水设施的工业控制系统(ICS)。警报强调了2019年3月至2021年8月在五个州发生的业务系统遭到勒索软件攻击或其他黑客攻击的事件。据警报显示,在一个案例中,堪萨斯州某设施的一名前雇员试图“通过使用他的用户凭证……远程访问该设施的计算机,威胁饮用水安全”。其他事件发生在加州、缅因州、内华达州和新泽西州。今年2月份发生在佛罗里达州一家饮用水厂的投毒未遂事件,在全美乃至全球引起极大关注。

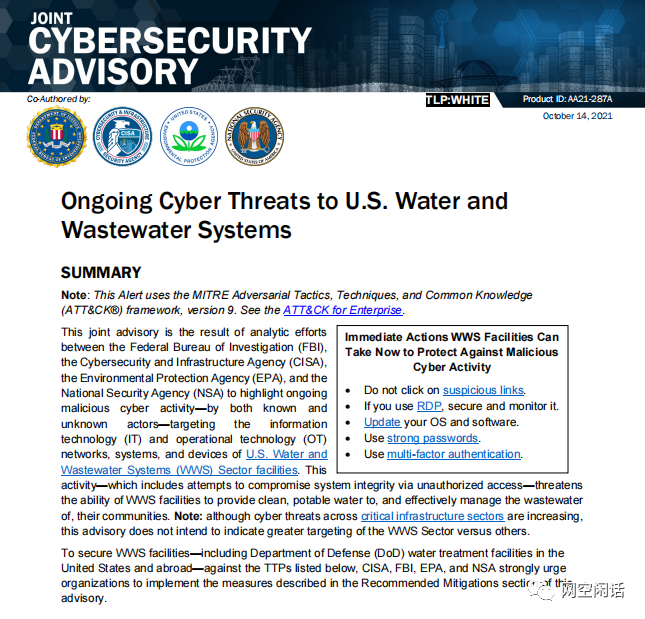

这一警报是由FBI、CISA、EPA(环保局,下辖水办公室)和NSA发布的。这些机构知道由已知和未知的威胁行动者发起的针对水设施IT和OT(操作技术)网络的攻击。

这些机构指出,尽管关键基础设施领域的网络威胁正在增加,但最新警报无意表明,水和污水行业比其他行业更容易受到攻击。

新的警报强调了与数据、勒索软件、网络分段、网络复杂性和系统维护相关的风险,并分享了威胁行动者用于破坏IT和OT系统和网络的战术、技术和程序(TTPs)的信息。它还提供了组织如何预防、检测和响应网络威胁的建议。

该警报还提供了过去几年进行的攻击的几个例子,包括恶意的内部人员和外部威胁行为者。这些例子包括今年发生的三起此前未公开的事件。在每一次攻击中,监控控制和数据采集(SCADA)系统都受到了影响。

事件1:在今年3月发生的一起事件中,网络犯罪分子使用未知的勒索软件袭击了内华达州的一处供水设施。该恶意软件影响了SCADA和备份系统,但该机构指出,SCADA系统只提供监控和可见功能,它“不是一个完整的工业控制系统”。

事件2:第二起事件发生在7月,目标是缅因州的一个设施。黑客们部署了ZuCaNo勒索软件,并成功侵入了一台污水监控系统计算机。“处理系统一直是手动运行的,直到通过本地控制和更频繁的操作员查房才恢复了SCADA计算机,”这些机构在他们的警告中说。

事件3:最近披露的第三起攻击发生在8月份。威胁分子在加州一家水厂的系统上部署了一款名为“幽灵”的勒索软件。这个勒索软件是在首次入侵大约一个月后发现的,当时该组织注意到三个SCADA服务器显示了一个勒索软件信息。

该安全警报还描述了2019年和2020年发生的两起已知事件,其中一起涉及今年早些时候被指控的一名内部人士。

“最近的勒索软件事件和持续的威胁表明,为什么所有关键的基础设施所有者和运营商都应该把网络安全作为首要任务,”CISA执行局长助理埃里克·戈德斯坦(Eric Goldstein)说。

这份名单不包括2021年2月发生在佛罗里达州奥德斯马市一家水处理设施的袭击。当时,一名入侵者侵入了该站的电脑系统,暂时改变了供水站的氢氧化钠浓度。官员们说,水厂的一名工人在放射性水平降至不安全水平之前,及时发现并中断了将这一行动。

此前相关水和废水设施遭遇攻击的情况可参阅如下资源:

美官员最新透露今年早些时候缅因州的两个供水设施遭遇勒索软件攻击

据工业安全公司Dragos称,这是当天发生的两起攻击之一。该公司报告称,该设施的网络遭到了僵尸网络的入侵,僵尸网络的目标是“数十家”其他水务公司。

FBI、CISA、EPA和NSA建议WWS(水和废水系统)设施——包括美国和国外的国防部水处理设施——使用风险知情分析来确定一系列技术和非技术缓解措施的适用性,以防止、检测和应对网络威胁。

根据政府的数据,有超过15万个公共供水系统为数百万美国人提供饮用水,废水处理设施处理大约340亿加仑的废水。美国将水和废水系统列为国家的关键功能,它们的破坏或损毁将“对国家安全、国家经济安全、国家公共卫生或安全,或其任何组合产生削弱作用。”

今年早些时候,美国联邦调查局、CISA、美国环保署和多州信息共享和分析中心(MS-ISAC)发布了警告,原因是威胁行为者未经授权进入了佛罗里达州一家饮用水处理厂的SCADA系统,并据称试图在供水系统中下毒。

参考资源

1、https://us-cert.cisa.gov/ncas/alerts/aa21-287a

2、https://www.securityweek.com/ransomware-hit-scada-systems-3-water-facilities-us

3、https://www.cyberscoop.com/white-house-ransomware-meetings-30-nations-illicit-finance/

声明:本文来自网空闲话,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。