2021年10月28日,美国能源部长格兰霍姆召开了她的顾问委员会(SEAB)第一次会议。本次会议议题包括能源部的“能源地球射击(Earthshot)计划”和对清洁能源的关注。Michael Mabee、Joe Weiss、David Bardin 和 Tommy Waller 等行业专家在会上陈述了意见建议。国际知名自动化和网络安全专家Joe Weiss针对过程传感器的网络层面保护问题,再次阐述了他的观点。并建议能源部,保护过程传感器是一个需要特别关注的硬技术障碍。能源部需要认真对待过程传感器网络安全,鼓励过程传感器监控范式转变,鼓励对过程传感器负责人员进行网络安全培训,并与CISA协调政府和行业专家共同解决过程传感器网络安全问题。过程传感器到底有什么的网络安全问题呢?这一问题的严重程度如何?

过程传感器有何网络安全风险?

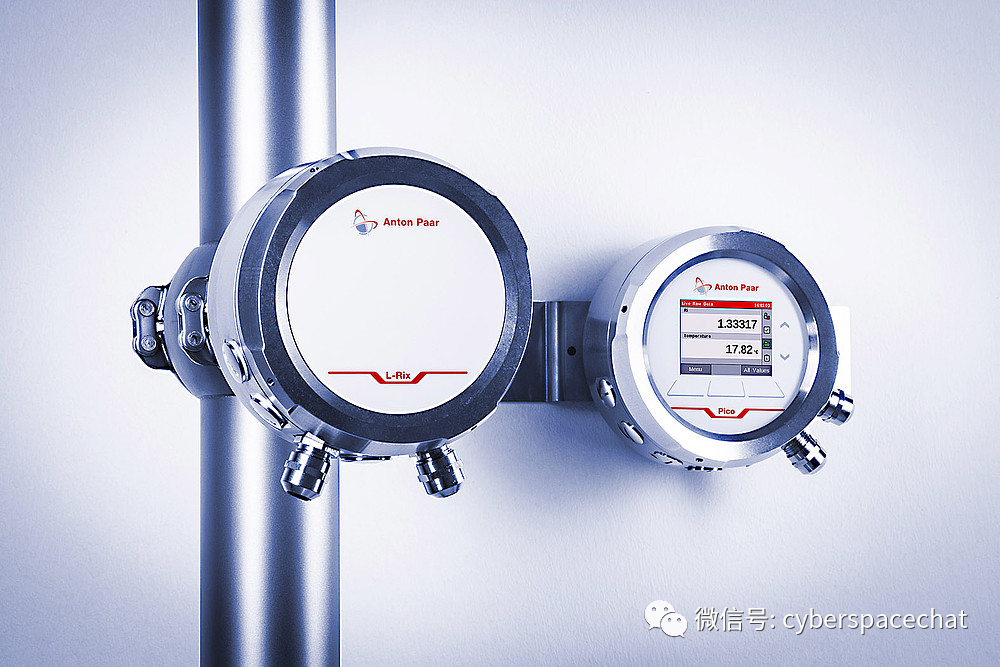

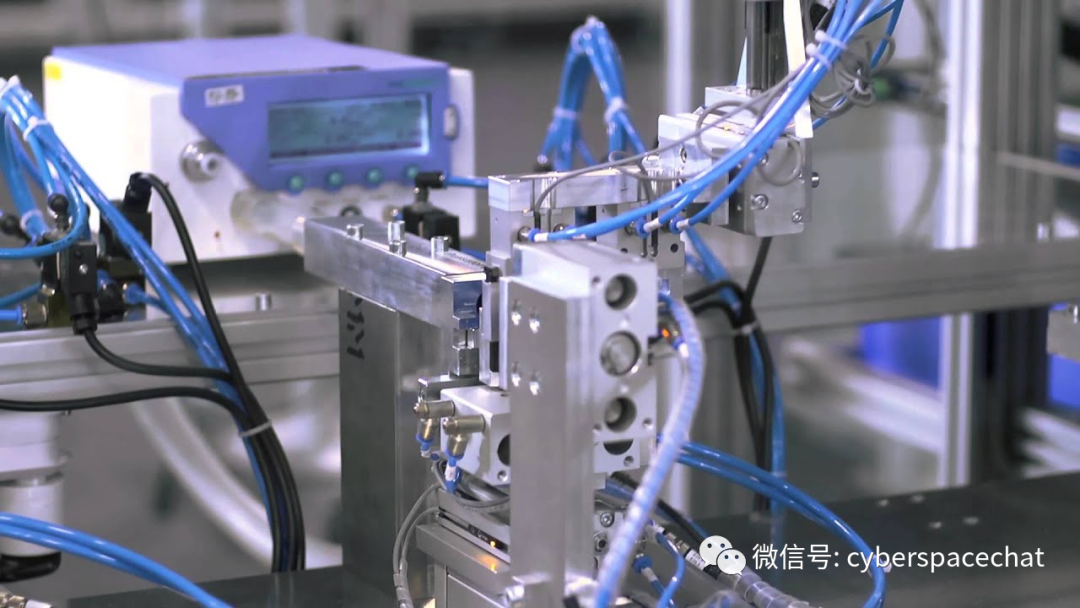

过程传感器用于测量压力,液位,流量(如蒸汽,液体,电力等),温度,电压,电流等。这些设备通过为现场控制器、执行器、电机、驱动器、分析仪、机器人和基于windows的操作站提供关键输入,对网络安全、过程安全、可靠性、产品质量和弹性至关重要。所有监视或控制物理过程的组织都利用来自具有共同网络限制的普通供应商的类似类型的过程传感器。这包括商用和军事核设施的运营组合体,包括水力和可再生能源的发电,电网中的微电网,智能制造,智能建筑,以及电机在内的高功率应用设备等等。

IT和运营技术(OT)网络安全从业人员采取基于网络的方法,监控互联网协议(IP)网络的网络异常。这对于IT网络来说是必要的,但对于全面控制系统的网络安全来说是不够的。这是因为,作为OT网络输入的过程传感器被错误地认为是无损的、经过认证的、具有网络日志功能,并在整个操作周期中提供正确的读数。

Weiss在其博客文章中称,过程传感器读数的错误,无论是出于无意还是恶意,都造成了重大的灾难性影响,但过程安全标准并没有解决过程传感器的网络安全问题。因此,在对安装在液化天然气设施中的最先进的安全压力变送器的联合ISA84(过程安全)/ISA99(网络安全)评估中,对过程传感器的网络漏洞进行了检查。在138项个体网络安全要求中,压力变送器失败占了69项,而这些要求本可以阻止设施的安全运行。所有的基础设施和设备都处于危险之中,因为过程传感器是不安全的和未经认证的(即,传感器测量信号来自于传感器)。

过程传感器的主要障碍

梳理Weiss在能源部顾问委员会上的建议,大致可以归纳出以下主要的技术或非技术障碍。

1、所有过程应用中都有数千万个传统过程传感器(这不包括个人和住宅应用中额外的数千万个 IOT传感器)。过程传感器没有网络安全、身份验证或网络日志记录,可能无法更新以确保网络安全。这涉及到整个生态系统,包括传感器、传感器网络、通信协议和安全技术。

2、普遍认为过程传感器网络安全不是问题,因为它只会产生局部影响。然而,这种认识是错误的,已有活生生的例子发生了。需要解决使传感器能够损坏更大流程(比如电网)的系统交互问题。

3、智能电网、智能制造、工业 4.0等基于“无处不在的传感器”和传感器数据的大数据分析。如果不能信任输入的传感器数据,那么大数据分析就不受信任。

4、传感器网络安全问题是一个新问题。需要工程和网络组织协同工作。过程传感器的监控将迫使这些不同的专业领域一起工作,这可能会促进改变游戏规则。

5、已有传感器对建筑和HVAC控制的影响的研究报告显示,建筑/暖通空调系统中传感器系统的网络安全威胁正在增加,因此传感器数据传输可能会被黑客入侵。根据研究报告的结论,必须了解被黑客入侵的传感器数据如何影响楼宇控制性能(这只能由控制系统完成,而不能由网络专家完成)。典型的情况可能包括传感器数据被黑客修改并发送到控制回路,从而导致极端的控制行为。

6、如果不能相信你测量的东西,你就不能拥有网络安全。然而,过程传感器的网络安全超出了NERC关键基础设施保护 (CIP) 网络安全标准的范围。

7、如果不能相信你测量的东西,态势感知能力也无从谈起。

8、假冒过程传感器和硬件后门是硬件供应问题。硬件供应链攻击的情况已屡见不鲜。

真实的控制系统网络事件

Weiss称,美国的早就对手意识到了这些局限性。伊朗电气工业的工业安全专家对工业控制系统安全框架和最佳实践有深入的了解,如ISA-99/IEC-62443, NERC CIP, NIST 800-82, SANS安全实践,Nozomi工具,西门子,横河和ABB控制系统等等。

WEISS个人收集的控制系统网络事件的非公开数据库中,就有超过75起建筑/设施控制系统网络事件,其中一些是由过程传感器问题引起或加剧的。

俄罗斯黑客2018年曾经入侵了沙特阿拉伯一家石化工厂的Triconex安全系统(施耐德公司旗下的安全平台,已超越了一般意义上的功能安全系统,为工厂提供全套的安全关键解决方案和全生命周期安全管理理念与服务。核电站、石化工厂、供水系统广泛使用Triconex安全系统)。入侵的目的是炸掉工厂。即使在工厂被恶意软件关闭后,黑客也没有被发现,缺乏识别控制系统网络事件直接影响的能力以满足最近政府行为等网络安全TSA网络安全需求和总统行政命令14028。过程传感器的监测将帮助过程传感器提供直接过程异常的迹象。

另有某国向北美市场提供了假冒的压力传感器,并在提供给美国公用事业公司的大型电力变压器上安装了硬件后门。缺乏过程传感器认证允许“欺骗”传感器信号从而控制变压器。由于没有对过程传感器信号进行认证(传感器信号来自变压器内部或“恶意攻击者”),不可能知道变压器是否已被损坏。

OT网络安全需要范式转变

网络攻击泛化的时代,无论是IT还是OT网络都无法完全免受网络攻击的困扰。因此,保护关键的基础设施需要改变模式。传统的IT网络安全最佳实践不能复制到OT系统,即使那样也将是无效的。建议的方法本质上是,即实时带外(不连接任何互联网)监测过程传感器的电特性。多年来,工程师们一直使用这种方法监测设备运行状况(过程异常检测)。直到最近,这种方法还没有应用到网络安全中。

带外过程传感器监测的结果是隔离过程传感器测量,免于网络恶意软件的危害,无论是来自IT或OT网络。这种方法可以帮助证明在勒索软件攻击期间设施的持续运行,因为恶意软件无法到达过程传感器监控。同时,过程传感器监测持续提供运行的实时状态。

此外,过程传感器监控提供了预测性维护能力,提高了生产率和安全性。其他人已经认识到这种方法的价值。

参考资源

1、https://www.controlglobal.com/blogs/unfettered/comments-to-the-us-secretary-of-energys-advisory-board-on-lack-of-process-sensor-cyber-security/

2、https://www.energy.gov/seab/seab-meetings

3、https://www.energy.gov/oe/october-20-21-2021-meeting-electricity-advisory-committee

声明:本文来自网空闲话,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。