据趋势科技研究人员11月15日发布的博文,恶意威胁行为者正在利用阿里云ECS实例中的功能以进行门罗币加密劫持。网络犯罪分子的目标是阿里巴巴弹性计算服务(ECS)实例,禁用某些安全功能以进一步实现他们的加密劫持目标。阿里云提供了一些独特的选项,使其成为攻击者极具吸引力的目标。

众所周知,威胁行为者正在积极利用配置错误的linux服务器,不管它们是运行在本地还是在云中。这些被泄露的设备大多用于加密劫持目的,主要用于挖掘数字货币Monero。一个臭名昭著的例子是TeamTNT,它是第一批将重点转向云服务的黑客组织之一。

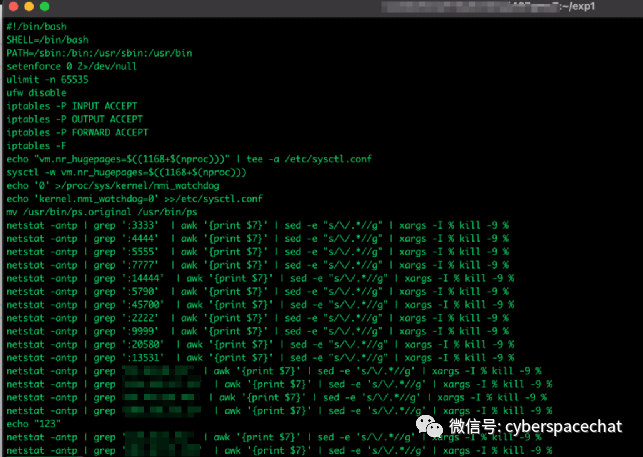

加密劫持战场由Kinsing和TeamTNT等多个威胁参与者共享。它们在代码中共享的两个共同特征是删除也在挖掘加密货币的竞争参与者,并禁用在受害机器中发现的安全功能。这为他们提供了相对于被劫持资源的优势,例如针对华为云确定的先进系统卫生设施的例子。

趋势科技将重点关注在多个有效负载中发现的一个常见功能:阿里云服务提供商(CSP)内部功能的禁用。研究人员还分析了多个威胁行为者和恶意程序集中在阿里云上的可能原因,以及这些非法挖掘活动对阿里云用户的影响。

趋势科技在博客发表之前,已经通过阿里云团队给出的联系方式与他们取得了联系,正在等待阿里云方面对此问题的回应。

阿里云的ECS

阿里云的弹性计算服务(ECS)实例自带安全代理。因此,威胁参与者试图在入侵利用时卸载它。这并不奇怪,因为过去看到过类似的有效载荷。然而,这次趋势科技的研究人员在恶意软件中发现了一个特定的代码,它创建了防火墙规则,丢弃来自阿里云内部区域和地区的IP范围的数据包。

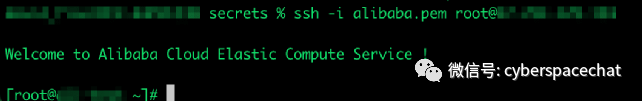

图1 阿里云电子商务实例的一个样本,带有创建防火墙规则的特定恶意代码

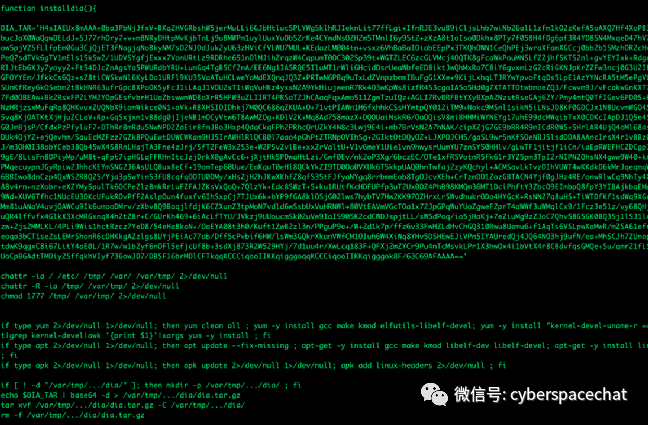

图2 禁用阿里安全代理

此外,默认的阿里云ECS 实例提供root访问权限。虽然其他CSP提供了不同的选项,包括最低特权的选项——例如不允许通过用户名和口令进行 Secure Shell (SSH) 身份验证和只允许非对称加密身份验证——但其他 CSP默认不允许用户直接通过SSH登录,所以需要一个权限较低的用户。

例如,如果登录机密被泄露,获得低权限访问将需要攻击者加大力度提升权限。但是,对于阿里云,所有用户都可以选择直接向虚拟机 (VM) 内的root用户提供口令。

图 3. 默认ECS实例的 Root 权限

图 3. 默认ECS实例的 Root 权限

在安全方面,这与最小权限原则相矛盾,需要强调的是,这是用户对安全配置的责任。趋势科技强烈建议创建一个较低权限的用户来在ECS实例中运行应用程序和服务。

在这种情况下,威胁行为者在攻击时拥有最高可能的特权,包括漏洞利用、任何错误配置问题、弱凭据或数据泄漏。因此,可以部署高级负载,例如内核模块rootkit和通过运行系统服务实现持久性。鉴于此功能,多个威胁攻击者只需插入用于删除仅在阿里巴巴ECS发现的软件的代码片段即可将目标对准阿里云ECS,这也就不足为奇了。

图 4. 作为高权限滥用示例的diamorphine部署

图 4. 作为高权限滥用示例的diamorphine部署

利用阿里云的加密劫持

当加密劫持恶意软件在阿里ECS中运行时,安装的安全代理会发送恶意脚本运行的通知。然后,用户有责任停止正在进行的感染和恶意活动。阿里云安全提供了有关如何执行此操作的指南。更重要的是,用户有责任首先防止这种感染的发生。

图 5. 加密劫持恶意软件示例

图 5. 加密劫持恶意软件示例

尽管检测到,安全代理仍无法清除正在运行的危害并被禁用。查看另一个恶意软件样本表明,安全代理在触发入侵警报之前也已被卸载。然后示例继续安装 XMRig。进一步检查样本表明,加密矿工(cryptominer) 可以很容易地替换为另一种恶意软件,以便在环境中执行。

还需要注意的是,阿里ECS具有Auto Scaling功能,用户和组织可以启用该服务,根据用户请求量自动调整计算资源。当需求增加时,Auto Scaling允许ECS实例根据枚举的策略为所述请求提供服务。虽然该功能是免费提供给订阅者的,但资源使用量的增加会导致额外收费。当账单到达不知情的组织或用户时,加密矿工可能已经产生了额外的成本。此外,合法订阅者必须手动删除感染以清理危害的基础设施。

图 6. 恶意软件使用的安全代理卸载例程示例

图 6. 恶意软件使用的安全代理卸载例程示例

趋势科技团队获取的样本可能与针对阿里云的活动相关联,趋势科技发现这些样本与其他同样针对亚洲 CSP 的活动(例如华为云)具有共同的特征、功能和能力。还有其他关于这些攻击检测的报告。

图 7. 比较受感染的阿里云(左)和华为云(右)的样本。

图 7. 比较受感染的阿里云(左)和华为云(右)的样本。

来自两个活动的样本具有共同特征,尤其是在消除“对手”和为下一阶段感染设置环境方面,例如确保使用公共 DNS。尽管编码风格不同,但两种攻击的功能目的是相似的。

减轻威胁对阿里ECS工作负载的影响

性能损失是在阿里云基础设施中运行加密劫持活动的后果之一,因为加密挖掘过程会消耗大量资源。此外,在用户使用 Auto Scaling 功能设置他们的实例的情况下,他们最终可能会产生意外的订阅成本。

攻击者可以轻松地扩展攻击的规模,因此还可以轻松地用另一种恶意软件替换恶意加密矿工,这可能会为他们带来更多利润或传播到其他工作负载和端点。由于以高用户权限渗透到环境中是多么容易,因此可以对项目或基础设施进行后续攻击。趋势科技继续研究可以部署在基础设施中的恶意活动。趋势科技还在此处列出了一些组织可以遵循的最佳实践:

践行责任共担模式。无论电信运营商和用户有责任确保工作负载,项目的安全配置和环境是安全的。通读指南,自定义并相应地启用工作负载和项目的安全层。启用最能帮助保护云环境并确保其具有不止一层恶意软件扫描和漏洞检测工具的策略。

自定义云项目和工作负载的安全功能。尽管CSP 提供了该功能,但请避免在 root 权限下运行应用程序和使用SSH口令。使用公钥加密进行访问。

遵循最小特权原则。根据他们各自参与项目或应用程序的级别,限制具有最高访问权限的用户数量。

攻击指标 (IOC)

研究人员给出了IOC和趋势科技检测的完整列表 的链接。(https://www.trendmicro.com/content/dam/trendmicro/global/en/research/21/k/groups-target-alibaba-ecs-instances-for-cryptojacking/IOCs-groups-target-alibaba-ecs-instances-cryptojacking.txt)

参考资源

1、https://threatpost.com/cybercriminals-alibaba-cloud-cryptomining-malware/176348/

2、https://www.trendmicro.com/en_us/research/21/k/groups-target-alibaba-ecs-instances-for-cryptojacking.html

声明:本文来自网空闲话,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。