图片来源于网络

近日,安全研究人员开发了一种基于模糊测试的新技术,称为 Blacksmith,该技术可以“复活”Rowhammer 漏洞攻击,绕过现代 DRAM(Dynamic Random Access Memory,动态随机存取存储器)设备的缓解措施。这种新的 Blacksmith技术被证明,很容易使 DDR4 模块受到攻击。

罗哈默效应

Rowhammer 是一种安全漏洞,它依赖于相邻内存单元之间的电荷泄漏,使威胁行为者能够翻转1和0并更改内存中的内容,这种现象被称为比特翻转(Bit flips),可被利用获取更高的权限。这种利用 Rowhammer的强大攻击可以绕过所有基于软件的安全机制,导致权限提升、内存损坏等。

这种攻击方法于2014年被发现,随着时间的推移,Rowhammer 漏洞成为一个普遍问题。2020年3月,用于解决位翻转问题的缓解措施露出破绽,学术研究人员证明其可以被绕过,随后制造商们实施了一组称为“目标行刷新”(TRR)的缓解措施,保护当时的新 DDR4 免受攻击。

随后,攻击者们针对 TRR 又开发了另一种基于模糊测试的技术,被称为 TRRespass,它成功地找到了可用的 Rowhammering 攻击方法。

模糊测试探出新路

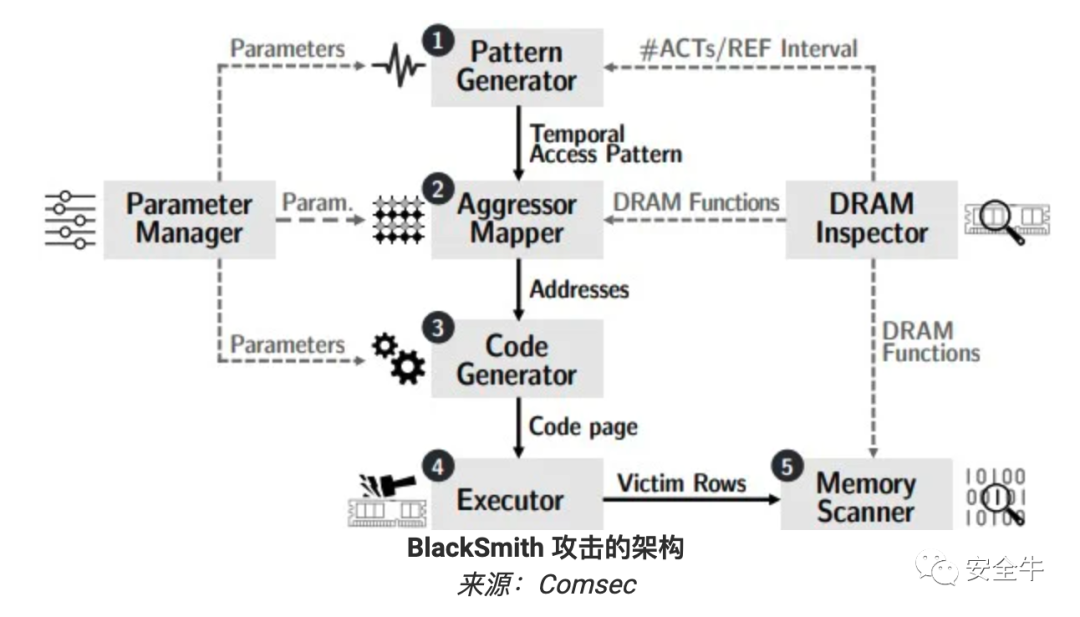

TRRespass 能够在40个经过测试的 DIMM 中找到14个有效模式,成功率约为 37.5%。然而, Blacksmith 在所有测试的DIMM中都发现了有效 Rowhammer 攻击模式。研究人员这次使用的技巧不是通过一致结构来实现Rowhammer攻击,而是探索可绕过 TRR 的非一致结构。

该团队使用顺序、规律性和强度参数来设计基于频率的 Rowhammer 攻击模式,然后将它们提供给 Blacksmith模糊测试器以找到工作值。Blacksmith模糊测试器运行12个小时,并产生用于其攻击的最佳参数,使用这些参数,研究人员能够在256 MB连续内存区域上执行位翻转。

为了证明这在实际场景中可利用,该团队进行了测试性攻击,成功检索到用于对 SSH 主机进行身份验证的公共 RSA-2048 密钥私钥。

最终,研究人员证实了 DRAM 供应商关于“ Rowhammer 可防可控”说法的错误,事实表明,当前部署的所有缓解措施都不足以完全抵御 Rowhammer攻击。新模式表明,攻击者可以比之前更容易入侵系统。Comsec 进一步发现,虽然使用 ECC DRAM 会使漏洞利用更加困难,但他们仍无法抵御所有 Rowhammer 攻击。

DDR5可能更安全

目前,市场上已经有较新的 DDR5 DRAM 模块可用,并且在未来几年内将加快普及。在 DDR5 中,Rowhammer 漏洞攻击可能不是什么大问题,因为TRR 被“刷新管理”所取代,该系统跟踪bank中的激活并在达到阈值时进行选择性刷新。这意味着在 DDR5 DRAM 设备上进行大规模的模糊测试会比较困难,效率也可能低很多,但这还有待观察。

声明:本文来自安全牛,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。