国家互联网应急中心(CNCERT/CC)勒索软件动态周报-2021年第2期(20211113-20211119)

国家互联网应急中心(CNCERT/CC)联合国内头部安全企业成立“中国互联网网络安全威胁治理联盟勒索软件防范应对专业工作组”,从勒索软件信息通报、情报共享、日常防范、应急响应等方面开展勒索软件防范应对工作,并定期发布勒索软件动态,本周动态信息如下:

一、勒索软件样本捕获情况

本周勒索软件防范应对工作组共收集捕获勒索软件样本435872个,监测发现勒索软件网络传播4960次,勒索软件下载IP地址226个,其中,位于境内的勒索软件下载地址29个,占比12.8%,位于境外的勒索软件下载地址197个,占比87.2%。

二、勒索软件受害者情况

(一)Wannacry勒索软件感染情况

本周,监测发现2673起我国单位设施感染Wannacry勒索软件事件,较上周下降16.9%,累计感染48257次,较上周下降21.7%。与其它勒索软件家族相比,Wannacry仍然依靠“永恒之蓝”漏洞(MS17-010)占据勒索软件感染量榜首,尽管Wannacry勒索软件在联网环境下无法触发加密,但其感染数据反映了当前仍存在大量主机没有针对常见高危漏洞进行合理加固的现象。

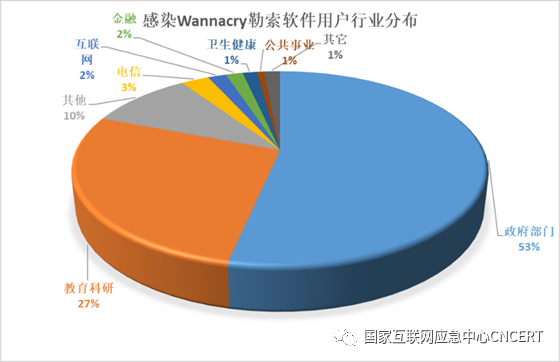

政府部门、教育科研、互联网、电信、金融行业成为Wannacry勒索软件主要攻击目标,从另一方面反应,这些行业中存在较多未修复“永恒之蓝”漏洞的设备。

(二)其它勒索软件感染情况

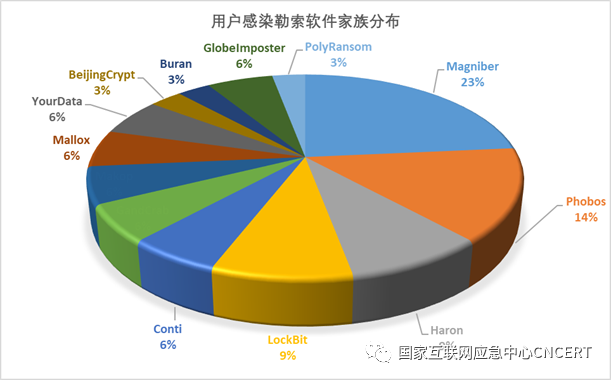

本周勒索软件防范应对工作组自主监测、接收投诉或应急响应36起非Wannacry勒索软件感染事件,排在前三名的勒索软件家族分别为Magniber(23%)、Phobos(14%)和Haron(9%)。Magniber勒索软件攻击事件本周排名第一,主要是11月底Magniber利用CVE-2021-40444和CVE-2021-26411两个漏洞对我国境内用户频繁攻击,入侵主要方式为网页挂马,通过色情网站的广告进行传播。

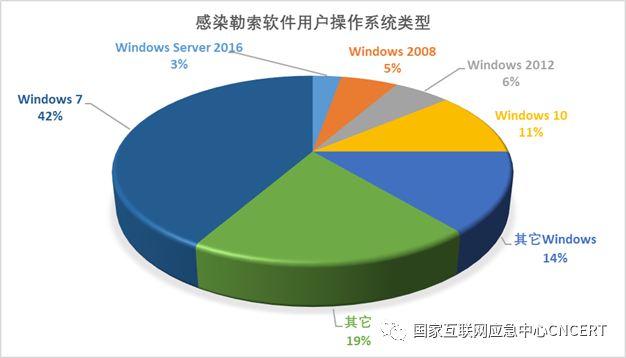

本周,被勒索软件感染的系统中Windows7系统占比较高,占到总量的42%,其次为Windows10系统,占比为11%,除此之外还包括较多不同版本的Windows服务器系统,占比14%。

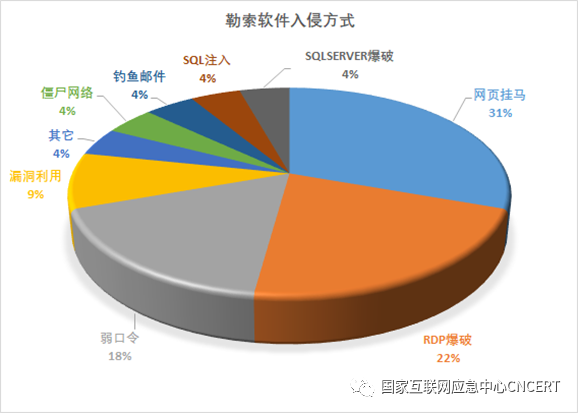

本周,由于Magniber勒索软件通过网页放马传播攻击活动活跃,勒索软件入侵方式中,网页挂马排在第一位,其次为Windows远程桌面爆破和弱口令。

三、典型勒索软件攻击事件

(一)国内部分

1、国内多家企业遭受泄密型勒索软件攻击

近日,LockBit、Haron、Conti等多个勒索软件家族频繁发动攻击,并对受害企业发起泄密威胁。目前已知受到此轮攻击影响的企业中,有9家为国内企业,涉及金融、能源、制造和零售等行业。

2、国内多家医院感染勒索软件

11月13日,安徽某医院多台服务器感染520勒索软件,攻击者通过RDP爆破方式获取服务器控制权,并通过网络共享在内网传播勒索软件。

11月16日,广东省某医院OA共享磁盘文件被加密勒索,加密文件后缀名为.devos,勒索软件家族为老牌勒索软件phobos。攻击者利用RDP爆破入侵医院主机,并利用RDP或SMB暴力破解,获取更多内网主机访问权限,并利用内网设备间的文件共享对OA共享磁盘加密。

这些事件中攻击者利用不安全的RDP配置来入侵网络,并通过网络共享实现勒索软件在内网的传播和加密勒索行为。建议用户使用高强度密码来应对这种爆破攻击并引入多因素身份验证作为额外的安全保障,并严格控制共享文件夹权限。

(二)国外部分

1、新黑客组织 “MosesStaff”以以色列公司为目标进行破坏性攻击

11月初,一个名为“MosesStaff”的神秘黑客组织出于政治原因对以色列国防部发动了网络攻击,获取了一些“军队部署信息”,并对外发布了一些声称是从以色列国防部服务器获取的文件和照片。“MosesStaff”在官网声称,该组织入侵了165个服务器和254个网站,收集了超过11TB的数据。

四、威胁情报

MD5

A00F2DA30BC03EEDD9D307826B36B48B

BB09E9B8DAEF63D4EBE21FCB2519C5D5

1CC5B508DA9567F032ED78375BB45959

7CD5B1D26AC2BBCC2D14C9AD93347292

7B760F60FFF500D3C7C408A8BC158E0E

A06C125E6DA566BE67AACF6C4E44005E

FC93ECB882FBC1BAC46AAF4232CE9B66

2C1BACB056654515171BEDADAECFE67E

2A37DA5634B1E4B188FC5EF86704E41B

34B2AAD3AB44EF46ECFE5C41F2DC2E9D

EC54D06ADD793A2642B7CEF9FF958B9D

31F6D8C58AD986E8AB428CBAEC5A10F6

DAC3710EB5C87843FD76996AF39E29CD

315AAF1F0128E50999FD5B82949A9267

IP

27.102.66.114

27.102.127.120

45.77.76.158:25643

190.144.115.54:443

195.201.124.214:10001

78.138.105.150:11180

51.141.64.54

78.138.105.150

27.102.127.120

123.45.67.89

190.144.115.54

169.51.60.221

183.110.224.164

195.201.124.214

27.102.66.114

45.77.76.158

域名

ovelupdate.com

checkvisa.xyz

google.onedriver-srv.ml

URL

http://curlmyip.net

http://google.onedriver-srv.ml/gadfTs55sghsSSS

http://lurchmath.org/wordpress-temp/wp-content/plugins/xmrig.zip

http://78.138.105.150:11180/sv.php

邮箱

friend.dec@yandex.ru

friend.dec@keemail.me

zsebas@arimail.cc

kameric@airmail.cc

sazepa@tuta.io

yourfriendz@techmail.info

bob_marley2021@libertymail.net

decrypt20@firemail.cc

钱包

1BTgrpARc6CoQy9M5Q9ivz4BbkqVjSwpoM

1MzQZfamKtJuckckh7DG7yMK5tpHBcQAoS

1AGXbb72TonM9yosKFh3y7bAViP5L57jsX

12VF6Zj5Sz1PVPuB4fWUtCPPtp43SYkTvf

12kZ3L5xU5cVFrPZayuFNSjmh4KFCMuaWt

13zghd1F8es1vGiXeox19CKpWbQ2PqR3h4

声明:本文来自国家互联网应急中心CNCERT,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。