美国生物经济信息共享与分析中心 (BIO-ISAC) 当地时间11月23日对针对生物制造设施的网络攻击发出警报。警报称名为Tardigrade的新活动最初于2021年春季发现,当时在一家大型生物制造设施的网络中发现了SmokeLoader恶意软件的新变种。2021年10月,又在第二个设施的网络上发现了该恶意软件。SmokeLoader家族是一个极其复杂的恶意软件,目前在生物经济链条中广为传播。这也可能是第一个识别出的针对生物制造设施的如此复杂的恶意软件。鉴于所观察到的传播活动,还需进一步跟踪分析以加快披露速度。

这一网络攻击警报应当引起网络安全监管机构、网络安全厂商和生物基础设施行业的重视。生物安全涉及人体健康、资源环境可持续、社会伦理、国防安全等多个方面,是我国家安全的重要组成部分。

根据生物医学和网络安全公司BioBright提供的一份BIO-ISAC报告,Tardigrade攻击还涉及部署勒索软件,但研究人员告诉连线,勒索软件可能仅用于掩盖攻击者进行的其他活动。

“通过随后的调查,发现了一个恶意软件加载程序,它表现出高度的自主性和变形能力,”BIO-ISAC 在警报中说。

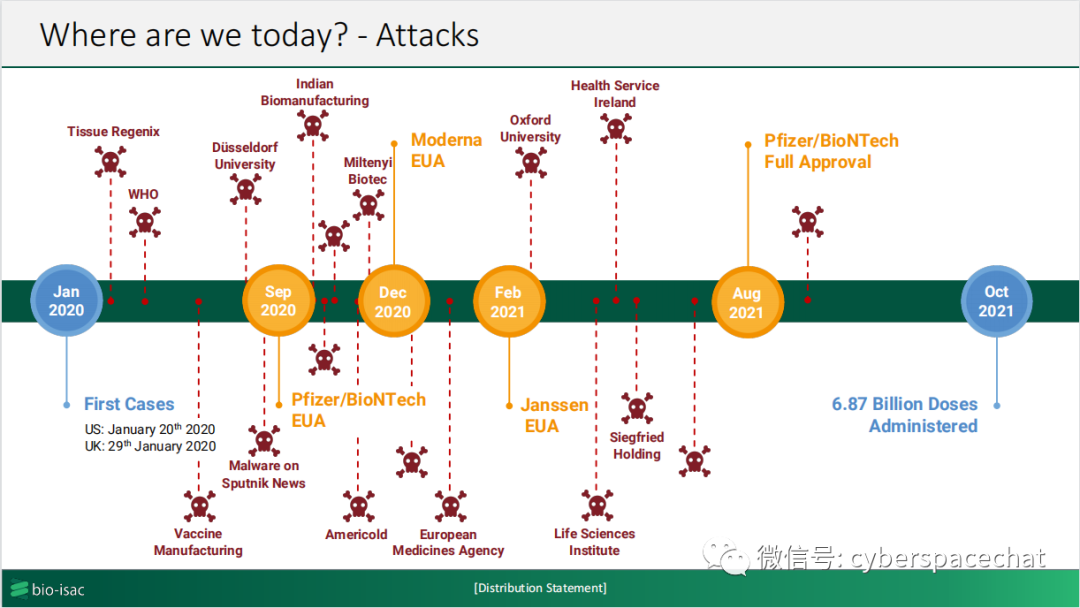

SmokeLoader也称为Dofoil,已经存在大约十年,允许威胁行为者将其他恶意软件部署到受感染的系统上,包括TrickBot木马。下图是该恶意软件被发现的关键时间节点。

在间谍攻击中,恶意软件的主要目的是下载有效载荷并操纵受感染系统上的文件。

“[T] 他的系统似乎能够从内存中重新编译加载程序,而不会留下一致的签名。BIO-ISAC 报告中写道:“重新编译发生在网络连接异常之后,这可能是调用命令和控制 (CnC) 服务器来下载和执行编译器。”

与之前版本的 Smoke Loader不同,新变体是变形的,更加自主,可以“根据内部逻辑决定横向移动”。它还可以有选择地识别要修改的文件,寻求提升权限,加密到服务器的流量,并充当后门。

由于Tardigrade的复杂性极高,BIO-ISAC将这次攻击归因于高级持续威胁 (APT),但没有做出确切的归因。研究人员认为这可能是一个外国政府,有一些证据指向俄罗斯的威胁行为者。

BIO-ISAC还提供与该活动相关的危害指标,并鼓励生物制造组织检查其网络是否有任何感染迹象、备份重要数据、采用防病毒解决方案并培训员工如何发现网络钓鱼企图。

BIO-ISAC表示:“此时,鼓励生物制造基地及其合作伙伴假设他们是目标,并采取必要措施审查他们的网络安全和响应态势。”报告给出的具体建议包括五项措施:

评估你的生物制造网络分区与隔离措施

与生物学家和自动化专家合作,为您的公司创建一个“皇冠宝石”(即核心资产)分析

测试并执行关键生物基础设施的离线备份

查询关键生物基础设施部件的交货时间

假设你就是一个攻击目标

近日中央审议的《国家安全战略(2021-2025)》中,生物安全、网络安全、数据安全和人工智能安全被纳入了国家安全的范畴。作为国家安全的重要组成部分,生物安全涉及人体健康、资源环境可持续、社会伦理、国防安全等多个方面,国家将从经费投入、基础设施建设、人才培养、物资储备等方面入手,保障生物安全能力建设。

关于BIO-ISAC

生物经济信息共享与分析中心(BIO-ISAC)是美国国家网络威胁检测、预防、保护、应对、处置和恢复能力的关键资源,解决生物经济独有的威胁,促进利益相关者之间的协调,以推进建设强大的和安全的生物行业。BIO-ISAC是一个501(c)3非营利性成员组织,于2021年正式注册。更多信息请访问isac.bio。

如需采访或媒体咨询,请发送电子邮件至press@isac.bio或致电(540)782-0087。如需披露,请发邮件至tips@isac.bio或访问isac.bio/disclosure。

参考资源

1、https://www.isac.bio/post/tardigrade

2、https://www.securityweek.com/biomanufacturing-facilities-warned-attacks-involving-sophisticated-malware

3、https://www.wired.com/story/tardigrade-malware-biomanufacturing/

声明:本文来自网空闲话,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。