网络安全公司FireEye于上周发文称,自2017年4月以来,活跃度开始有所下降的RIG漏洞利用工具包(EK)最近再次引起了安全社区的注意。因为调查发现,它已经开始利用PROPagate注入技术来交付并执行加密货币挖矿恶意软件,其目标针对的是门罗币。

PROPagate可以说是一种相对较新的代码注入技术,它由来自Hexacorn的安全研究员Adam在去年底发现。该技术利用了合法Windows GUI管理API和函数的通用属性,并且影响的主流Windows版本上的多个应用程序。例如,Windows资源管理器、Total Commander(一款功能强大的文件管理器)、Process Hacker(一款开源的进程浏览器和内存编辑器)和Ollydbg(一款动态追踪工具)等。

尽管PROPagate代码注入技术被认为极具威胁性,但从相关报道来看,在实际攻击活动中,它并没有被广泛利用。因此,它开始被RIG EK所使用自然引起了安全研究人员的注意。

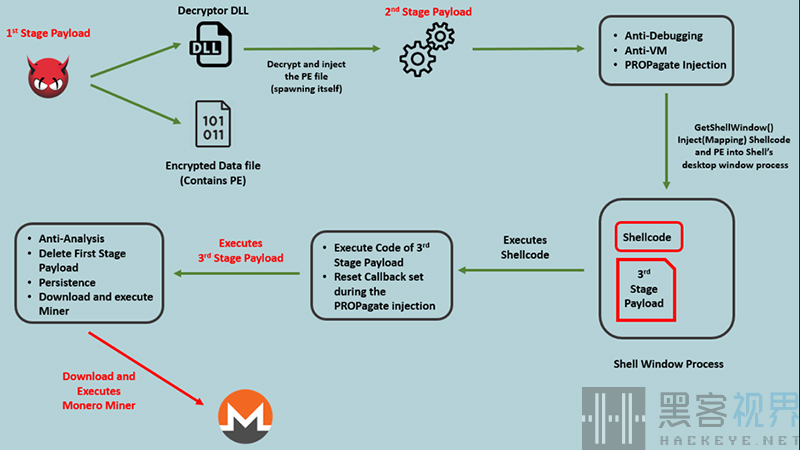

在本案例中,当用户访问一个在iframe中加载RIG EK着陆页面的受损网站时,攻击链就开始了。RIG EK将使用各种技术来交付NSIS(Nullsoft脚本安装系统)加载程序,该加载程序会利用PROPagate代码注入技术将shellcode注入到explorer.exe中。这个shellcode会执行下一阶段的有效载荷,下载并执行门罗币矿工。

攻击者使用了多个有效载荷和反分析技术来绕过分析环境。RIG EK下载的第一个有效载荷是一个编译后的NSIS可执行文件,众所周知,它被称为SmokeLoader。除NSIS文件之外,有效载荷还包含两个组件:一个DLL和一个data文件,分别被命名为'kumar.dll'和'abaram.dat'。其中的DLL包含一个由NSIS可执行文件调用的导出函数。这个导出函数包含读取和解密data文件的代码,这将导致生成第二阶段的有效载荷(一个可移植的可执行文件)。

第二阶段的有效载荷是一个高度混淆的可执行文件。在入口点,可执行文件包含用于检查从Process Environment Block(PEB)中提取的操作系统主版本的代码。如果操作系统版本值小于6(在Windows Vista之前),可执行文件则会自行终止。它还包含检查可执行文件是否处于调试模式的代码,从PEB的偏移量0x2中提取。如果设置了BeingDebugged标志,可执行文件则会自行终止。

恶意软件还会通过打开值为0 的注册表项HKLM\SYSTEM\ControlSet001\Services\Disk\Enum来实现反虚拟机检查。它将检查注册表值的数据是否包含字符串vmware、virtual、qemu或xen。这些字符串中的每一个都代表了虚拟机。

在运行反分析和环境检查后,恶意软件开始执行核心代码,以执行恶意活动。第三阶段有效载荷也是一个PE可执行文件,但开发者修改了该文件的标头,以避免在内存扫描中被检测为PE文件。

为了在系统中保持持久性,恶意软件会在%startup%文件夹中安装计划任务和快捷方式文件。计划任务被命名为“Opera Scheduled Autoupdate {Decimal Value of GetTickCount()}”。然后,恶意软件与恶意URL进行通信,以下载最终的有效载荷,也就是文章开头提到的门罗币矿工。

FireEye在文章最后总结说,尽管在他们的观察中基于漏洞利用工具包(EK)的恶意活动一直在减少,但RIG EK开始利用相对较新的PROPagate进程注入技术来绕过安全检测并散布门罗币矿工的事实说明,犯罪集团并没有放弃此类工具。

声明:本文来自黑客视界,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。