风险通告

近日,奇安信 CERT 监测到Linux kernel TIPC任意代码执行漏洞(CVE-2021-43267)的漏洞细节和EXP已在互联网公开。漏洞存在于Linux 内核中的 net/tipc/crypto.c 中,由于Linux Kernel TIPC模块对用户提供的 MSG_CRYPTO 消息类型大小验证不足,攻击者可以利用此漏洞在目标者系统上以ROOT权限执行任意代码。鉴于漏洞危害较大且漏洞细节和EXP已公开,建议用户及时升级版本。

当前漏洞状态

细节是否公开 | PoC状态 | EXP状态 | 在野利用 |

是 | 已公开 | 已公开 | 未知 |

漏洞描述

TIPC 作为内核模块实现,存在于所有主要 Linux 发行版中。它可以配置为通过 UDP 或直接通过以太网传输消息。消息传递是顺序保证、无丢失和流控制的。延迟时间比任何其他已知协议都短,而最大吞吐量可与 TCP 相媲美。主要应用在集群上。

Linux 内核中的 net/tipc/crypto.c 中存在漏洞。由于Linux Kernel TIPC模块对用户提供的 MSG_CRYPTO 消息类型大小验证不足,攻击者可以利用此漏洞在目标者系统上以ROOT权限执行任意代码。

1、CVE-2021-43267 Linux Kernel TIPC任意代码执行漏洞

漏洞名称 | Linux Kernel TIPC任意代码执行漏洞 | ||||

漏洞类型 | 任意代码执行 | 风险等级 | 紧急 | 漏洞ID | CVE-2021-43267 |

公开状态 | 已公开 | 在野利用 | 未知 | ||

漏洞描述 | Linux Kernel TIPC模块存在任意代码执行漏洞,Linux 内核中的 net/tipc/crypto.c 中存在漏洞。TIPC模块对用户提供的 MSG_CRYPTO 消息类型大小验证不足,攻击者可以利用该漏洞在目标者系统上以ROOT权限执行任意代码。 | ||||

参考链接 | |||||

https://nvd.nist.gov/vuln/detail/CVE-2021-43267 | |||||

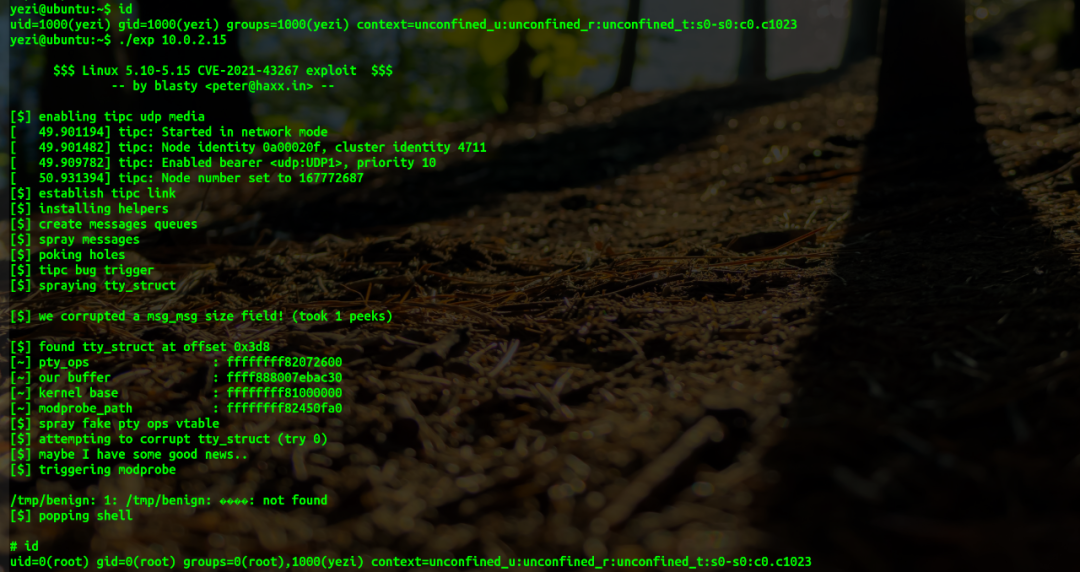

鉴于此漏洞细节及EXP已在互联网公开,建议客户尽快自查修复。公开的EXP仅适用于特定版本的系统,攻击者需要针对目标系统制作相应的漏洞利用程序。奇安信CERT第一时间验证此漏洞EXP,复现截图如下:

风险等级

奇安信 CERT风险评级为:高危

风险等级:蓝色(一般事件)

影响范围

5.10 < Linux Kernel < 5.15

处置建议

Linux Kernel升级到 5.14.16

参考资料

[1]https://www.sentinelone.com/labs/tipc-remote-linux-kernel-heap-overflow-allows-arbitrary-code-execution/

[2]https://cdn.kernel.org/pub/linux/kernel/v5.x/ChangeLog-5.14.16

[3]https://github.com/torvalds/linux/commit/fa40d9734a57bcbfa79a280189799f76c88f7bb0

[4]https://haxx.in/files/blasty-vs-tipc.c

时间线

2021年11月27日,奇安信 CERT发布安全风险通告

声明:本文来自奇安信 CERT,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。