为什么缓解或减轻Log4j漏洞的影响这么艰难,为什么说这是一场持久的保卫战,因为负责任的安全团队有很多挑战需要克服。这些困难包括确定暴露的全部资产的范围,找出无法修补的系统和组件的变通方法,以及确保第三方产品和服务得到保护。更为要命的是对于许多人来说,由于需要不断监控攻击者试图利用漏洞的迹象或他们可能已经受到攻击的迹象,这项任务将变得更加复杂。另据安全公司Praetorian的研究人员表示,2.15.0存在一个更严重的漏洞——信息泄露漏洞。这有可能是最近爆出的第三个漏洞,真是雪上加霜。Apache目前尚未正式回应。

Log4j是一种日志工具,几乎存在于所有Java应用程序中。从2.0-beta9 到2.14.1的Log4j版本中存在一个严重的远程代码执行漏洞 ( CVE-2021-44228 ),使攻击者能够完全控制易受攻击的系统。Apache基金会很快发布了该工具的更新版本 (Apache Log4j 2.15.0),此后由于另外一个漏洞CVE-2021-45046的爆出会导致拒绝服务攻击,Apache很快又发布了第二次更新 2.16.0。12月15日,安全公司Praetorian的研究人员发布博文表示,2.15.0存在一个更严重的漏洞——信息泄露漏洞,可用于从受影响的服务器下载数据,并发布的了漏洞演示。Praetorian公司已将该漏洞的所有技术细节发送给Apache 软件基金会,尚未透露更多细节。Praetorian 强烈建议用户第一时间升级到 2.16.0,但尚不清楚此问题是否已在 2.16.0 版本中解决。目前Apache尚未正式回应这个问题。

这波漏洞被广泛认为是近年来最危险的漏洞之一,美国CISA局长甚至称之为其从业以来见到的最为严重的漏洞。因为它很容易被利用并且几乎存在于每个IT环境中。例如,Veracode发现其 88%的客户使用 Log4j 的某个版本,58% 的客户在其环境中使用易受攻击的版本。

自12月9日首次披露该漏洞以来,世界各地的攻击者一直试图利用该漏洞。许多供应商都观察到有人试图分发硬币矿工、勒索软件、远程访问特洛伊木马、Web shell 和僵尸网络恶意软件。Armis公司12月15日报告称,约有35%的客户受到该漏洞的主动攻击,31% 的客户在非托管设备上受到与 Log4j 相关的威胁。这家安全供应商表示,它已经观察到多达 30,000 次针对其客户的攻击企图。其他几家供应商也报告了类似的活动。

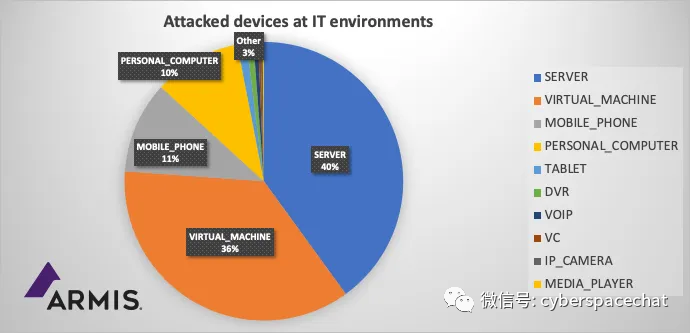

Armis发现,迄今为止,IT 环境中最具针对性的资产是服务器、虚拟机和移动设备。在OT网络中,49%的受感染设备是虚拟机,43%是服务器。OT网络中的其他目标设备包括IP 摄像机、人机界面 (HMI) 设备和 SCADA 系统。

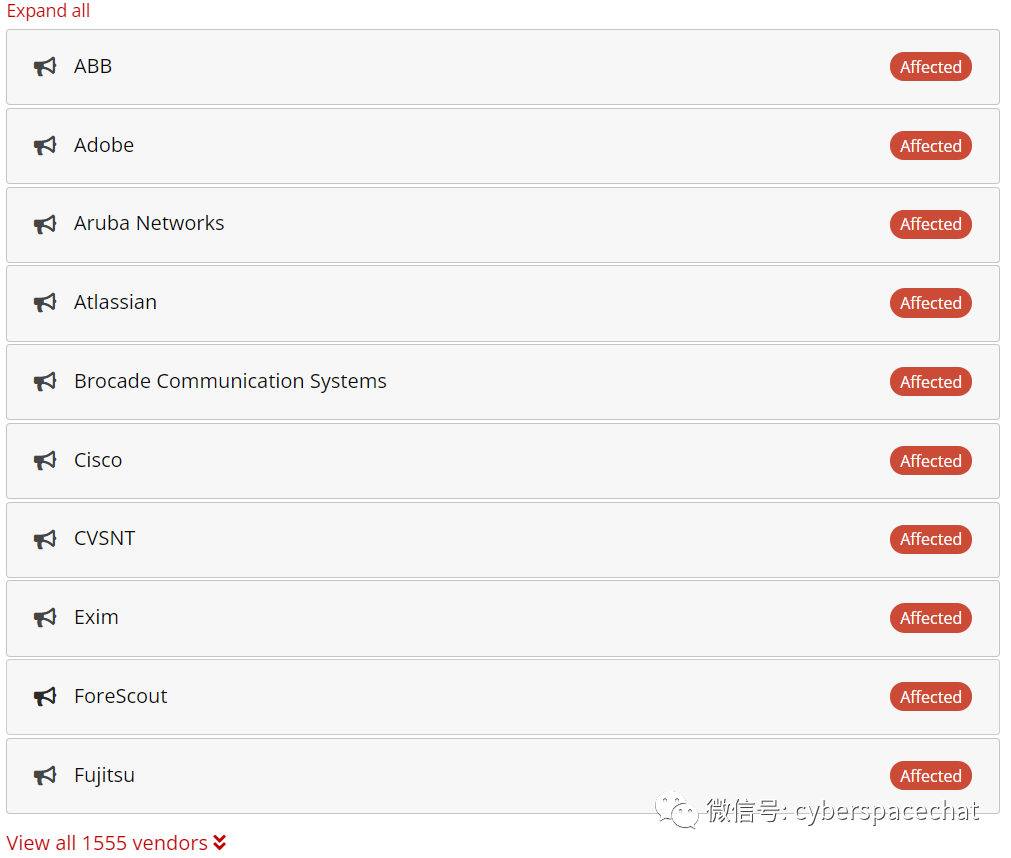

另据卡耐基梅隆大学CERT提供的统计显示,在对1555个设备厂商 的监测中,多数安全厂商、通信厂商、自动化厂商均受到影响。

难点之一:确定受影响资产的范围

据安全专家称,组织在防御针对Log4j漏洞的攻击时面临的一项主要挑战是弄清楚哪些资产完全暴露在威胁之下。该漏洞不仅存在于组织面向Internet的资产中,还存在于内部和后端系统、网络交换机、SIEM 和其他日志记录系统、内部开发的和第三方应用程序、SaaS和云服务以及它们所处的环境中。甚至可能根本不知道。不同应用程序和组件之间的相互依赖意味着即使一个组件不直接存在漏洞,它仍然可能受到它的影响。

Noname Security表示,Java打包的工作方式通常会使识别受影响的应用程序变得困难。例如,Java存档 (JAR) 文件可能包含特定组件的所有依赖项(包括 Log4j 库)。但该JAR文件可能包含另一个JAR文件,而该JAR文件又可能包含另一个JAR文件——本质上将漏洞埋藏在几层深处。

“组织在缓解Log4j中发现的漏洞时面临的主要挑战之一是识别所有受损资产,”Netskope的威胁研究工程师 Gustavo Palazolo说。他补充说,基于Log4j Apache Java的日志库非常流行,可以被许多应用程序以及物联网设备和为向后兼容而维护的遗留系统使用。

即使发现应用程序存在漏洞,更新它也可能很困难,因为组织可能无法承受停机时间或缺乏适当的补丁管理控制。

“因此,在某些情况下,识别所有受损系统和修复问题之间的时间可能需要很长时间,”帕拉佐洛说。

难点之二:API和第三方风险

应用程序不是唯一的问题。Log4j 漏洞也会影响应用程序编程接口 (API) 环境。Noname说,包含该漏洞的API服务器提供了一个有吸引力的攻击向量,因为许多组织对其API清单和API行为的可见性有限。不使用Log4j日志框架的企业可能正在使用包含Log4j 缺陷的受信任的第三方 API,从而使其面临风险。

Noname Security技术副总裁 Aner Morag说:“对于一个组织,要最大限度地降低通过API进行Log4j 漏洞利用的风险,需要采取几个步骤。” 这些包括将所有提供API的服务器映射到任何Java服务,不允许任何用户输入到达任何API服务器上的日志消息,使用代理或其他机制来控制后端服务可以连接到哪些服务器,以及在API 网关或负载均衡器后面放置 API。

组织面临的另一个挑战是确保他们使用的所有第三方产品和服务都得到适当的修补或对缺陷进行缓解。

“许多供应商产品受到影响,并且受影响供应商的名单每天都在增加,”Alert Logic安全运营副总裁 Tom Gorup说。“并非所有供应商都有可用的补丁。”

Gorup建议安全团队检查其供应商的网站或直接与他们联系,以了解他们的任何产品是否受到影响。供应商可能容易受到攻击,但已发布缓解措施来保护其客户。

“至少,您需要了解如何验证您的资产已收到更新,”Gorup指出。他还建议安全团队检查过去几天可用的易受攻击产品的列表,例如GitHub上的这个。

“对此漏洞的回应可能是,"我们不使用Java,"”Gorup说。“在这种情况下,您的第三方软件可能已将其嵌入,这可能会导致您的漏洞扫描未显示威胁。”

声明:本文来自网空闲话,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。