一个老对手,也是最古老的勒索软件之一仍然存在并制造新的受害者。不仅如此,这个勒索软件为了跟上时代的步伐,新增加了一个加密货币挖掘组件,并在部署之前会对目标计算机进行精心挑选。

这个勒索软件名为Rakhni,自2013年以来就一直存在。虽然很少有与它相关的报道,但那只是因为它保持“低调”。

新的Rakhni版本已经发布

现在,来自卡巴斯基实验室(Kaspersky Lab)的安全专家发布报告称,他们发现了一个新的Rakhni版本,而该版本获得了一个更新,允许它在感染用户的计算机之前对计算机进行扫描,然后决定是直接从本地部署勒索软件模块,还是从远程服务器下载并运行加密货币矿工模块。

选择过程背后的标准很简单:如果Rakhni在计算机上找到一个名为Bitcoin的文件夹,它就会运行勒索软件模块。原因尚不清楚,但它可能与勒索软件试图加密用户的钱包私钥并阻止用户访问他的比特币资金有关。另一个可能的原因是,查找与比特币相关的文件夹,Rakhni的开发者可能是为了确定用户是否是加密货币资金的所有者,以及确定在加密用户的文件之后以加密货币支付赎金是没有问题的。

我们不会知道Rakhni的开发者在编码这种行为时会想到什么,但我们知道如果勒索软件找不到包含字符串Bitcoin的文件夹,它将从远程服务器检索加密货币挖掘应用程序并将其安装到受害者的计算机上。当然,前提是它认为计算机的性能足以用来处理加密货币挖掘操作。

根据卡巴斯基专家的说法,这个加密货币矿工模块可能会挖掘多种加密货币,如Monero、Monero Original或Dashcoin。

新的Rakhni版本通过垃圾电子邮件传播

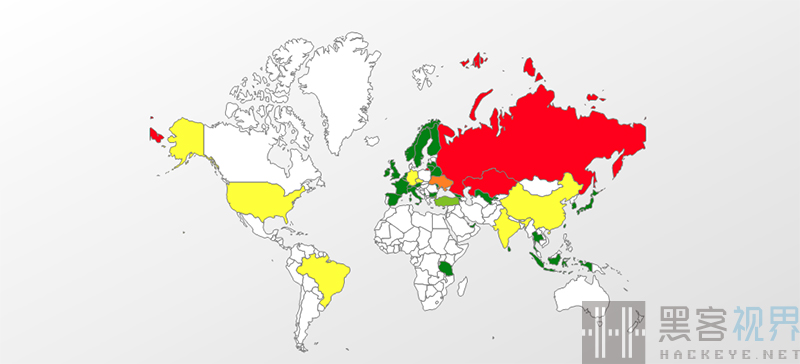

现在,这个新的Rakhni版本是通过垃圾电子邮件分发的。专家表示,他们已经观察到了大量的Rakhni新版本在俄罗斯、哈萨克斯坦、乌克兰、德国和印度等国扎根。这表明新的Rakhni版本的感染基于了一些一些特定的地理定位,至少对于垃圾电子邮件发送系统来说是这样的。

来自Rakhni开发者的垃圾电子邮件包含了Word DOCX文档形式的恶意文件附件。DOCX文件包含一个嵌入式的PDF文档,该文档会尝试运行EXE文件。用户应该是安全的,只要他们不在打开DOCX文件时启用宏,即不点击“启用编辑(Enable Editing)”按钮。

声明:本文来自黑客视界,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。