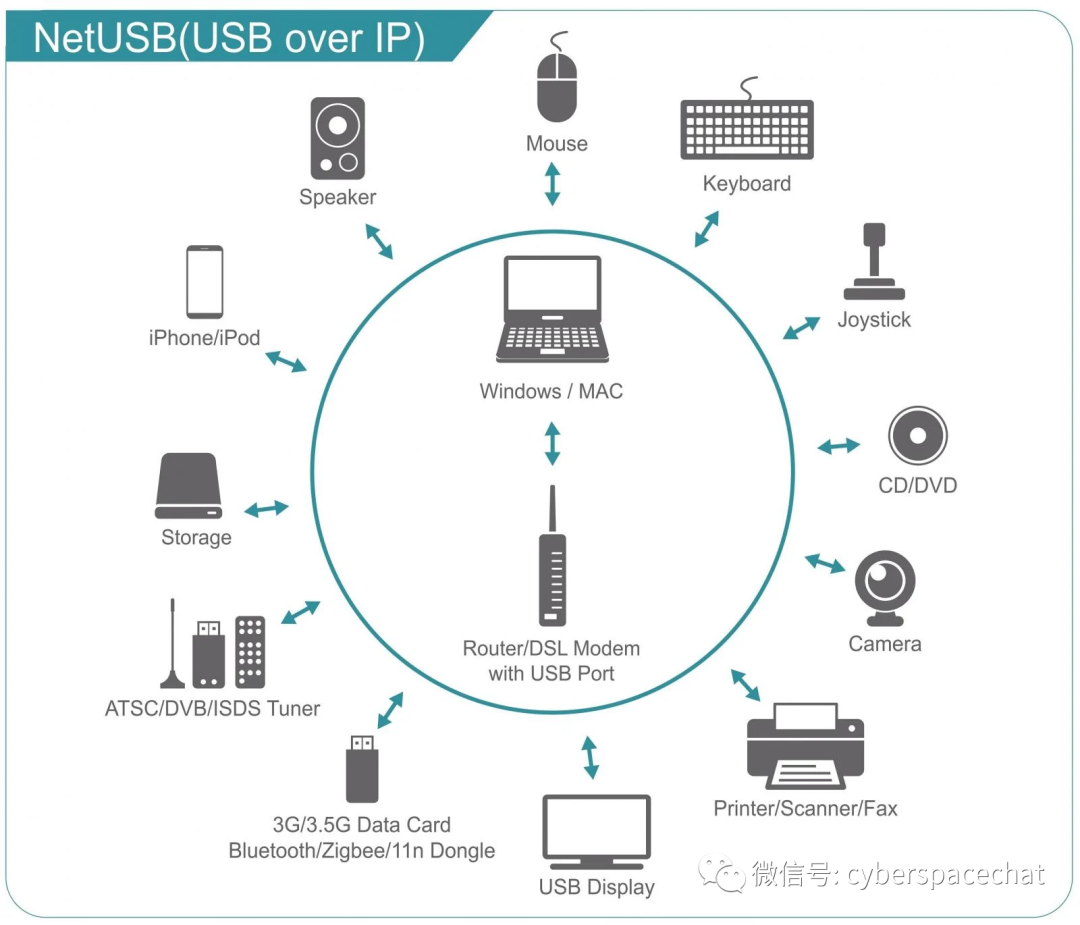

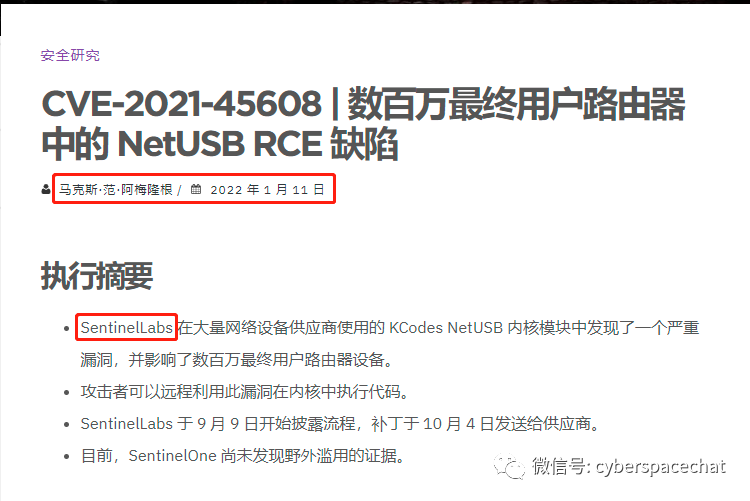

1月11日,知名网络安全公司SentinelOne发布了对KCodes NetUSB内核模块中的严重缺陷的分析,该漏洞被跟踪为CVE-2021-45608(CVSS评分为9.8),并被研究团队视为严重。 KCodes NetUSB内核模块已获得众多硬件供应商的许可,可在路由器、打印机和闪存设备等产品中提供 USB over IP功能。该模块使远程设备能够通过IP连接到路由器并访问插入其中的任何USB设备(例如打印机、扬声器、网络摄像头、闪存驱动器和其他外围设备)。这可以通过使用专有的NetUSB协议和启动服务器的 Linux内核驱动程序来实现,从而使USB设备可以通过网络使用。对于远程用户来说,就好像USB设备被物理插入到他们的本地系统中一样。

根据 SentinelOne的说法,KCodes NetUSB是SEC Consult Vulnerability Lab过去分析的主题,是用于促进这些连接的专有软件——该软件目前“被大量网络设备供应商使用”,其中的安全漏洞“影响数以百万计的最终用户路由器设备”。NetUSB已授权给许多流行的路由器供应商,包括:

Netgear

TP-Link

腾达

EDiMAX

DLink

西部数据

研究员Max Van Amerongen在检查Netgear设备时发现了这个漏洞。内核模块NetUSB没有正确验证通过远程连接获取的数据包的大小,从而导致潜在的堆缓冲区溢出。

根据Amerongen的说法,尽管由于编码限制,很难编写恶意负载来触发CVE-2021-45608,但漏洞利用可能会导致内核中代码的远程执行。

研究人员在2021年9月9日直接向KCodes 披露了他们的发现,因为通知消息来源更有意义,然后可以为每个厂商分发补丁,而不是仅仅根据单个产品测试通知 Netgear。概念验证补丁于10月4日发布,并于11月 17日发送给所有供应商。

据 SentinelOne称,受NetUSB漏洞影响的所有其他供应商都知道该漏洞,并且已经修复或正在修复它。但是,如果路由器报废,更新可能永远不会到来。在公开发布漏洞消息时,SentinelOne 尚未发现该漏洞已在野外被利用的证据。

研究人员称,虽然他们不会发布任何针对它的漏洞利用,但开发一个漏洞利用程序涉及相当大的复杂性,但仍有可能在未来公开。

披露时间表

2021年9月9日 - 给 KCodes的初始电子邮件,要求提供有关如何发送漏洞信息的信息

2021年 9月20日 - 向KCodes披露漏洞详细信息和补丁建议,最终披露日期为2021年12月20日

2021年10月4日 - KCodes要求提供概念验证脚本来验证补丁

2021年10月4日 - 提供了概念验证脚本

2021年11月 7日 - 向KCodes发送一封电子邮件,以仔细检查补丁是否已在10月4日发送给所有供应商,而不仅仅是Netgear

2021年11月19日 - KCodes确认他们已将补丁发送给所有供应商,并且固件将在12月20日之前发布

2021年12月14日 - 发现Netgear已发布R6700v3设备的固件并实施了更改

2021年12月20日-Netgear发布漏洞咨询建议

2022 年1月11日 - SentinelLabs公开披露该漏洞的详细信息

这也不是第一次发现令人担忧的NetUSB漏洞。2015 年,KCodes NetUSB中曾发现了一个内核堆栈缓冲区溢出。Van Amerongen回忆说,这一发现导致了一个“非常有用的漏洞利用”,有助于快速验证最近的漏洞。

参考资源

1、https://thehackernews.com/2022/01/new-kcodes-netusb-bug-affect-millions.html

2、https://www.sentinelone.com/labs/cve-2021-45608-netusb-rce-flaw-in-millions-of-end-user-routers/

3、https://nvd.nist.gov/vuln/detail/CVE-2021-45608

声明:本文来自网空闲话,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。