思科Talos团队在上周发表的一篇博文中指出,他们在过去的几个月里一直在追踪一个新版本的Smoke Loader(一种可用于加载其他恶意软件的恶意应用程序)。进一步的分析显示,新版Smoke Loader已经在技术上取得了一定程度的进步,这包括PROPagate注入技术在恶意软件中的被首次使用。

通常来讲,Smoke Loader主要被其开发者用作下载程序,以下载和执行其他恶意软件,如勒索软件或加密货币矿工。另外,Smoke Loader的开发者还通过在恶意软件论坛上发布广告,试图向第三方出售利用Smoke Loader僵尸网络来分发恶意软件的服务。然而,Talos团队发现这个新版本并没有交付任何其他额外的可执行文件。

Talos团队认为,导致Smoke Loader出现这一改变的因素可能有两个:一是,它可能已经不再像以前那样受欢迎了,也就是说其服务并没有得到第三方的租用;二是,对于这个版本而言,它可能被其开发者用于达成自己的一些目的。

新版Smoke Loader携带了多个插件,它们的目的都旨在窃取受害者的敏感信息,特别是针对了通过浏览器传输的敏感信息或在浏览器上存储的凭证——包括Windows和Team Viewer凭证、电子邮箱登录信息等。

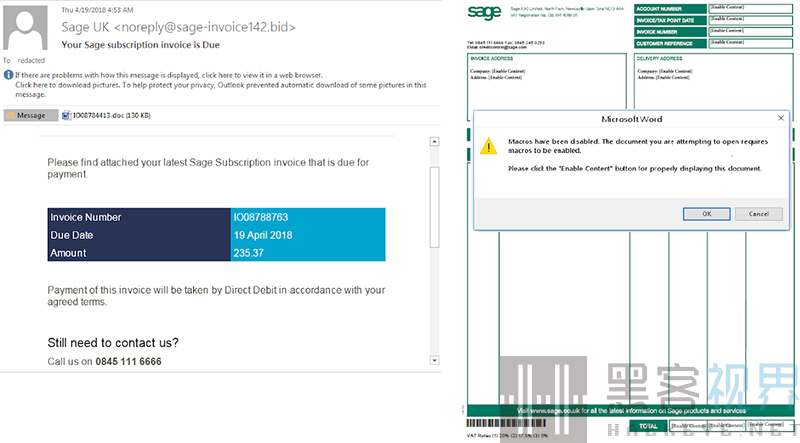

和以往一样,感染链从一封垃圾电子邮件和一个以Word文档形式出现的恶意附件开始。毫无例外,这个Word文档中包含了一个嵌入式宏,它的执行会导致恶意软件Trickbot(一种已知的银行木马)的下载。

Trickbot木马此次并没有被用作最终执行恶意行为的有效载荷,而是作为下载程序来下载Smoke Loader木马。而Smoke Loader木马在被下载后会安装另外五个插件,它们将尝试从各种应用程序窃取凭证。以下是关于每个插件的介绍:

其中,第一个插件大约包含2000个函数。它包含一个静态链接的SQLite库,用于读取本地数据库文件。针对的目标是Firefox、Internet Explorer、Chrome、Opera、QQ Browser,、Outlook和Thunderbird等浏览器,以窃取主机名,用户名和密码数据。此外,它还会尝试从Windows凭据管理器(vaultcli.dll)以及POP3、SMTP、IMAP中窃取信息。

第二个插件以递归方式搜索目录,以查找要解析和窃取的文件。这包括:Outlook、*.pst、*.ost、Thunderbird、*.mab、*.msf、inbox、sent、templates、drafts、archives、The Bat!、*.tbb、*.tbn和*.abd。

当凭证和cookie通过HTTP和HTTPS传输时,第三个插件将注入浏览器以拦截它们。第四个插件挂钩到ws2_32!send和ws2_32!WSASend,试图窃取ftp、smtp、pop3和imap的凭证。而第五个插件会将代码注入到TeamViewer.exe中,以窃取凭证。

Talos团队总结说,木马和僵尸网络市场正在不断地发生着变化,而攻击者也在不断地提高他们的恶意软件的质量。攻击者试图通过利用更新、更有效的技术来增强其恶意软件绕过安全检测的能力,这也很清楚地表明了,确保我们所使用的所有系统都处于最新版本的重要性。

声明:本文来自黑客视界,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。