这些异常恶意软件样本的生命周期只有25天,然后替换成新的样本,比典型的攻击要短得多。在攻击活动中大约45%与ICS设备相关。攻击中使用的恶意软件包括:AgentTesla/Origin Logger、HawkEye、Noon/Formbook、Masslogger、Snake Keylogger、Azorult和Lokibot。

卡巴斯基ICS CERT研究人员发现,越来越多的异常间谍软件攻击感染了全球ICS计算机。虽然这些攻击中使用的恶意软件属于知名的商业间谍软件家族,但由于每次攻击的目标数量非常有限,且每个恶意样本的生命周期非常短,因此使得研究人员注意到了这些攻击。

在2021年上半年全球ICS计算机上拦截的所有间谍软件样本中,约有21.2%是此类新型的范围有限且寿命短暂的攻击。同时在亚洲,多达六分之一的受到间谍软件攻击的计算机都是使用这种策略攻击的。

在研究异常情况过程中,有大量活动从一个工业企业传播到另一个工业企业,通过伪装成受害组织通信的难以检测的网络钓鱼电子邮件,并滥用其企业电子邮件系统通过受感染邮箱的联系人列表进行攻击。

总体而言,卡巴斯基已经确定了超过2,000个属于工业企业的公司电子邮件账户,被滥用为下一次攻击C2服务器,成功进行了此类恶意操作。此外卡巴斯基估计有超过7,000个账号被盗,并在网络上出售或以其他方式被滥用。

一、异常间谍软件攻击

2021年卡巴斯基注意到,在ICS计算机上拦截的间谍软件威胁的统计数据中有一个奇怪的异常现象。对2021年上半年拦截的58,586个样本的分析显示,与典型攻击相比,这些样本中的12,420个(约21.2%)范围有限且生命周期短暂。这些异常(Anomalous)的攻击的生命周期被限制在25天左右,而大多数典型间谍软件活动持续数月甚至数年。同时,被攻击的计算机数量不到100台,其中40-45%是ICS机器,而其余的则是同一组织IT基础设施的一部分。

尽管这些异常的间谍软件样本中的生命周期都很短暂,且分布也不广泛,但它们在所有间谍软件攻击中所占的份额却不成比例。例如在亚洲,每六台受到间谍软件攻击的计算机中就有一台受到异常间谍软件样本的攻击。在其他地区,大约十分之一的间谍软件攻击涉及异常间谍软件样本。

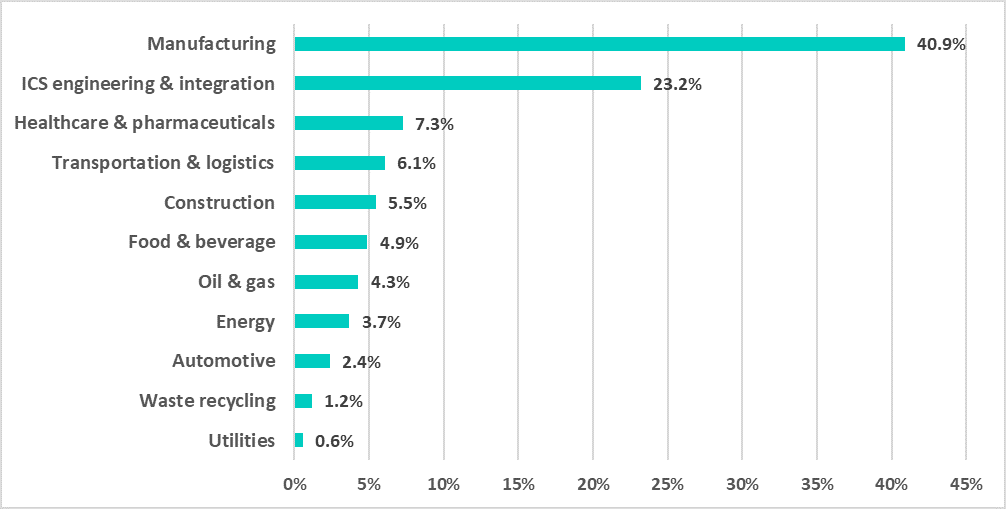

商业间谍软件攻击的生态系统似乎已经启动了一系列新的且快速发展的活动,通过快速使用新构建的恶意软件来缩小每次攻击的规模,并限制了每个恶意软件样本的使用。值得注意的是,在2021年上半年阻止的异常间谍软件样本的ICS计算机大部分来自制造和ICS工程与集成行业,这种数据差异是由于这些异常攻击的性质造成的。

图1 ICS计算机遭受异常间谍软件攻击行业分布

二、间谍软件分析

在2021年上半年对ICS计算机进行异常攻击的间谍软件样本中,都是相同种类的商业间谍软件,例如Agent Tesla/Origin Logger、HawkEye、Noon/Formbook、Masslogger、Snake Keylogger、Azorult、Lokibot等。

大多数被阻止的间谍软件样本都有多层模糊处理。该技术本质上是基于将二进制代码隐藏到应用程序的资源中。例如,一种流行的实现涉及使用RGBA将二进制编码到图像中来存储字节。卡巴斯基发现,通用间谍软件样本和异常间谍软件样本之间的唯一显著区别是,所使用的C2基础设施的类型。

三、C2基础设施

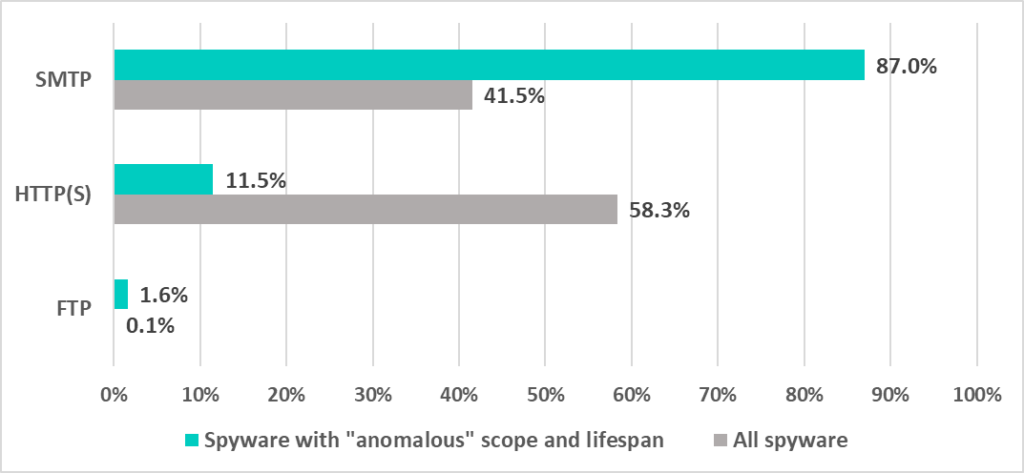

与普通间谍软件不同,大多数异常样本都被配置为使用基于SMTP的C2作为单向通信通道,而不是FTP或HTTP(s),这意味着这完全是为了盗窃而设计的。

图2 异常与普通间谍软件样本分布

大约18.9%的异常间谍软件被配置为连接到受害工业企业的服务器。在异常间谍软件样本配置中发现的几乎所有C2服务器(99.8%)都部署在三个地区,亚洲、欧洲和北美。大多数C2都部署在北美的服务器上,包括部署在工业公司的基础设施上的C2。

34.6%的受攻击ICS计算机属于亚洲公司。但分析显示,亚洲有大量的中型工业公司拥有公共访问基础设施,如DNS、企业网络和电子邮件服务器,托管在北美而不是亚洲服务器,也就是直接从北美供应商或来自不同的亚洲供应商实际上提供了北美供应商向他们提供的基础设。

四、战术、技术和程序

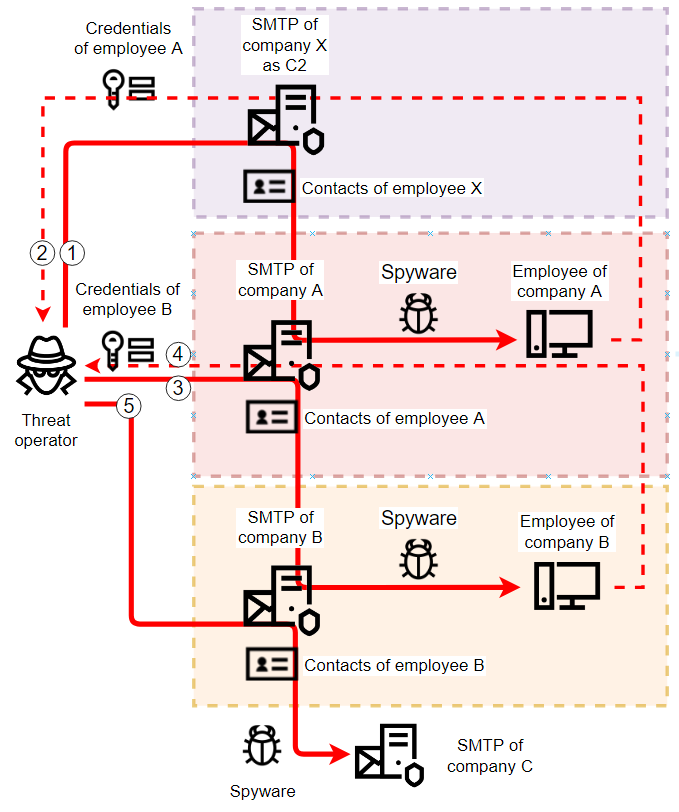

最初窃取的数据被威胁行为者主要用于在受攻击组织的本地网络内通过网络钓鱼电子邮件传播攻击,并攻击其他组织以收集更多凭据。对威胁行为者发送的网络钓鱼电子邮件中的源地址和目标地址以及将泄露的凭据转换为新的C2的分析,揭示了用于将攻击从受感染的工业企业传播到其业务和运营合作伙伴的策略。

图3 威胁行为者的凭据收集和滥用

威胁行为者滥用受害者用户的被盗凭据(电子邮件账户)来发送钓鱼电子邮件。该电子邮件通过受感染组织的电子邮件服务器从受感染用户的账户发送到受感染用户的联系人列表中的目标。目标包括来自7家工业公司的28个电子邮件账户。

卡巴斯基研究人员发现,工业企业有2,000多个被滥用(被间谍软件用作C2)的电子邮件账户。由于这些攻击而导致凭据被盗的企业电子邮件账户总数超过7,000个。

威胁行为者的下一阶段活动涉及使用商业电子邮件泄露技术攻击受害者,该技术旨在使攻击者能够进行欺诈,通过分析商业信函和劫持选定的银行交易。其他威胁行为者则专注于窃取凭证进行销售,包括:

- 个人金融服务的凭证,如网上银行账户、钱包、加密货币交易所等;

- 社交网络和其他公共互联网服务的凭证;

- 企业网络访问服务(SMTP、SSH、RDP、VPN等)的凭据。

根据间谍软件收集的截图和其他间接证据,一些恶意软件运营商对工业公司及其基础设施特别感兴趣。这种兴趣可以通过网络市场中不同账户类型的价格差异来解释。

在研究早期发现的异常样本非常有意义。异常样本的范围非常有限,而且生命周期非常短,因为威胁行为者会为每封网络钓鱼电子邮件生成独特的样本(具有特定的C2配置),通常仅限于上一阶段受害者联系人列表中的地址子集。

当受感染的电子邮件账户被用作C2时,反垃圾邮件解决方案通常会检测到C2流量并将其移至垃圾邮件文件夹。在大多数情况下,在清理文件夹之前不会注意到它。规避反垃圾邮件检测不符合恶意行为者的利益,因为这会将受害者的注意力转移到C2流量上,从而发出入侵信号。这就是恶意行为者如何利用网络安全相关技术为自己谋利的方式。

五、恶意软件运营商

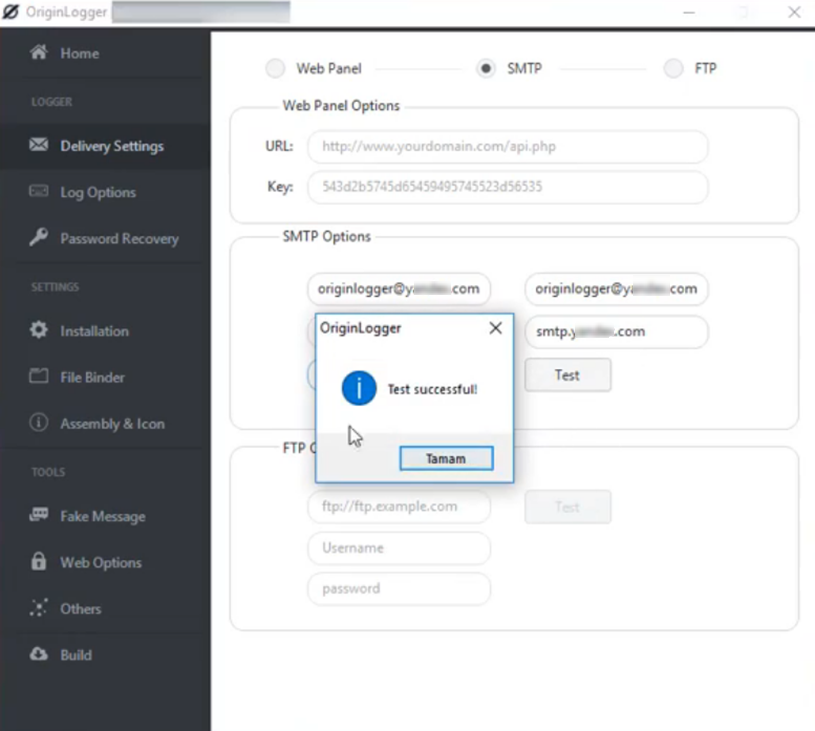

研究人员对异常间谍软件攻击的研究所涵盖的一些恶意软件运营商的数据分析,揭示了由数百名独立运营商开展的凭据收集活动的大局。各种间谍软件构建器具有在配置阶段测试C2的可用性和可访问性的功能。在SMTP C2情况下,只发送和检索测试消息。

图4 成功测试SMTP C2配置可用性

此类消息可提供有关恶意软件运营商使用的基础设施的有用信息:测试电子邮件的主题字段包含用户名、计算机名和发送电子邮件的机器的IP地址。

其他研究已经表明,构建器功能可以包括将某些数据发送给恶意软件开发人员,这意味着恶意软件开发人员可以使用它们来监视客户。向间谍软件运营商发送问候电子邮件的其他构建器并不包含有关恶意软件运营商的太多信息,例如HawkEye。

通过对恶意软件运营商的一些信息的分析(很可能是在他们用于其他日常活动的PC上测试恶意软件时泄露的),能够更多地了解恶意软件运营商的TTP、用来准备攻击的后端基础设施、以及他们的日常工作,即在互联网上使用的各种服务,如租用基础设施、与其他黑客组织通信、或出售战利品。分析显示,其中许多运营商可能与非洲国家有关。

六、恶意软件开发人员

在过去的5年里,自从一些流行的间谍软件程序的源代码被公开以来,它以服务的形式在网上商店中变得高度可用,开发人员出售恶意软件制造商的许可证,而不是将恶意软件作为产品出售。

图5 出售Origin logger的网站截屏

在某些情况下,恶意软件开发人员出售的不是恶意软件构建器,而是访问为构建恶意软件而预先配置的基础设施,同时在其之上宣传一些额外的服务。

许多间谍软件开发商在社交网络、论坛和聊天中宣传他们的产品,甚至制作视频教程。卡巴斯基研究人员分析了许多恶意软件开发者发布的所有可用信息来源,即出售2021年在ICS计算机上检测到的间谍软件制造商。研究人员能够通过其运营商跟踪异常间谍软件攻击,直至特定的MaaS基础设施、其提供商和开发人员。对这些运营商和开发人员交流的社交网络、聊天和论坛的进一步分析显示,这些独立的恶意软件开发人员和服务提供商中有很大一部分可能会说俄语和土耳其语。

七、交易市场

除了了解威胁运营商以及恶意软件开发人员和服务提供商使用的恶意软件服务外,恶意软件运营商的数据能够识别用于通过凭证收集攻击获利的过程,即在各种市场中销售被盗凭据。对恶意软件运营商使用的服务和市场的分析表明,凭证收集活动是各种恶意服务的重要组成部分,从恶意软件及其基础设施的开发到交易各种访问公司网络的商业平台。

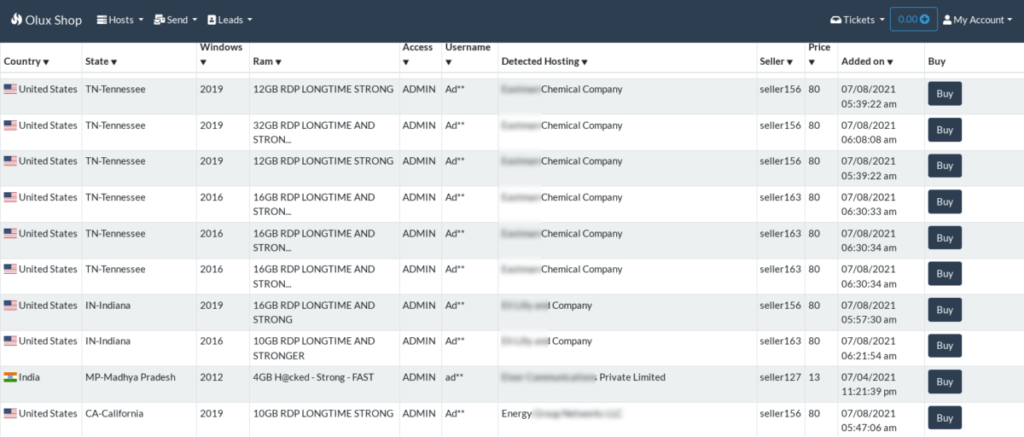

在研究中,卡巴斯基确定了超过25个不同的市场,工业公司的凭证收集活动中被盗的数据正在被出售。各种卖家提供数千个RDP、SMTP、SSH、cPanel和电子邮件账户,以及恶意软件、欺诈方案、以及用于社会工程的电子邮件和网页样本。

对报价和价格的分析揭示了一个趋势:通过RDP、SSH、SMTP等访问工业企业网络的价格比访问AWS、DigitalOcean、Azure等云托管基础设施的价格高8-10倍。

除卖家ID外,市场通常不提供卖家信息。对卖方提供的整个账户组合的分析表明,卖方专注于某些特定类型的账户,一些主要为工业公司网络提供账户。

图6 出售工业企业网络的RDP访问

对市场上出售的50,000多个受损RDP账户的元数据进行统计分析显示,1,954个账户(3.9%)属于工业公司。按国家/地区划分的受感染工业企业账户统计显示,在市场上出售的账户中,超过46%由美国公司拥有,而其余的所有者则位于亚洲、欧洲和拉丁美洲。

八、结论

在全球IT和OT基础设施中实施安全措施和控制,迫使网络犯罪生态系统不断发展。就C2基础设施和恶意软件样本而言,威胁行为者使用的攻击方法从大规模攻击转向小规模和非常短暂的攻击。另一种策略是从受害者的基础设施内部传播攻击,从而使网络钓鱼电子邮件流量“合法化”。反垃圾邮件技术在受害者的现代邮件系统中普遍存在,因此攻击者滥用在先前的攻击阶段受到损害的合法邮箱,从而能够快速更改其C2并限制网络安全解决方案的检测。

事实证明,这种策略非常有效,以至于在2021年上半年,它被用来攻击多达六分之一的被间谍软件攻击的ICS计算机。

根据卡巴斯基遥测数据,全球2,000多个工业组织已被纳入恶意基础设施,并被恶意网络团伙用来将攻击传播到其联系组织和业务合作伙伴。根据卡巴斯基的估计,C2转换率大约为1/4,在研究期间至少有7,000个公司账户受到损害,从这些账户中窃取的数据量很难估计。

这些数据可通过多种方式被滥用,包括勒索软件组织和APT组织等更具破坏性的行为者。如网络市场分析所示,对提供企业内部系统访问权限的凭证的需求最高。研究人员统计了在市场上出售的工业企业的近2,000个RDP账户,供应似乎满足需求。

九、缓解措施

卡巴斯基建议采取以下措施,确保工业企业、合作伙伴网络运营和业务得到充分保护:

- 考虑为企业电子邮件访问和其他面向互联网的服务实施双重身份验证,包括RDP、VPN-SSL网关等。攻击者可能使用这些服务来访问公司的内部基础设施和关键业务数据;

- 确保IT和OT网络上的所有端点都受到正确配置,并保持最新的现代端点安全解决方案的保护;

- 定期培训员工可以安全地处理收到的电子邮件,并保护其系统免受电子邮件附件可能包含的恶意软件的攻击;

- 定期检查垃圾邮件文件夹,而不仅仅是清空;

- 监控组织账户在网络上的暴露情况;

- 考虑使用沙箱解决方案来自动测试入站电子邮件流量中的附件。确保沙箱解决方案配置为不跳过来自“受信任”来源的电子邮件,包括合作伙伴和联系人组织;

- 也测试出站电子邮件中的附件,这可能会有机会意识到自己受到了损害。

参考资源:

【1】https://ics-cert.kaspersky.com/publications/reports/2022/01/19/campaigns-abusing-corporate-trusted-infrastructure-hunt-for-corporate-credentials-on-ics-networks/

声明:本文来自安全内参,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。