今日荐文的作者为中国电子科技集团公司第三十研究所专家王俊,田永春。本篇节选自论文《一种面向关键行业应用的广域5G安全专网设计》,发表于《中国电子科学研究院学报》第16卷第10期。

摘 要:为满足企业/行业用户远程移动业务应用的需求,依托移动运营商网络构建专网已成为业界的主流方式。但对于很多垂直行业和关键行业,对安全有较高要求,而移动通信网络的构建依赖第三代合作伙伴计划(3rd Generation Partnership Project,3GPP)标准规范,其安全体系主要面向的是普通公众用户,与垂直行业和关键行业的安全需求存在较大差距。为了弥补该差距,目前业界的主流思路是在移动运营商所提供专线基础上叠加端到端业务加密防护,但这种传统方式仍然存在较多安全隐患,无法满足关键行业的安全需求,为此提出一种全新的面向关键行业应用的广域5G安全专网架构。

首先,对3GPP安全体系以及基于移动运营商专线构建安全专网的传统构建方式进行说明,并对传统安全专网构建方式的安全防护原理和存在的不足进行分析;然后,提出了一种全新的广域安全专网设计方案,从技术可行性、安全性、运营商接受度、可实施性等方面进行深入论证,接着,给出了在这种广域安全专网架构下各种安全增强机制以及对核心网拜访域影响性等各种试验验证的结果,证明了方案的优势,能够为5G面向垂直行业和关键行业应用提供理论支撑;最后,对5G安全专网未来的发展以及6G安全发展的衔接提出了展望。

关键词:5G安全;关键行业应用;广域安全专网;安全增强

论文全文摘编如下

仅供学术交流与参考

各类企业/行业为了满足其自身移动业务应用的需要,在过去往往通过自建基础设施的方式在其企业内部构建专用通信网络。而随着社会经济的全球化发展,各企业、行业不再受地理位置的局限,其分支机构往往部署于全国各地、甚至世界各地。在这种发展趋势下,企业/行业自建专用通信网络需要巨额的投入。

移动通信系统由于标准化程度高、产业链成熟,因此具有通信速率较高、使用便捷经济、广域覆盖并且能够跨国漫游等特征,已成为地面上规模最大、覆盖面积最广的公共基础设施。因此,利用移动运营商的公共基础设施提供的网络专线构建专用通信网络已成为各企业/行业构建专网的主流方式。

随着移动通信技术的发展,如今已进入第五代移动通信阶段,即5G时代。除了基于运营商网络专线构建专网的传统方式之外,运营商还可以利用5G的新特征,通过下沉一些用户面网元部署边缘计算能力,从而为企业/行业园区应用提供更灵活、更优质的服务质量[1]。

除了“移动边缘计算”技术之外,5G还可为企业/行业用户提供基于网络切片的端到端网络连接。“网络切片”技术是5G网络所引入诸多新技术中最重要的关键技术[2]。“网络切片”是一组带有特定无线配置和传输配置的网络功能的集合,可为运营商在同一套物理设备上提供多个端到端的虚拟网络,这些网络功能可以灵活部署在网络的任何节点(接入、边缘、核心),以便适配运营商期望的任何商业模式,并可利用不同的网络切片来应对不同的需求[3]。

因此,5G为提升企业/行业用户构建广域安全专网提供了更多的可能,本文将对面向关键行业应用的5G安全专网方案进行分析和探讨。

1.传统广域移动通信安全专网方案

1.1 基于5G系统的传统安全专网方案

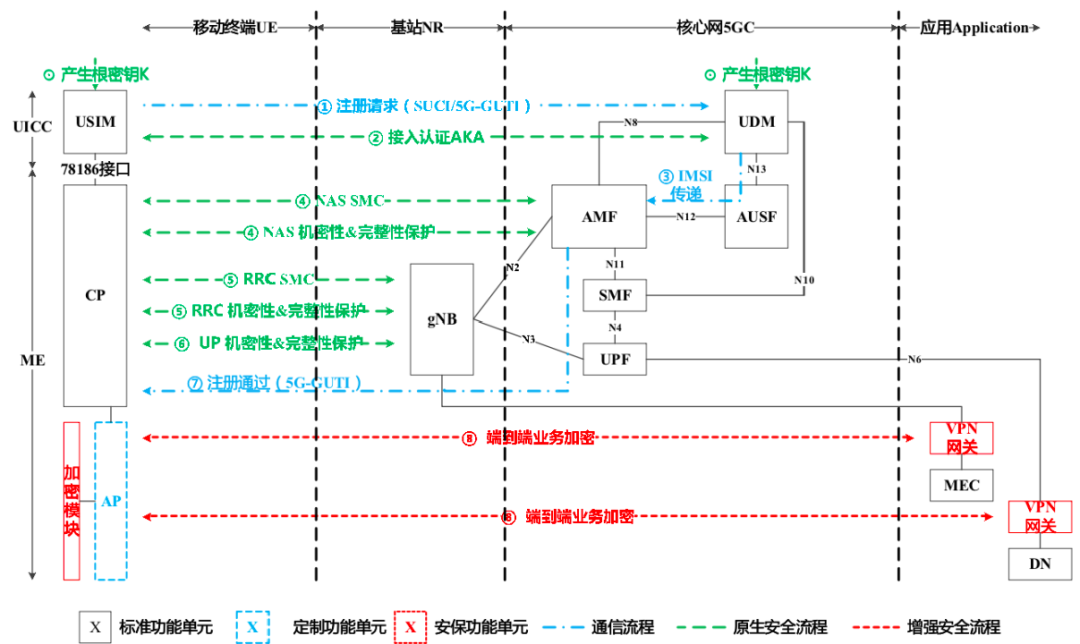

虽然5G引入了移动边缘计算、网络切片等新技术,但基于5G系统构建安全专网的传统方式与4G环境下基于运营商虚拟专有拨号网络(Virtual Private Dial Network,VPDN)专线构建专网的方式非常类似,如图1所示。

图1 基于5G系统专线构建的传统安全专网方案

图中,终端侧为定制终端,用于嵌入安全模块,实现业务加密防护;另外部署标准全球用户识别卡(Universal Subscriber Identity Module,USIM)用于完成运营商入网认证。基站、核心网均为标准网元,只有在便于移动边缘计算(Mobile Edge Computing,MEC)处和应用域入口处部署安全隔离,与终端侧安全模块配合提供端到端的业务加密防护。

与4G专网类似,企业/行业用户向运营商申请5G的专线接入,由运营商提供的网络专线保障优先级高于普通公众用户的通信资源。除此之外,运营商还可利用移动边缘计算MEC下沉用户面用户面功能(User Plane Function,UPF)等网元到企业/行业园区,可在园区覆盖范围内提供低时延传输保障。

从安全性角度,在控制面仍然完全依托运营商自身提供的安全能力,基本等同于第三代合作伙伴计划(3rd Generation Partnership Project,3GPP)提供的安全能力。在用户面,运营商可利用移动边缘计算MEC提供基于业务本地分流的业务数据不出园区的安全性保障;同样地,由于3GPP只提供空口防护,因此行业用户仍然采用额外叠加第三方的端到端加密防护的方式,防止业务数据在传输线路上被窃取、被篡改。

综上所述,无论是基于4G构建专网还是基于5G构建专网,传统的安全专网的构建方法都是控制面完全依托移动运营商自身的3GPP安全能力。而在用户面,无论是否有MEC的部署,3GPP都只解决了空口的可选防护,因此行业通常采用基于移动运营商提供的管道进行额外端到端业务加密防护的方式,解决业务数据的防窃取和防篡改。

1.2 传统安全专网方案的安全性分析

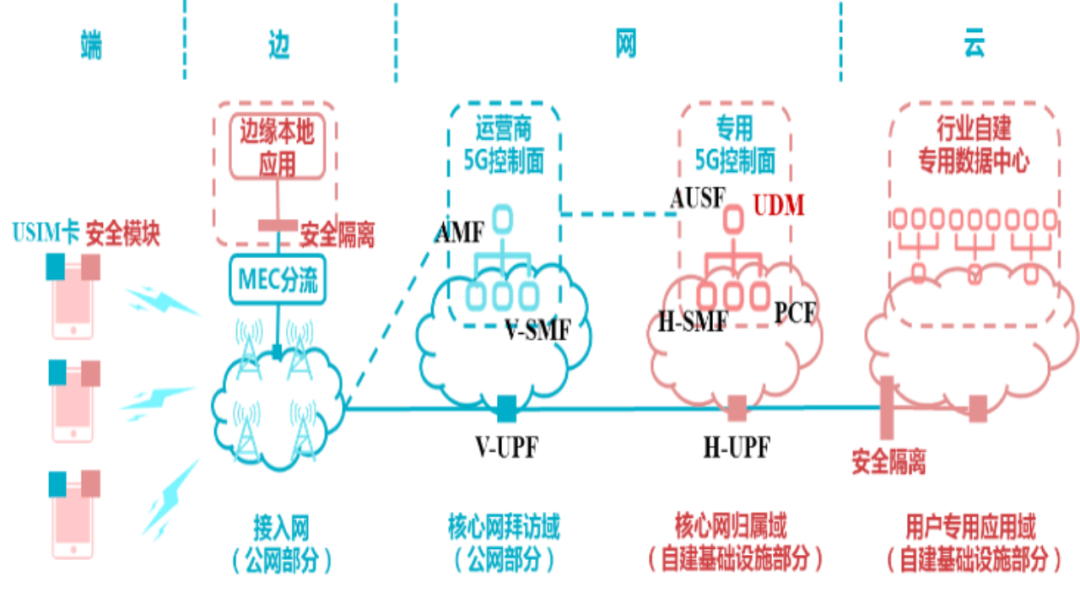

可以看出,传统专网构建方式的大部分依赖于运营商自身提供的安全能力,而运营商自身的安全能力基本等同于3GPP提供的安全能力,下面对传统安全专网的安全性,特别是对3GPP在控制面提供的安全能力进行分析[6-8]。传统安全专网方案的安全体系如图2所示。

图2 5G移动通信专网安全体系

图中,实线方框为标准通信功能实体,长虚线方框为定制功能实体,短虚线方框为第三方安全功能实体。点长虚线标识标准通信流程,长虚线为3GPP规定的原生安全流程,短虚线为第三方安全增强交互流程。

移动通信系统采用的是对称密钥体系,图中第0步,运营商会为每个用户在终端侧和网络侧同时产生一样的根密钥信息,终端侧注入USIM卡、网络侧注入统一数据管理功能(Unified Data Management,UDM)中。目前运营商生成根密钥往往是基于某一个密钥种子进行派生,派生出大量的用户根密钥,派生算法通常是国外的高级加密标准(Advanced Encryption Standard,AES)算法。

这一步存在两个安全隐患:

其一,生成根密钥的派生算法为国外算法,存在后门隐患。

其二,根密钥以及用户签约信息都维护在UDM网元中,由运营商进行管理,并且关键行业用户的签约信息和根密钥信息往往和普通公众用户混在一起维护管理,存在一定管理上的安全隐患。

第1步,发起入网请求,5G携带用户身份标识发起入网附着。针对4G在空口会暴露明文国际移动用户识别码(International Mobile Subscriber Identity,IMSI,在5G中等同于SUPI)的安全漏洞,5G在隐私保护方面进行了增强。5G在初始附着时,通过非对称密码椭圆曲线算法生成SUCI,代替IMSI进行传递,能够有效解决4G在空口上暴露IMSI的安全问题,防止攻击者通过空口对用户身份隐私进行获情。但是有两个安全隐患,其一是IMSI的加密使用国外非对称算法,存在后门隐患[10-11];其二特别是在拜访域运营商处于非合作情况下[10-11],仍然无法解决攻击者通过核心网拜访域对用户身份隐私进行获情,这将在第3步进行详细介绍。

第2步,双向接入认证,3GPP在5G进行了两个方面的安全增强。一是5G认证与密钥协商协议(5G-Authentication and Key Agreement,5G-AKA)由归属域进行认证判决,堵上了4G中EPS-AKA由拜访域移动性管理实体(Mobility Management Entity,MME)进行认证判决所存在的拜访域欺骗归属域的安全漏洞;二是增加了非3GPP接入EAP-AKA’,兼容垂直行业的需求[9]。但这两种认证方式3GPP规定的Milenage框架都推荐AES作为唯一认证算法,存在后门隐患[10-11]。

第3步,合法监听(Lawful Interception,LI)接口永久签约标识符(Subscription Permanent Identifier,SUPI)提供,UDM将用户隐藏标识符(Subscription Concealed Identifier, SUCI)解密获得IMSI/SUPI之后将会明文传递给接入与移动管理功能(Access and mobility Management Function,AMF)网元。由于AMF是个拜访域网元,特别是在国际漫游情况下,是国外运营商的网元,因此存在较大容易被攻击者进行获情的安全风险。

第4步,非接入层(Non-access-stratum,NAS)防护,通过用户终端(User Entity,UE)的基带芯片通信处理器(Communication Processor,CP)和AMF网元进行协商,进行NAS信令的机密性和完整性保护,可通过策略强制控制使用国产的Zuc算法进行机密性和完整性保护。

第5、6步,空口防护,通过UE的基带芯片CP和基站进行协商,进行针对空口RRC信令以及空口业务数据的机密性和完整性保护,可通过策略强制使用国产的Zuc算法对空口RRC信令和空口业务数据进行机密性和完整性保护。

第7步,全局唯一的临时 UE 标识(Globally Unique Temporary UE Identity,GUTI)生成,注册通过后,AMF将会分配本地临时身份标示符5G-GUTI给UE,便于后续流程中使用。但若5G-GUTI更新时间窗口较长,5G-GUTI将会接近等同于IMSI。攻击者在空口对5G-GUTI获情的效果会趋近于IMSI。

第8步,叠加第三方端到端业务加密,通过对UE的应用处理器(Application Processor,AP)进行软件定制,嵌入加密模块,实现与网络侧MEC或数据网络(Data Network,DN)入口处的VPN网关进行配合,实现端到端业务加密防护。

从上述分析中可以看出,除了第8步,行业用户通过叠加端到端的业务加密防护能够有效防止攻击者在线路上对业务数据进行窃取和篡改之外。3GPP在控制面的安全机制,包括第0、1、2、3、7步都存在一定的安全隐患。特别是随着近几年“斯诺登棱镜门”和“伊朗将领苏莱曼尼”事件的爆发,针对以移动通信系统为代表的公共基础设施进行攻击和监听,形势日益严峻,迫切需要进行安全增强设计来应对这些安全隐患[12]。

但要针对以上流程进行安全增强设计,需要对运营商核心网网元进行定制修改。但直接修改运营商核心网网元存在影响运营商普通公众用户通信服务的风险,因此可实施性不高。而对于自建基础设施的专网,虽然对网元定制具有较高可实施性,但为了支持广域覆盖,需要用户自建海量的基站和承载网,需要花费巨额投入,基本不具有有广域覆盖的可实施性。

因此本文要解决的问题就是提出一种广域5G安全专网的架构,第一,能够对3GPP控制面的安全隐患进行增强设计;第二,定制代价较小,且不能够影响普通公众用户,能够在移动运营商具有较强的可实施性;第三,企业/行业用户自建部分的建设与运维代价较小,具有较好可实施性。

2.广域5G安全专网方案

2.1 广域5G安全专网设计思路

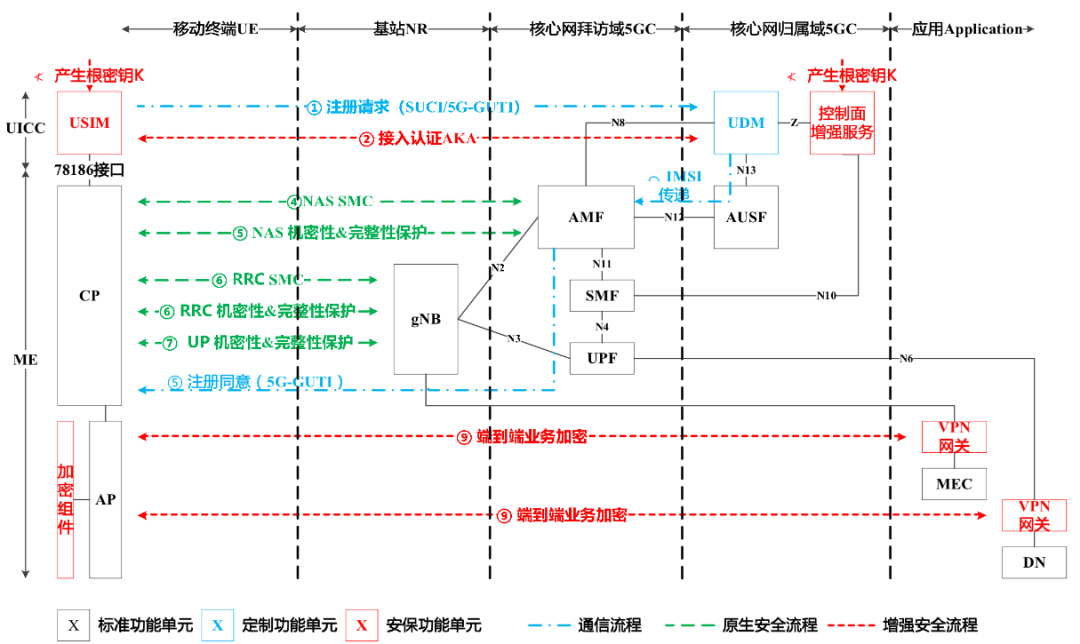

针对基于移动运营商公网的安全专网以及基于自建基础设施的安全专网这两种传统专网构建方式在安全性、可部署性及可实施性方面存在的痛点问题,提出了一种新的广域5G安全专网方案,采用“标准商用5G网络+第三方安全增强+自建核心网归属域”的方式构建,如图3所示。

图3 广域5G安全专网方案

图中,终端侧为定制终端,用于嵌入安全模块,实现业务加密防护;另外部署增强USIM卡用于完成在自建增强核心网归属域的入网认证。基站、核心网拜访域均为标准网元。在自建的核心网归属域部署专用UDM网元、控制面安全增强服务功能,与终端侧增强USIM卡提供基于国产/专用体制的接入认证安全增强,实现基于国产/专用体制的网络切片密码隔离;在边缘MEC处和应用域入口处部署安全隔离,与终端侧安全模块配合提供端到端的业务加密防护。

与传统方式不同的是,不再单纯直接利用运营商公网提供专线作为数据管道,而是通过自建核心网归属域的方式,把运营商公网的控制面和用户面全部作为“核心网管道”。这样,就能够依托运营商公共基础设施的覆盖范围,提供全世界范围内的5G安全接入,又能够依托MEC部署、甚至是行业自建的补盲基站,提供园区覆盖范围内的安全接入。

从安全性角度,在控制面也能够依托第三方提供相比较3GPP更加增强的安全能力,规避国外算法存在的后门隐患,防止用户身份在空口以及核心网拜访域被攻击者获情。在用户面,运营商可利用移动边缘计算MEC提供基于业务本地分流的业务数据不出园区的安全性保障;同样地,由于3GPP只提供空口防护,因此行业用户仍然采用额外叠加第三方的端到端加密防护的方式,防止业务数据在传输线路上被窃取、被篡改。

2.2 广域5G安全专网方案的安全性分析

与传统安全专网构建方式下,控制面完全依托3GPP安全性,用户面在应用层叠加第三方安全性的方式不同,广域5G安全专网采用的是网络级、内生式的安全增强方式,其安全体系如图4所示。

图4 广域5G安全专网安全体系

图中,实线方框为标准通信功能实体,长虚线方框为定制功能实体,短虚线方框为第三方安全功能实体。点长虚线标识标准通信流程,长虚线为3GPP规定的原生安全流程,短虚线为第三方安全增强交互流程。需要说明的是,专用UDM通过开放专用接口Z,将安全增强相关的存储、计算交由控制面安全增强服务功能进行处理,实现控制面安全增强服务功能的能力嵌入。

移动通信系统采用的是对称密钥体系,图中第0步,运营商会为每个用户在终端侧和网络侧同时产生一样的根密钥信息,终端侧注入USIM卡、网络侧注入UDM后面的控制面增强服务中。在广域5G安全专网体系下,可实现根密钥由行业用户自主产生和自主管控,即基于自主基础设施产生的密钥种子基于国产/专用算法派生出所有用户的根密钥信息,并在行业用户掌控的控制面安全增强服务中进行维护和管控。既能从源头上确保根密钥的安全,又能解决根密钥与普通公众用户混在一起管理、产生根密钥的派生算法存在后门风险等问题。

第1步,发起入网请求,5G携带用户身份标识发起入网附着。5G的移动终端通过增强USIM卡,采用国产/专用非对称算法对SUPI进行加密,并使用SUCI进行入网附着,提升算法层面的安全性,在网络侧则由专用UDM后面的控制面安全增强服务对SUCI进行解密,解决SUPI/IMSI在空口不被攻击者获情的问题;核心网拜访域不被攻击者获情的问题在第三步进行解决。

第2步,双向接入认证,由终端侧增强USIM卡和网络侧专用UDM、控制面安全增强服务共同完成,基于3GPP的5G-AKA、EAP-AKA’协议和Milenage算法框架,采用国产/专用算法,解决国外AES算法存在后门隐患的问题。

第3步,合法监听LI接口提供SUPI,借鉴互联网地址跳变机制[13],实现SUPI/IMSI基于入网附着周期进行随机跳变,让攻击者无法从AMF通过对特定SUPI/IMSI捕获,从而达到对某用户进行持续性跟踪的效果,解决SUPI/IMSI在核心网拜访域容易被攻击者获情的问题。

第4步,NAS防护,依托3GPP安全能力,通过UE的基带芯片CP和AMF网元进行协商,进行NAS信令的机密性和完整性保护,可通过策略强制控制使用国产的Zuc算法进行机密性和完整性保护。

第5、6步,空口防护,依托3GPP安全能力,通过UE的基带芯片CP和基站进行协商,进行针对空口无线资源控制(Radio Resource Control, RRC)信令以及空口业务数据的机密性和完整性保护,可通过策略强制使用国产的Zuc算法对空口RRC信令和空口业务数据进行机密性和完整性保护。

第7步,GUTI生成,注册通过后,AMF将会分配本地临时身份标示符5G-GUTI给UE,便于后续流程中使用。通过对SUPI/IMSI隐私保护进行安全增强后,这里的5G-GUTI将会基于变化的SUPI/IMSI生成GUTI,解决了GUTI若长时间不改变从而造成GUTI等同于IMSI的隐患问题。

第8步,基于第三方安全能力的端到端业务加密防护,根据需求分两种情况。第一种是传统方式,即叠加方式,终端侧对UE的应用处理器AP进行软件定制,嵌入加密模块,网络侧无需修改,直接在MEC或DN入口处部署VPN网关,实现端到端业务加密防护。第二种是更高效的方式,即内嵌方式,终端侧对UE的应用处理器AP进行软件定制,嵌入加密模块,网络侧对边缘MEC节点或中心UPF网元进行定制,嵌入加密模块,实现端到端业务防护。

从上述分析中可以看出,除了第4、5、6步,由于对移动终端基带芯片定制代价较大,因此通过配置强制使用3GPP自带的国产密码算法之外,其余的第1、2、3、7、8步均基于3GPP标准的流程和协议,依托第三方的安全能力进行了安全增强,解决了3GPP在控制面原生安全机制存在短板的问题,包括第0、1、2、3、7步所存在的安全隐患,特别是随着近几年“斯诺登棱镜门”和“伊朗将领苏莱曼尼”事件的爆发,针对移动用户进行定位和监听等问题。

2.3 广域5G安全专网方案的实施性分析

从部署和实施层面,广域安全专网若由行业自建,虽然可进行安全定制,要解决广域覆盖问题需要耗费巨额资金,可实施性不强,因此必须依托运营商公共基础设施构建。但是依托运营商公共基础设施,虽然能够解决广域覆盖问题,但要进行安全定制却很难,运营商可接受度不高。

本文的广域5G安全专网采用“标准商用5G网络+第三方安全增强+自建核心网归属域”的方式构建。

从技术可实施性的角度,广域5G安全专网对“控制面+用户面”进行双重安全增强。其中,用户面安全增强是构建传统安全专网的成熟技术途径,只需要对移动终端进行轻度定制即可,网络侧无需对网络提任何定制需求。控制面安全增强是传统安全专网技术途径所不具备的新能力,终端侧通过部署与标准USIM接口完全相同的增强USIM卡,移动终端无需做任何定制改造,核心网侧只需要对UDM一个网元进行轻度定制即可。特别的,专用UDM对外仍然提供完全标准的3GPP接口,只对内开放接口,用于嵌入控制面安全增强能力,因此这个定制对于从其他5G核心网网元完全是无感透明的。因此,从技术可实施性角度,广域5G安全专网具有较好的技术可行性。

从行业用户自身的角度,广域5G安全专网只需要自建核心网归属域,无需自建海量的基站以及连接基站的承载网络,投入相对可控。再者,由于核心网归属域采用行业用户自建或者与运营商联合共建方式,专门用于这类有安全性要求的行业,便于进行定制,用于嵌入第三方安全增强能力,满足行业的安全需求,不会与普通公众用户复用,也不会影响运营商公网已有的公网。因此,从行业用户自身的角度,广域5G安全专网具有较好的可实施性。

从运营商可接受度的角度,广域5G安全专网将运营商公网的“控制面+用户面”全部作为“核心网管道”,与自建的核心网归属域通过标准的3GPP漫游接口进行互通,因此对运营商公网的影响可基本忽略不计。另外,自建核心网归属域若由运营商与行业联合共建,这将能为运营商创造新的利益增长点,能够为运营商带来差异化的运营收入。因此,从运营商可接受度的角度,广域5G安全专网具有较好的可实施性。

从垂直行业可复制性角度,由于垂直行业之间差异性较大,各自所依托的密码体制有所区别,因此在面向不同的关键行业应用时,需要为其提供基于符合各自行业体制要求的密码所形成的专用安全增强能力。而核心网网元通常面向海量用户,可靠性要求非常高,因此定制改造代价大于用户终端。通过采用专用UDM与控制面安全服务功能分离的设计方式,由专用UDM开放通用性接口,而由不同的控制面安全服务提供差异化密码体制的专用安全增强能力,确保5G产业链提供一次性定制,即可适配差异化的垂直行业需求。因此,从垂直行业可复制性角度,广域5G安全专网具有较好的可复制性。

综上所述,广域5G安全专网能够同时兼顾安全性、广域覆盖性以及定制代价等多个方面的因素。

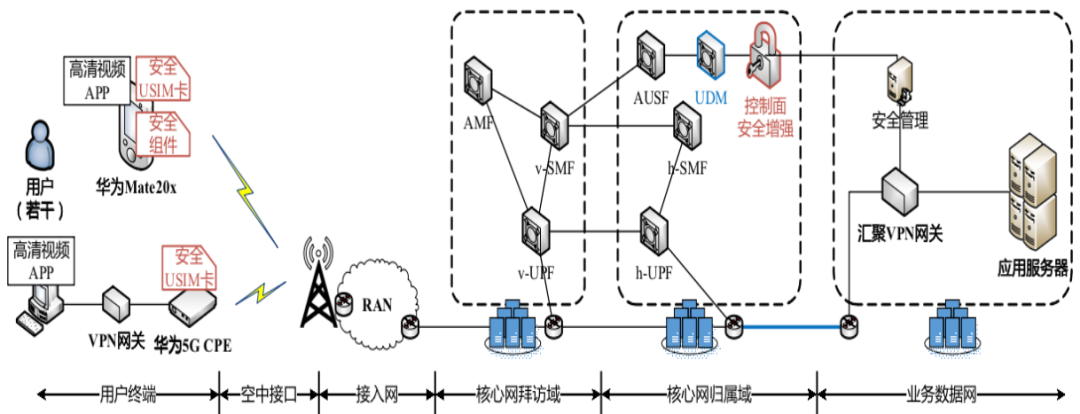

3.广域5G安全专网试验验证

依托从运营商租赁的标准商用5G网络设备,构建漫游架构的广域5G安全专网,基于该网络进行试验验证,试验验证环境的网络拓扑如图5所示。

图5 试验验证环境网络拓扑

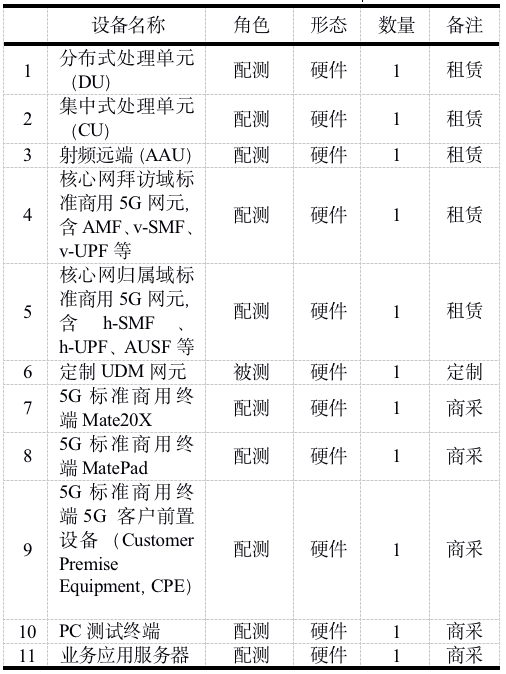

整个试验验证环境包括用户终端、基站、核心网、应用以及安全增强设备,具体设备组成清单如表1所示。

表1 试验验证设备组成

需要说明的是,安全增强SIM卡中嵌入了国产/专用的认证算法,嵌入了增强隐私保护的功能模块。专用UDM网元除了具备标准UDM的全部功能外,还开放与控制面安全增强服务之间交互的接口,用于嵌入其安全增强能力。控制面安全增强服务设备提供国产/专用的认证算法,以及增强隐私保护的控制处理逻辑。安全组件和VPN网关提供终端侧业务加密功能,汇聚VPN网关提供网络侧业务加密功能。安全管理平台对控制面和用户面安全增强相关设备提供密钥管理和安全策略管理功能。

通过从控制面和用户面多个维度对安全增强机制进行了验证,具体包括:

3.1 控制面安全增强机制验证

控制面安全增强试验验证主要从签约信息及根密钥自主管理、接入认证安全增强、用户身份隐私保护安全增强三个方面开展。

(1)签约信息及根密钥自主管理

由自建归属域的UDM管理用户签约信息,由控制面安全增强服务管理用户的根密钥信息。证明可以实现用户签约信息与运营商隔离管理,达到由行业用户自主管理的效果,同时对拜访域透明无感。

(2)接入认证安全增强

通过SIM卡读写卡器,为安全增强SIM卡和标准SIM卡同时写入相同的参数,包括相同的IMSI、OPc以及根密钥Ki等。将写入了相同参数的安全增强SIM卡和标准SIM卡插入相同的移动智能终端,经过试验验证发现,只有插入了安全增强SIM卡的手机能够通过接入认证。

证明可通过基于国产/专用认证算法,提供“先做国产/专用认证,后建通信连接”的效果,实现网络切片基于密码的强隔离效果。

(3)用户身份隐私保护安全增强

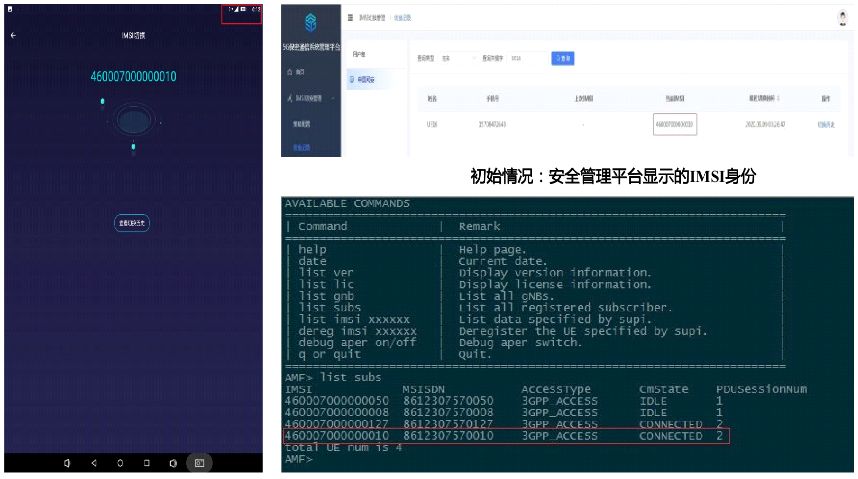

假设初始情况下,某用户的IMSI信息为460007000000010,具体如图6所示。

图6 隐私保护安全增强试验的初始情况

可见,在拜访域的AMF网元上,可捕获到460007000000010这个IMSI,并可通过该IMSI对该用户进行持续性跟踪,以及获得该用户的位置及通信行为。

在安全管理平台上配置该用户的增强隐私保护策略,可通过自动策略或手动策略控制该用户SIM卡随机改变IMSI。

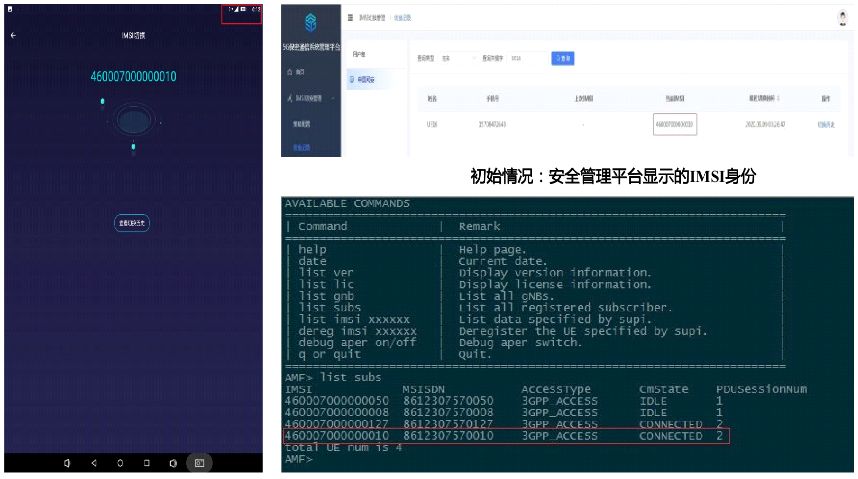

在安全管理平台界面上可以观察到该用户以新的IMSI身份460007000000186完成入网附着,其试验结果具体如图7所示。

图7 隐私保护安全增强试验结果

可见,该用户身份随机改变后,无法再从AMF网元上无法再使用460007000000010这个IMSI对此用户进行持续性跟踪和定位。

证明在拜访域为非合作情况下,通过归属域的安全增强机制可实现关键用户的防追踪、防定位效果。

3.2 用户面安全增强机制验证

用户面安全增强机制验证主要验证端到端业务加密防护。在手机、平板等5G智能终端上部署安全组件,在5G CPE与测试电脑之间串接VPN网关,与网络侧汇聚VPN网关配合提供端到端业务加密防护能力,采用国密SM4进行业务加密。通过从拜访域线路上通过抓包软件捕获业务数据,在汇聚VPN网关处进行明密比对,验证了用户面安全增强机制的机密性保护效果,通过在拜访域线路上修改业务数据验证汇聚VPN网关的完整性校验结果,验证了用户面安全将增强机制的完整性保护效果。验证结果具体如图8所示。

图8 端到端业务加密试验结果

证明了在拜访域为非合作情况下,通过端到端业务加密防护机制可实现业务数据的防篡改防窃取效果。

3.3 管理面安全管控机制验证

管理面安全管控机制验证主要通过模拟移动终端被窃取的情况,由后端的安全管理平台的人工智能引擎发现失窃终端的行为异常,并进行预警提示。通过人工甄别研判后,判定该移动终端处于失窃状态,通过操作安全管理平台的远程销毁指令,让移动终端、安全增强SIM卡和安全组件进行控制面和用户面的多重远程销毁。此后,该移动终端上存储数据被抹除使得移动终端上的数据无法被窃取;安全增强SIM卡里的认证算法、IMSI、根密钥Ki被销毁使得移动终端无法入网附着;安全组件里的算法和密钥被销毁使得移动终端无法访问后端应用服务。证明在终端失控的情况下,能够通过归属域安全管理的远程管控,实现移动终端全方位的资源销毁,从而规避移动终端的失控风险。

结 语

随着5G标准的完善,5G设备的成熟以及运营商5G网络的逐步广泛覆盖,5G面向行业应用的解决方案也会越来越成熟。企业/行业用户将逐渐基于运营商公共基础设施构建出属于自己的广域安全专网,在符合行业安全性要求的情况下,实现端到端的移动办公远程接入,让远程高清视频会议、远程协作、远程控制等成为现实。本文对传统方式下构建的广域专网的安全性、可实施性以及建设代价进行了深入分析论证,并提出了一种全新的广域安全专网构建方式,为面向有差异化高安全需求的各种垂直行业的5G应用提供了理论支撑和方案参考。

本文中提出的5G广域专网安全体系对控制面、用户面以及管理面均能够提供关键行业所需的安全增益,未来可在此5G广域安全专网体系上进行进一步的安全增强设计以及关键技术验证,并做好向6G安全发展的衔接。

1)控制面安全增强。目前已突破了基于用户IMSI信息的隐私保护技术,下一步可继续针对用户MSISDN信息、IP地址等其他隐私信息进行隐私保护设计和验证。

2)用户面安全增强。目前已突破了面向eMBB场景的业务端到端加密防护技术,下一步可继续面向mMTC、uRLLC场景进行业务端到端加密防护设计和验证。

3)管理面安全增强。目前已突破了基于控制面和用户面安全态势感知和远程管控能力,下一步可引入人工智能技术加强威胁发现和检测的智能化设计和验证。

【参考文献】

[1] 迟海东,胡博等.5G行业专网部署模式探究[J].信息通信技术,2020,14(5): 18-24.

[2] 黄劲安. 迈向5G—从关键技术到网络部署[M].北京:人民邮电出版社,2018.

[3] OSSEIRAN A, MONSERRAT J F, MARCH P. 5G移动无线通信技术[M]. 北京:人民邮电出版社,2017.

[4] 王勇,骆玉奇,杨立伟. LTE宽带通信在无线专网的应用[J]. 信息通信技术与政策. 2020(8): 93-96.

[5] 李富强,周华,宋晓伟. 行业用户5G无线专网组网方案及其技术实现[J]. 电信科学,2020,36(10): 134-139.

[6] 3GPP. TS 23.501 V15.3.0(2018-09), System Architecture for the 5G System[S]. 650 Route des Lucioles - Sophia Antipolis Valbonne – FRANCE,2018:1-48. Internet, http://www.3gpp.org.

[7] 3GPP TS 33.501 V15.4.0(2019-03), Security architecture and procedures for 5G system[S]. 650 Route des Lucioles - Sophia Antipolis Valbonne – FRANCE,2019:1-124. Internet, http://www.3gpp.org

[8] 中国信通院IMT-2020(5G)推进组.5G安全报告[R/OL].(2020-02-04)[2020-04-28]. http://www.imt2020.org.cn/zh/documents/1.

[9] 蔡秋艳,黄健文,杨光,等.基于5G用户卡的5G接入认证分析及试验[J]. 移动通信.2020,44(5): 45-51.

[10] 杨红梅,赵勇.美国国防部5G风险与机遇报告分析及启示[J]. 中国信息安全.2019(6): 38-39.

[11] 段伟伦,韩晓露,吕欣,等.美国5G安全战略分析及启示[J]. 信息安全研究,2020,6(8):688-693.

[12] 叶平. 物联网数据在侵财案件侦防中的应用[D]. 北京:中国人民公安大学,2020.

[13] 徐康宁. 互联网地址跳变机制的设计与实现[D]. 北京:北京邮电大学,2017.

声明:本文来自学术plus,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。