写在前面

本文档为个人翻译资料,因能力和时间有限,不能保证100%准确,可能存在不当之处,还请见谅。旨在便于爱好者阅读,作为企业网络安全能力评估和体系建设的参考。关于出版物的版权,已在末尾引用官方声明(翻译),为避免歧义,请各位移步官网自行查看。本出版物中文版,仅为学习交流及经验分享之用,不用于任何商业目的,若因此出现法律问题或纠纷,本人概不负责,特此声明。

官方地址:https://www.energy.gov/ceser/cybersecurity-capability-maturity-model-c2m2

个人感受

前后利用业余时间,大概半年左右,期间因一些事情停工了几个月。最开始接触C2M2的时候,以为与CMM有关,但其实是自成体系的一套模型。相比之下更贴近企业层面,而非CMM那种国家高度的框架。

刚开始翻译的时候,感觉评估内容太过简单,不相信这是美国能源部和卡内基梅隆大学出的模型。最近,在完成全部正文译文后,觉得应该重新考虑这套模型的出发点。个人认为,C2M2主要特点是“快速”、“落地”、“普适”,即可以作为工具快速对企业安全现状进行评估,了解差距;模型贴近实践,看似简单,但确确实实可以帮助企业落地,不会过于复杂;适用于大多数大中小企业的网络安全体系建设,可自行根据能力选择对应的级别,通常达到MIL2级别,基本可以在监管合规和安全防护方面做到“小有所成”。可能是安全圈里的人,有一种错觉,国内网络安全目前做的已经不错了,其实并不是,大多数公司还在起步阶段,个别成熟企业也不过是在中期阶段继续摸索。再通俗点说,不说网安治理(还没到这级别),就说监管合规这块,现在绝大多数还都停留在筑基期,个别有些突破结丹或金丹,号称元婴具灵的基本都是理论层面,经不起实战。

相较网安的现状——赚钱、应付监管才是企业真正的“战略”,最后真正塌下心来研究输出成果和落地最佳实践的并不多,包括企业发表的论文;真正灵活又具有弹性,能够用起来的体系框架几乎很少听说。归根结底,还是应付心态占主导地位,IT治理目标与企业战略绑定不足,这么做不能说不对,只是在现在数字化发展的时期,这种传统模式可能会受到各方面的挑战。其实,C2M2可能比较适用于这种情况,相对ISO、NIST的体系更为简单直接,当然具体落地细节和技术及产品选择,还要企业自己来确认,没有可以直接拿来就用的体系。

正文

网络安全能力成熟度模型(C2M2)由美国能源部(DOE)、电力分部门协调委员会(ESCC)和石油和天然气分部门协调委员会(ONG SCC)资助的公共和私营部门组织共同开发。

本模型提供的指南旨在仅解决与信息技术(IT)和运营技术(OT)资产及其运营环境相关的网络安全实践的实施和管理问题。本指南无意取代或纳入组织已经实施或打算实施的其他网络安全相关活动、计划、流程或方法,包括与法律、法规、政策、规划计划或任务和业务需求相关的任何网络安全活动。此外,本指南不属于任何监管框架的一部分,也不计划用于监管。相反,本出版物中的指南旨在补充全面的企业网络安全计划。预期实施本模型以达到满足合规性需求的实体,请注意,合规性需求不会被本模型以任何方式改变。有关法规合规性的任何问题,请咨询您的合规主管部门。

模型结构

模型由10个域组成。每个领域都是网络安全实践的逻辑分组。一个领域内的实践根据支持该领域的目标成就进行分组。在每个目标中,实践按照成熟度指标级别(maturity indicator levels,MILs)排序。

C2M2包括342项网络安全实践,这些实践被分为10个领域。这些实践代表了组织可以执行的活动,以建立和完善该领域的能力。例如,资产、变更和配置管理域是组织可以执行的一组实践,以建立和完善的资产管理、变更管理和配置管理能力。

资产、变更和配置管理(Asset)

管理组织的IT和OT资产,包括软硬件以及与关键基础设施和组织目标的风险相应的信息资产。

威胁和漏洞管理(Threat)

建立和维护计划、程序和技术,以检测、识别、分析、管理和响应网络安全威胁及漏洞,并与组织的基础设施(如关键、IT和运营)和组织目标的风险相适应。

风险管理(Risk)

建立、操作和维护企业网络风险管理计划,以识别、分析和应对组织所面临的网络风险,包括其业务部门、子公司、相关的互连基础设施和利益相关者。

身份访问管理(Access)

为可能被授权逻辑或物理访问组织资产的实体创建和管理身份。控制对组织资产的访问,与关键基础设施和企业目标一致,管理资产访问风险。

态势感知(Situation)

建立并维护各类活动和技术,以收集、分析、预警、报告以及利用运营、安全和威胁信息,包括来自其他域模型的状态和汇总信息,构建组织运营状态和网络安全状态的态势感知。

事件响应与持续运营(Response)

建立并维护计划、流程和技术,以检测、分析、缓解、响应和从网络安全事件中恢复,与关键基础设施和企业目标一致,在网络安全事件发生时保证连续性。

第三方风险管理(Third-Parties)

建立并维护控制,以管理来自供应商和其他第三方的网络风险,与关键基础设施和企业目标一致。

员工管理(Workforce)

建立并维护计划、流程、技术和控制,以创造网络安全文化,并确保人员的稳定性和工作能力,与关键基础设施和企业目标一致。

网络安全架构(Architecture)

建立并维护组织网络安全架构的结构和行为,包括控制、流程、技术和其他元素,与关键基础设施和企业目标一致。

网络安全计划(Program)

建立并维护企业网络安全计划,该计划为组织的网络安全活动提供治理、战略规划和支持,使网络安全目标与关键基础设施和企业目标一致。

成熟度指标级别

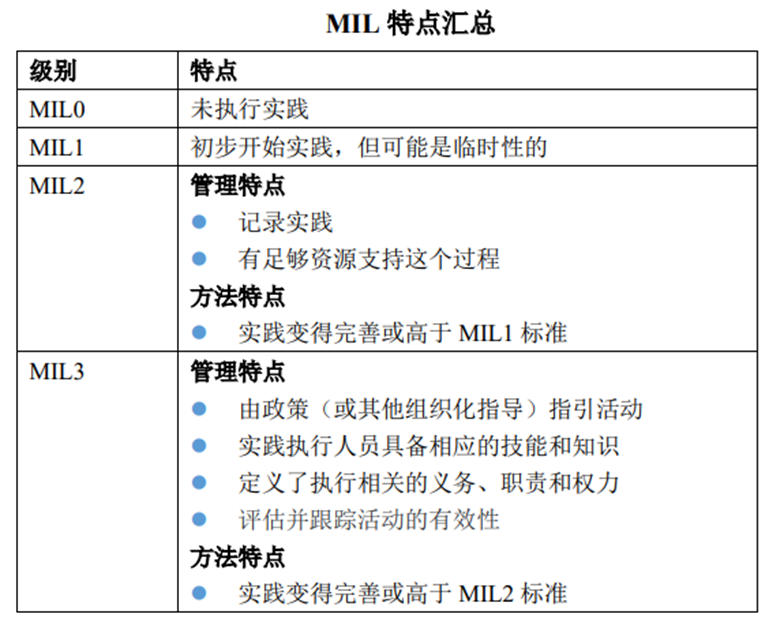

模型定义了四个成熟度指标级别(maturity indicator level, MIL),从MIL0到MIL3,独立应用于模型中的各个领域。MIL定义了成熟度的双重进程:方法演进和管理演进。对于理解和应用模型,以下MIL的四个方面非常重要。

成熟度指示级别独立应用于每个域。因此,使用该模型的组织可能在不同的领域以不同的MIL评级运行。例如,一个组织可能在一个域中运行MIL1,在另一个域中运行MIL2。

MIL在每个域内是累积的。要在给定域内获得MIL,组织必须执行该级别及其以下级别的所有实践。例如,组织必须在MIL1和MIL2中执行所有领域实践,才能在领域中实现MIL2。类似地,组织必须执行MIL1、MIL2和MIL3中的所有实践以实现MIL3。

为每个域建立目标MIL是利用该模型指导网络安全方案改进的有效策略。在确定目标MIL之前,组织应熟悉模型中的实践。然后,可以将差距分析活动和改进工作集中在实现目标级别上。

实践效果和MIL成就需要与业务目标和组织网络安全战略计划相一致。努力在所有领域实现最高级别MIL可能不是最佳选择。公司应评估实现特定MIL的成本和潜在收益。该模型的设计使所有公司,不论规模,都应该能够跨全领域实现MIL1。

出版物目录如下:

C2M2中文版本下载:https://pan.baidu.com/s/1YO1tME5bvouz_f_w8AqOXA(n06k)

声明:本文来自宇宸的研究室,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。