背 景

近日乌克兰局势不断升级,直到今天,发展成为全面的战争行为,除了目前牵动世界神经的战争局势发展态势,还有伴随在战争之下频繁的网络战争。网络攻击一直伴随着本次冲突的发展而不断出现,成为本次战争的先行战场。根据目前的威胁情报信息来看,除了之前针对乌克兰国防部、外交部、教育部、内政部、能源部、武装部队等机构的大规模分布式拒绝服务攻击外,从昨天开始,一款用于攻击乌克兰的数据擦除恶意软件被部署在了乌克兰数百台重要机器上,造成了这些机器无法工作。

但从对战争的影响来看,这些攻击或许只能在战前给对方一定的威慑作用,并不会对战争产生多少影响,但是从11点开始的定点清除行动,需要事先对目标的重要设施和人员有精确的了解,这让我们想到去年追踪到的一系列针对乌克兰边防局和乌克兰国防部网络间谍活动,间谍活动以“COVID-19Vaccine”、“向ATO 退伍军人付款”、“紧急更新!!!”、“乌克兰总统令 №186_2021”等内容诱饵进行攻击,这一系列网络间谍活动或许也是战前准备所做的重要的一步。报告见我们2021年8月发布的《针对乌克兰边防局和国防部攻击活动深度分析》报告。

本文将根据目前已经监控的攻击情况结合公开的情报对本次冲突下的网络攻击分析梳理和分析,同时进一步对近日出现的新型数据擦除恶意软件进行深入剖析。

典型攻击事件

从2022年1月13日开始,就出现了一款针对乌克兰政府和商业实体的新型破坏性恶意软件“ WhisperGate ”,目标指向乌克兰的政府、非营利组织和信息技术实体,此时俄罗斯和乌克兰的地缘政治紧张局势正在酝酿之中,微软将这些攻击归因于代号为“ DEV-0586 ”的新型APT组织。紧接着的1月14日,乌克兰外交部、教育部、内政部、能源部等部门因受到大规模网络攻击而关闭;到2月15日时,乌克兰国防部、武装部队等多个军方网站、以及乌克兰最大银行的两家银行 PrivatBank和Oschadbank网站因受到大规模网络攻击而关闭;2月23日,乌克兰部分国家和银行机构的网站再次受到大规模的DDoS攻击,而此时,俄罗斯已对乌克兰形成大军压境之势。同时,一款名为“HermeticWiper ”(又名KillDisk.NCV)的新型数据擦除恶意软件在乌克兰的数百台重要的计算机上被发现,最新一轮的破坏型的网络攻击再次启动。

DDoS攻击:针对乌克兰政府网站的DDoS攻击事件

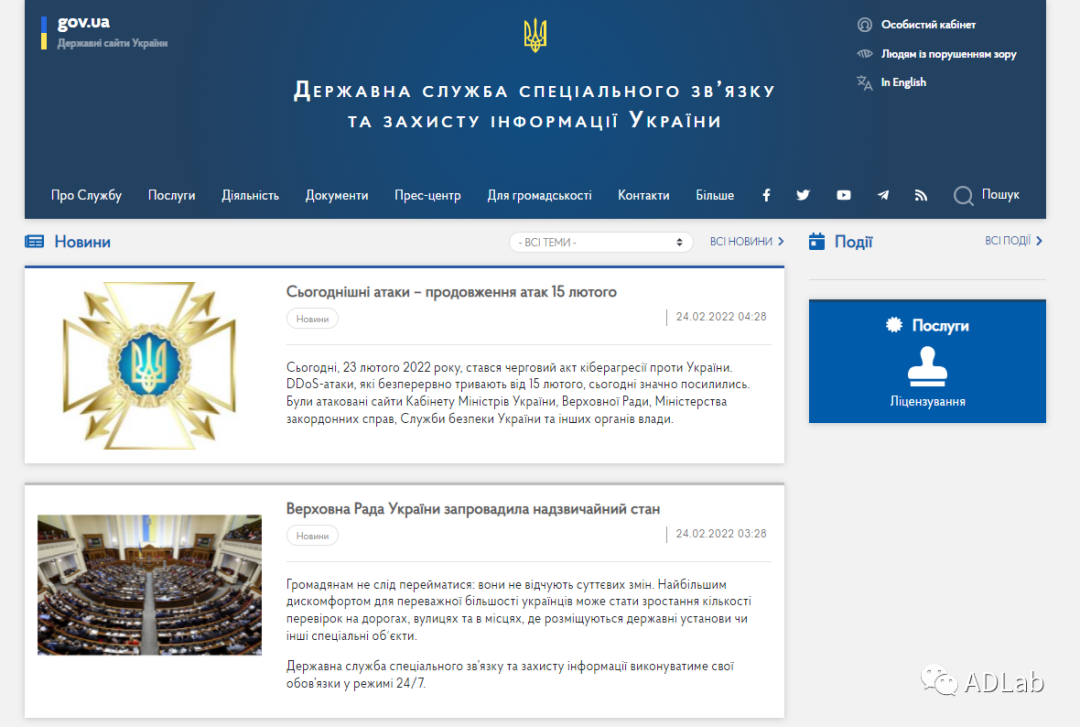

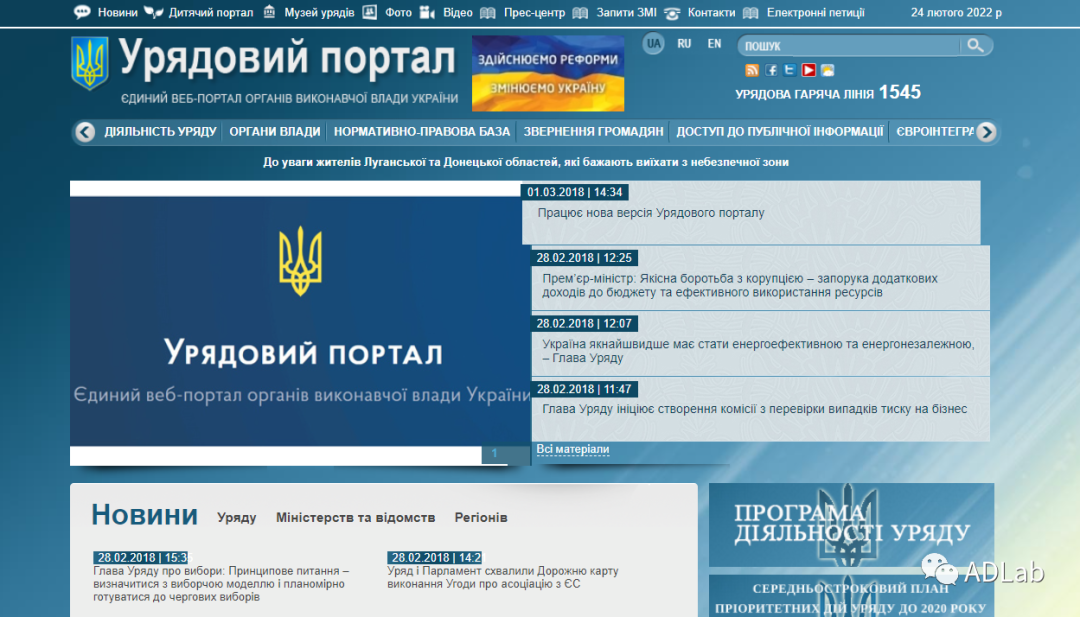

2月14日起,乌克兰重要军事、政府、教育、金融等部门的网络系统多次遭到大规模DDoS攻击,包括乌克兰国家公务员事务局(nads.gov.ua)、乌克兰政府新闻网站(old.kmu.gov.ua)、乌克兰国家储蓄银行(oschadbank.ua)、乌克兰国内最大商业银行(Privatbank.ua)以及乌克兰外交部、安全局等等重要机构均遭到攻击。DDoS攻击通过系统资源消耗的方式造成乌克兰众多关键基础设施和重要网络系统瘫痪,严重影响了乌克兰的社会秩序以及军队的作战指挥和调度,大大削弱了乌克兰的战时行动能力。乌克兰国家特殊通信和信息保护局多次发布网络攻击通告进行警示:

图1:乌克兰国家特殊通信和信息保护局多次发布网络攻击通告

图2:受攻击的乌克兰政府新闻网站(old.kmu.gov.ua)

图3:受攻击的乌克兰国家储蓄银行(oschadbank.ua)

网络窃密攻击:针对乌克兰政府、军事等行业的网络间谍攻击事件

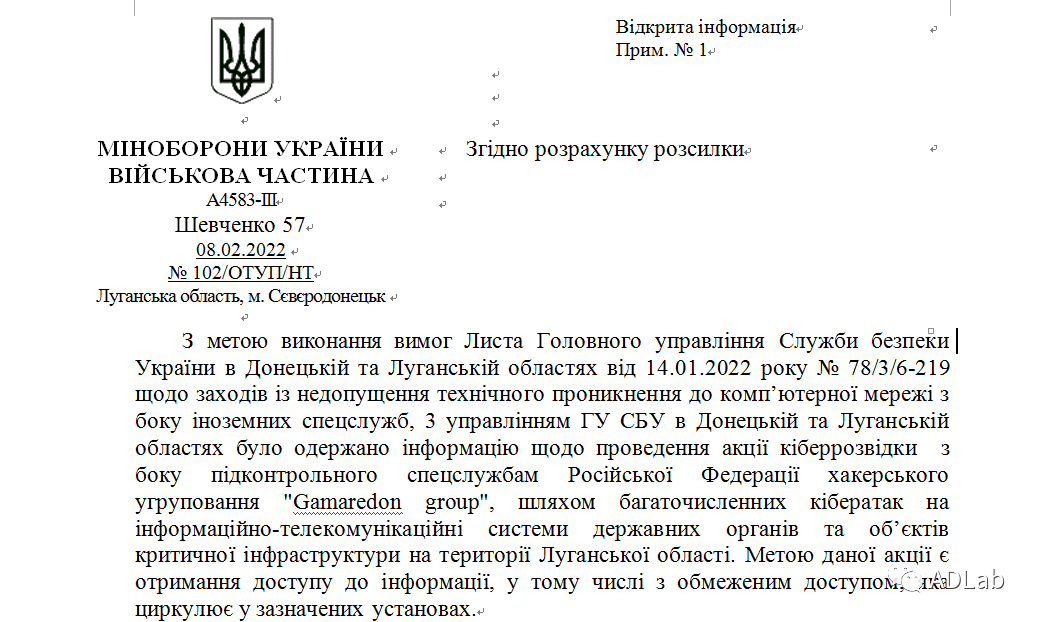

随着俄乌安全局势的不断恶化,近期瞄准乌克兰地区的网络间谍活动显著增多。启明星辰ADLab持续捕获到多起针对乌克兰的网络钓鱼攻击,旨在探测与窃取目标的敏感信息。相关钓鱼文档以军事命令、政府文件等为诱饵实施网络窃密活动,目标主要包括乌克兰的军事、政府、金融等敏感行业。网络窃密攻击在网络战中地位极其重要,通过情报窃取可以及时掌握目标的核心机密情报并对后续的军事战略行动产生重大影响。涉及的部分诱饵文档如下所示:

诱饵文档一:伪装成乌克兰军事机构文件(提示用户检查恶意邮件)

图4:伪装成乌克兰军事机构文件

诱饵文档二:伪装成乌克兰国防部命令文件(包括乌克兰革命部队和乌克兰武装部队间的通信网络建设信息)

图5:伪装成乌克兰国防部命令

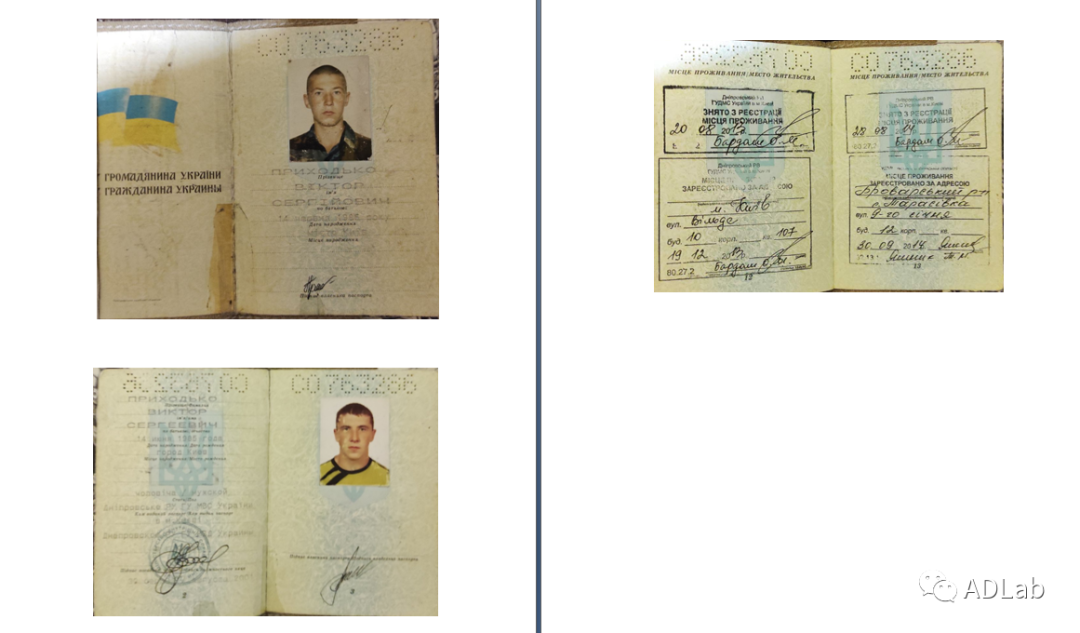

诱饵文档三:伪装成护照信息

图6:伪装成护照信息

诱饵文档四:伪装成乌克兰国家警察局文件(调查信息)

图7:伪装成乌克兰国家警察局文件

诱饵文档五:伪装成乌克兰财政部文件

图8:伪装成乌克兰财政部文件

这批间谍攻击活动与我们2021年8月发布的《针对乌克兰边防局和国防部攻击活动深度分析》报告中涉及的攻击特征有很高的相似度,判断可能是该组织长期持续的间谍攻击活动。

系统破坏攻击:针对乌克兰政府、金融机构的系统破坏型攻击事件

2月23日起,一款名为“ HermeticWiper ”(又名KillDisk.NCV)的新型数据擦除恶意软件在乌克兰的数百台重要的计算机上被发现,涉及乌克兰的金融和政府承包商,导致相关组织的系统设备数据遭到摧毁。该恶意软件于2021年12月28日编译,并在2月23日首次部署,其中一次入侵涉及直接从Windows域控制器部署恶意软件,这表明攻击者已经控制了目标网络。这已经是本年第二起针对乌克兰重要部门的破坏型攻击事件,早在1月13日,就出现了一款针对乌克兰政府和商业实体的新型破坏性恶意软件“ WhisperGate ”,目标指向乌克兰的政府、非营利组织和信息技术实体,此时俄罗斯和乌克兰的地缘政治紧张局势正在酝酿之中,微软将这些攻击归因于代号为“ DEV-0586 ”的新型APT组织。针对此次新出现的“ HermeticWiper ”恶意软件,启明星辰ADLab迅速展开分析,相关技术分析如下。

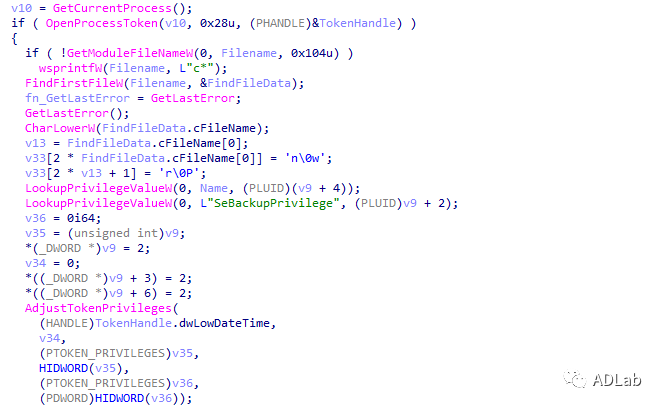

恶意软件首先使用权限修改API函数,将自身进程的权限进行特权提升处理。

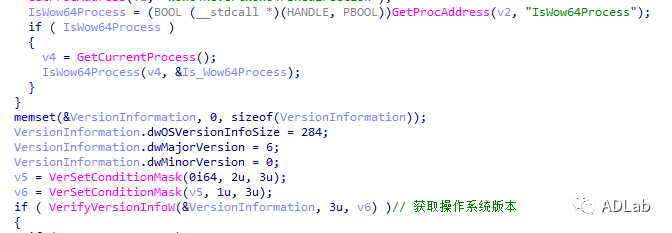

之后,再利用VerifyVersionInfoW和VerSetConditionMask(以此避免GetVersionEx无法判断Win7以上系统版本)来获取计算机操作系统版本,以及32或64位等信息。

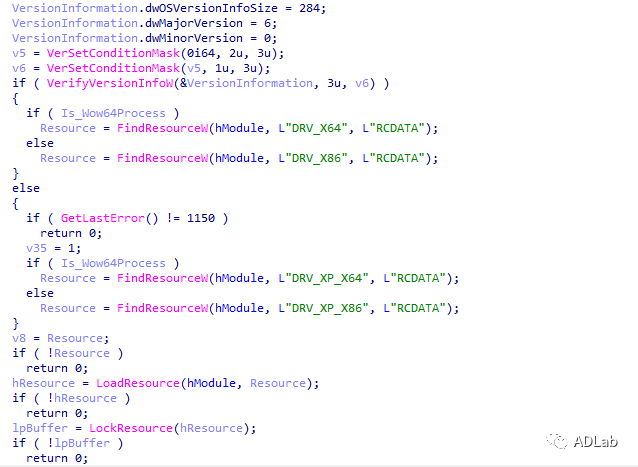

根据操作系统的版本,恶意软件会从资源数据中加载相应的驱动文件,资源存放了四种不同版本的驱动文件(如下图)。这些驱动程序使用了微软的压缩命令工具“COMPRESS.EXE”进行了压缩,我们使用“EXPAND.EXE”工具解压后,通过文件签名和hash比对,发现这些驱动程序是商用数据恢复和磁盘管理软件“EaseUS Partition Master”的多个系统版本,包括x86和x64架构。

由此我们可以看到,该恶意软件一旦获得了特权提升,便可利用加载Eldos RawDisk驱动程序来对主引导表进行物理访问与破坏。

之后,恶意软件创建并保存该驱动文件到系统文件目录下。

调用DeviceIoControl函数,以实现该驱动文件具有与物理驱动器进行访问和通信(读写数据)的权限。

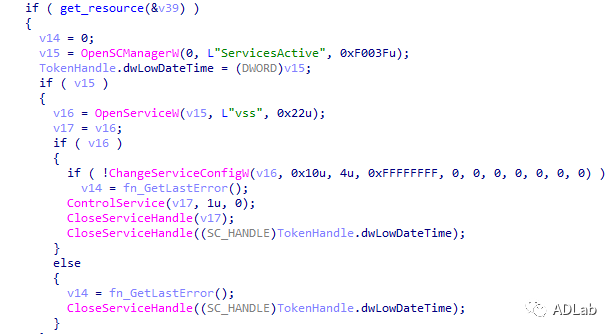

创建服务控制管理器并开启服务。

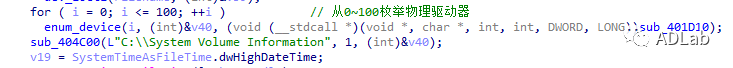

然后,恶意软件将从0到100物理驱动器进行枚举,并依次获取每个物理驱动器的设备编号,以确保破坏所有可能连接的物理驱动器。

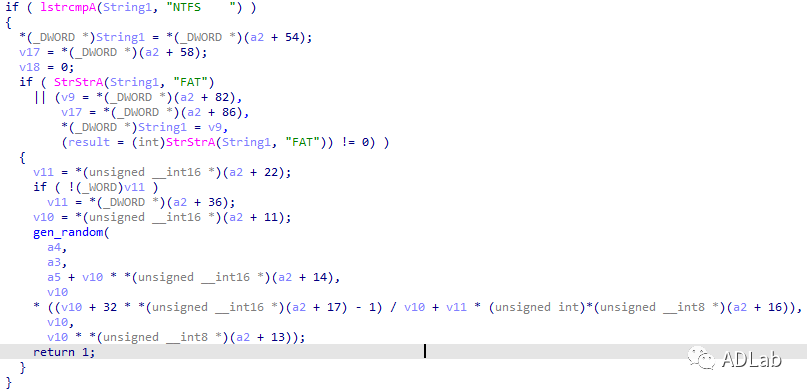

其会对FAT和NTFS驱动器类型分别进行数据擦除处理。

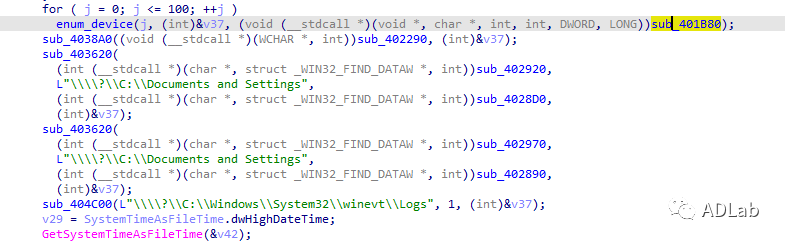

该恶意软件还会枚举常用文件夹(“我的文档”、“桌面”、“AppData”),引用注册表(“ntuser”)和 Windows 事件日志("\\\\\\\\\\\\\\\\?\\\\\\\\C:\\\\\\\\Windows\\\\\\\\System32\\\\\\\\winevt\\\\\\\\Logs")。

在加载驱动前通过修改注册表禁用故障转储。

总 结

从近期的观察来看,在战争发生之前,乌克兰和俄罗斯局势的升级都会伴随着相应的网络攻击,可以说,网络攻击似乎成为冲突背后用于压制对方的一种重要手段,除了可以破坏对手的网络基础设施外,还能对对手政府起到一定的威慑作用。当然本次战争背后,从最近发现的网络攻击(破坏计算机和DDoS攻击)来看,并不会对战争起到多大的作用,更像是一种心理战术。但我们不能排除其中可能存在隐秘攻击,能够对战争起到重要的作用,比如本次“定点清除攻击”所涉及到的情报工作,这其中有可能部分重要情报是通过网络间谍活动得到的,因为从以往针对乌克兰的间谍活动来看,网络攻击应该扮演过重要的角色,这其中包括我们在2021年8月的《针对乌克兰边防局和国防部攻击活动深度分析》报告中所揭示的一系列针对乌克兰的网络间谍活动。

声明:本文来自ADLab,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。