美国政府发出最高级呼吁人们注意固件供应链中的主要弱点,并警告说,操作系统下方的这一层会带来毁灭性风险,美国国土安全部(DHS)和商务部领导层发布的一份新的联合草案报告称,固件为恶意攻击者颠覆现代计算的核心提供了“一个庞大且不断扩大的攻击面”。

“对固件层的保护经常被忽视,但它是设备中的单点故障,是攻击者可以大规模破坏设备的最隐蔽的方法之一。”

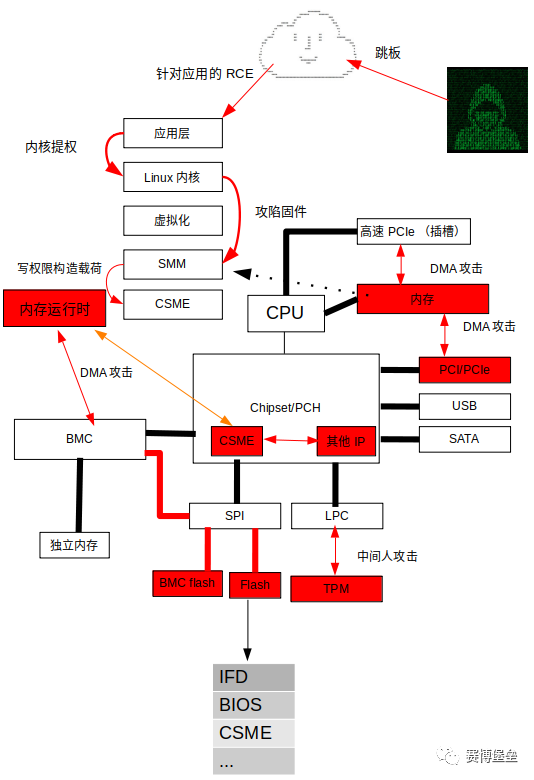

“攻击者可以破坏操作系统和虚拟机管理程序的可见性,绕过大多数安全系统,于攻击时在网络和设备中长时间隐藏和持久化,并造成不可挽回的损害。”这两个机构在对美国部署的关键IT基础设施的供应链进行了为期一年的评估后表示。

固件也可以成为一个有利可图的目标,攻击成本相对较低。在过去几年中,黑客越来越多地针对固件发起毁灭性攻击。

这份长达87页的报告(PDF)是为支持拜登关于保护美国供应链的行政命令而发布的,该报告警告说,固件在计算堆栈中的特权地位为隐形攻击者提供了主要优势。尽管它在电子设备中发挥着至关重要的作用,但这些机构坚持认为,固件安全“传统上并不是制造商或用户的高度优先事项,并不总是得到很好的保护。”在评估过程中,这些机构发现网卡,Wi-Fi适配器和USB集线器等项目上的固件通常没有使用公钥或私钥正确签名。

"这些设备无法验证运行的固件是否真实且可信。”

更糟糕的是,这些机构呼吁特别注意OEM和计算机制造商将固件开发外包给第三方供应商的事实。“这引入了与供应商的编程和网络安全标准缺乏透明度有关的风险。”

政府发出警告之际,威胁情报发现有迹象表明,国家级APT参与者正在使用UEFI固件植入物来维持隐蔽感染,并在重启和操作系统重新安装后幸存下来。臭名昭著的FinSpy监视间谍软件工具包还配备了一个引导套件,以进行隐蔽感染。

在报告中,这些机构还警告说,"复杂的供应链"加剧了固件部署安全的问题。

“例如,在PC生产中,OEM通常负责固件和PC平台的其他元素。但是,许多原始设备制造商将固件开发外包给第三方供应商,而原始设备制造商可能无法了解其安全状况,即使OEM建立了安全标准,他们也可能无法在广泛的组件和次级供应商中执行供应商安全协议。”政府机构警告说。

该报告还指出,一旦固件交付给OEM,各个OEM供应商可能会根据设备需求修改固件。“这可能会导致混淆,即哪一方最终负责固件完整性以及谁将提供客户更新。”

“此外,随着设备和固件的更改,OEM经常与不同的固件开发人员签订合同,当较旧的设备需要更新并且原始开发人员不可用时,这可能导致延迟或缺乏任何更新。所有这些因素都可能使固件容易受到恶意攻击。”报告称。

这些机构还呼吁关注应用固件更新的痛点:“固件的更新过程和功能因设备而异。某些设备会定期接收固件更新。有些人可能在其生命周期中只收到一次更新,而另一些人可能永远不会收到更新。”

更糟糕的是,安装固件更新的过程并不简单,导致关键级别漏洞的补丁被跳过。

“固件更新对许多企业来说是一个重大的后勤挑战。”政府机构谈到,“在许多情况下,设备固件永远不会更新,或者可能仅在紧急情况下更新。此外,供应商可能仅在由事件或已识别的漏洞驱动时才提供固件更新。”

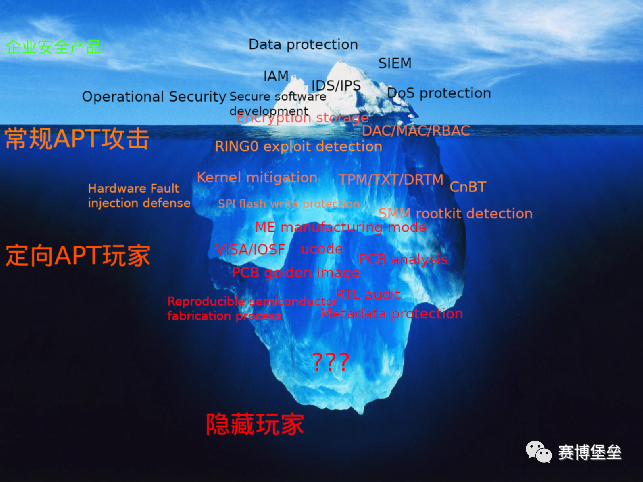

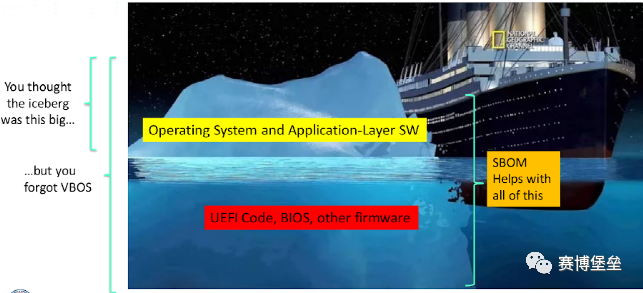

固件的运行级别高于操作系统所在的RING 0,如果用户的威胁模型中包含攻击者持久化这一项,那固件安全就无法忽视,这个领域的攻防越来越受到业界的关注,美国国家标准与技术研究院(NIST)早在2011年4月即发布了NIST SP 800-147:BIOS保护指南,2011年12月发布了NIST SP 800-155:BIOS完整性度量指南,2014年8月发布了 NIST SP 800-147B:服务器BIOS保护指南,以及目前最重要的固件安全合规指南:2018年5月发布了 NIST SP 800-193:BIOS平台固件弹性指南。2021年5月26日,美国网络安全和基础设施安全局(CISA)在RSA 2021大会上公开了VBOS(操作系统以下的漏洞)计划,其目的是推动连同操作系统在内以及更底层组件的安全防护,虽然过去的15年固件层面的安全对抗从未停止,VBOS计划是第一次把隐蔽战争放上了桌面。

欧洲方面,虽然并没有像美国一样有系统性的固件安全合规指南,但从几个方面可以看到其重视程度,欧盟委员会自从2014年发起的“地平线2020”计划中资助了大量的开源芯片和固件安全项目以提升生态的透明度进而更好的实施弹性(防护,检测和恢复)方案,德国联邦信息安全办公室(简称BSI)多次公开的提到对开放固件的支持和跟进工作,2019年,BSI认证了德国老牌安全厂商genua GmbH的网络安全产品(编号:BSI-DSZ-CC-1085-2019)支持开放固件体系实现固件安全特性。2021年10月,欧盟委员会开启了针对消费级市场强制固件安全更新的立法程序,未来可能会扩展到其他领域比如工业4.0以及服务器等。

平台级系统安全是一个异常复杂的体系,既要保证每个层级在设计和实现过程中考虑安全和其他因素(比如性能,兼容性)的平衡,又必须尽可能的探索出所有的攻击路径并且给出最极端场景下的威胁模型,在这场与复杂性长期博弈涉足多个技术层面和产业生态层面,赛博堡垒的白皮书中对技术层面有一些基本描述,要完整的防护一个单一计算节点,需要从Linux主机加固,Linux内核安全防护,固件安全,芯片安全特性开箱,可信计算/机密计算等多方面组合才能完成,即使在此基础上,把高级威胁防护的计算节点通过分布式邦联化/去中心化的方式扩展到整个网络还需要密码学的支撑。只有在以上前提满足的情况下,才能应对已知和未知的威胁:

声明:本文来自赛博堡垒,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。