勒索软件最常见的“商业模式”就是感染用户设备后加密重要数据,并以业务中断和数据泄露来勒索受害者,要求支付赎金以换取解密密钥。

因此,对于勒索软件防御者来说,了解不同勒索软件的加密速度很重要,因为检测的越快,造成的损失就越少,并且需要恢复的数据量也能减少。那么,不同勒索软件的加密速度到底有多大区别呢?近日Splunk对当下主流的勒索软件族群和样本进行了大范围的“横向评测”。

加密速度排行榜

Splunk的研究人员从10个不同勒索软件家族各采集了10个样本进行了400次加密测试。测试平台则使用了四种不同性能规格的主机配置,以全面反映勒索软件在不同企业客户环境中的真实加密速度。

测试数据为98561个文件(总计53GB)。研究人员使用各种工具(例如本机Windows日志记录、Windows Perfmon统计信息、Microsoft Sysmon、Zeek和stoQ)对勒索软件样本的加密速度进行了测试。

由于企业的主机系统硬件和操作系统配置各不相同,为了反映真实的公司网络设置,分析师测量了所有样本的加密时间并得出了每个样本的加密速度中值。

测试结果显示,10个勒索软件家族的所有100个样本的总平均加密时间为42分52秒。

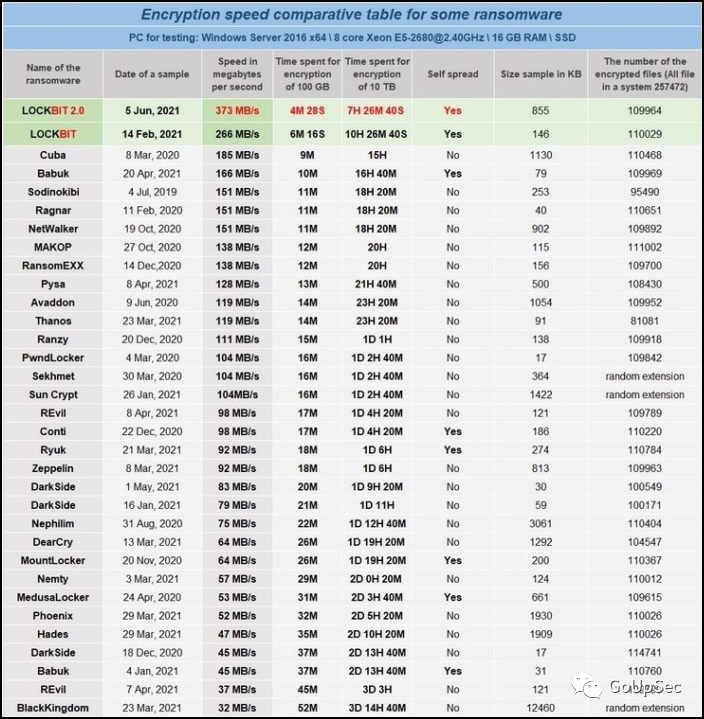

然而,如下表所示,不同勒索软件样本的加密速度差异极大,很多都明显偏离中值:

勒索软件样本的加密速度测试排名 数据来源:Splunk

评测结果显示,LockBit是加密速度之王,Babuk以微弱优势紧随其后。LockBit加密测试数据的平均时间只有5分50秒,每分钟可加密25000个文件。

曾经多产的勒索软件Avaddon(排名第三)平均加密时间只用了13分钟多一点,REvil(排名第四)耗时大约24分钟,BlackMatter和Darkside在45分钟内完成了加密。

令人惊讶的是,“战绩辉煌”的Conti(第八名)和Maze(第九名)的加密速度排名垫底,Conti需要将近一个小时来加密54GB的测试数据,而Maze和最后一名PYSA则需要近两个小时才能完成。

LockBit长期在其会员推广页面上吹嘘他们是加密文件最快的的勒索软件,并针对30多种不同的勒索软件发布了自己的基准测试(下图)。参考Splunk的测试结果来看LockBit并非自吹自擂。

LockBit发布的30种勒索软件加密速度评测

速度并非第一要素

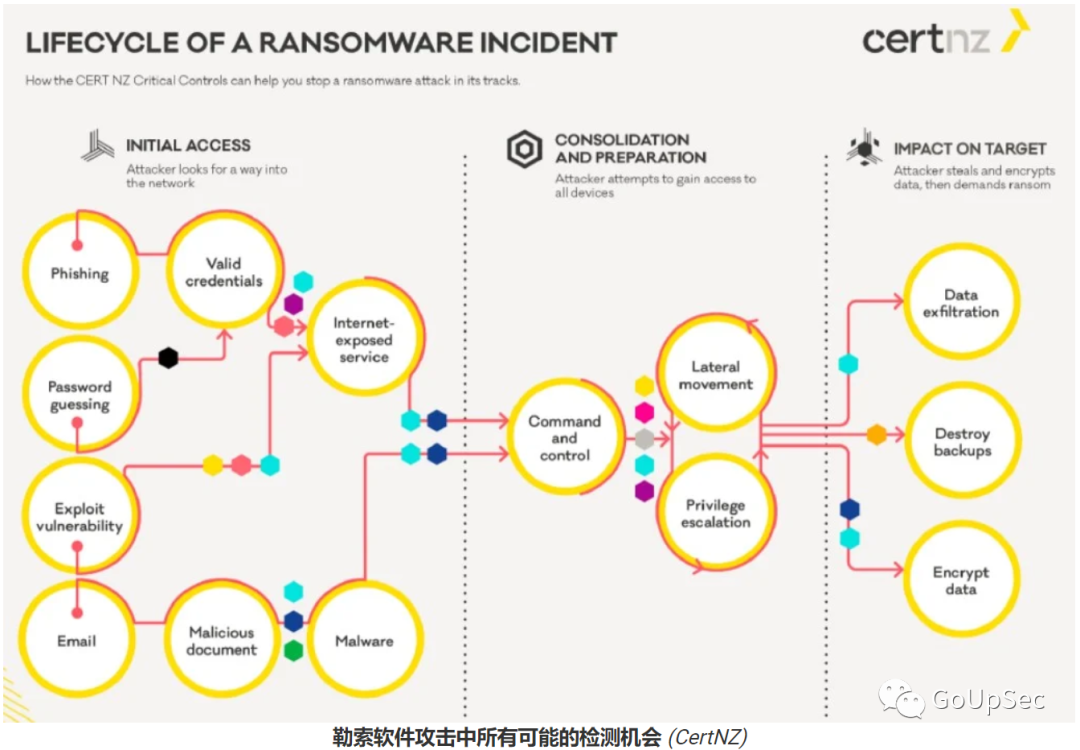

虽然加密速度对于勒索软件攻击来说是一个重要因素,但加密阶段并非勒索软件攻击的唯一检测机会,完整的勒索软件生命周期(下图)涉及侦察期、横向移动、凭据窃取、特权升级、数据泄露、禁用备份镜像副本等:

此外,真正决定勒索软件攻击持久性或可控性的是加密强度,后者比加密速度更重要。

报告显示,勒索软件事件的响应时间窗口很短,这表明一点:过于依赖某种勒索软件检测和缓解方案是不现实的,也是错误的选择。

正如Splunk报告中所指出的,这项研究表明组织需要将重点从事件响应转移到勒索软件感染预防。

业界之前的研究发现,企业对网络攻击的平均检测时间(MTTD)是三天,而勒索软件留给企业网络防御者的检测时间窗口平均只有43分钟,这意味着绝大多数企业都无法及时检测到勒索软件攻击。

而且,由于大多数勒索软件组织选择在企业IT团队人手不足的周末攻击,大多数加密尝试都能成功完成,因此加密时间(速度)不应成为防御者的重要考虑因素。

最好的防御是预防

总之,对于勒索软件来说,最好的防御就是预防。在勒索软件攻击的侦察阶段及早检测异常活动,在勒索软件部署之前采取措施。

企业要重点检测和查找可疑网络活动、异常帐户活动,以及勒索软件组织实施攻击前常用的侦察工具,例如Cobalt Strike、ADFind、Mimikatz、PsExec、Metasploit和Rclone。

声明:本文来自GoUpSec,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。