安全通告

漏洞名称 | Apache Spark命令注入漏洞 | ||

公开时间 | 2022-03-26 | 更新时间 | 2022-03-29 |

CVE编号 | 暂无 | 其他编号 | QVD-2022-1690 |

威胁类型 | 命令执行 | 技术类型 | 命令注入 |

厂商 | Apache | 产品 | Spark |

风险等级 | |||

奇安信CERT风险评级 | 风险等级 | ||

高危 | 蓝色(一般事件) | ||

实时威胁状态 | |||

POC状态 | EXP状态 | 在野利用状态 | 技术细节状态 |

未发现 | 未发现 | 未发现 | 已公开 |

漏洞描述 | 当Spark任务的文件名可控时,`Utils.unpack`采用命令拼接的形式对tar文件进行解压,存在任意命令注入的风险。这是源于Hadoop中unTar函数存在问题,在其执行shell命令之前未正确转义文件名,直接拼接命令导致任意命令注入。 | ||

影响版本 | Spark Core 3.1.2, 3.2.1 | ||

不受影响版本 | Spark Core 3.1.3, 3.2.2 | ||

其他受影响组件 | 若组件中引入了Hadoop的org.apache.hadoop.fs.FileUtil类的untar方法且参数可控则会收到影响。 | ||

漏洞信息

Apache Spark 是一种用于大数据工作负载的分布式开源处理系统。它使用内存中缓存和优化的查询执行方式,可针对任何规模的数据进行快速分析查询。它提供使用 Java、Scala、Python 和 R 语言的开发 API,支持跨多个工作负载重用代码—批处理、交互式查询、实时分析、机器学习和图形处理等。

近日,奇安信CERT监测到Apache Spark命令注入漏洞细节在互联网上流传。当 Spark 任务的文件名可控时, `Utils.unpack` 采用命令拼接的形式对 tar 文件进行解压,存在任意命令注入的风险。成功利用此漏洞可实现任意命令执行。目前,此漏洞细节已在互联网上流传。鉴于此漏洞细节已公开,建议客户尽快做好自查及防护。

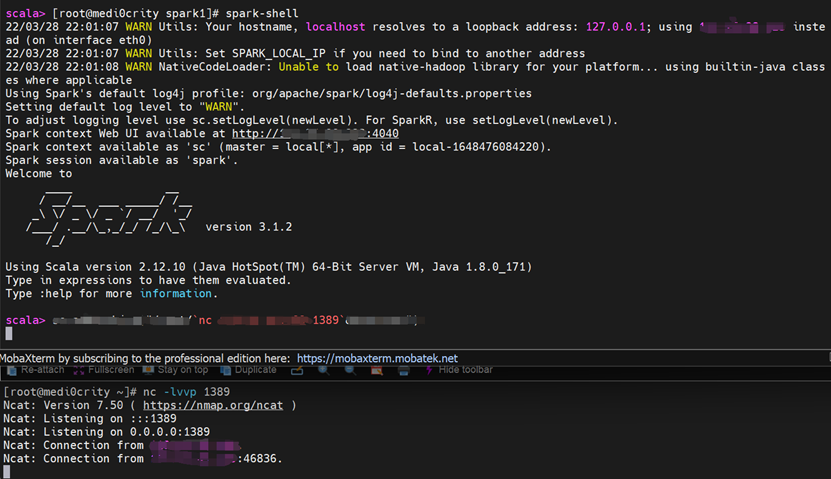

奇安信CERT已成功复现Apache Spark命令注入漏洞,复现截图如下:

威胁评估

漏洞名称 | Apache Spark命令注入漏洞 | |||

CVE编号 | 暂无 | 其他编号 | QVD-2022-1690 | |

CVSS 3.1评级 | 高危 | CVSS 3.1分数 | 8.2 | |

CVSS向量 | 访问途径(AV) | 攻击复杂度(AC) | ||

本地 | 低 | |||

用户认证(Au) | 用户交互 | |||

低 | 需要 | |||

影响范围 | 机密性影响(C) | |||

改变 | 高 | |||

完整性影响(I) | 可用性影响(A) | |||

高 | 高 | |||

危害描述 | 攻击者可利用该漏洞注入任意命令,导致命令执行。 | |||

处置建议

目前,Apache Spark官方已针对此漏洞提交修复补丁,请参照以下链接安装补丁更新:

https://github.com/apache/spark/commit/057c051285ec32c665fb458d0670c1c16ba536b2

https://github.com/apache/spark/tree/057c051285ec32c665fb458d0670c1c16ba536b2

参考资料

[1]https://github.com/apache/spark/commit/057c051285ec32c665fb458d0670c1c16ba536b2

[2]https://github.com/apache/spark/pull/35946

声明:本文来自奇安信 CERT,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。