思科在上周三发布的一份安全公告中指出,其面向移动运营商的Cisco Policy Suite管理策略套件被发现存在四个高危漏洞,允许远程攻击者潜在地窃取信息、破坏用户账户信息、篡改数据库或更改业务逻辑,以掩盖其他恶意活动。

Cisco Policy Suite管理策略套件允许其用户(主要是某些服务提供商)配置自己的业务规则,提供对订阅者、应用程序和网络资源的实时管理。它与网络路由器和网络端数据包数据网关以及后端办公(back-office)和OSS功能(包括账单)挂钩。

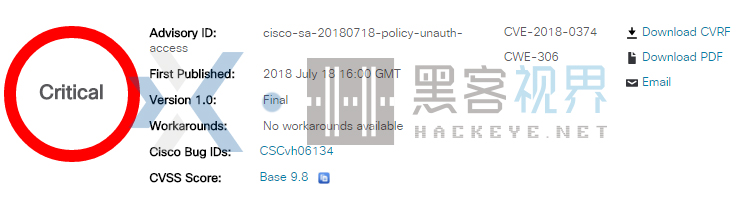

第一个漏洞被描述为一个未经身份验证的绕过漏洞(CVE-2018-0374),可能允许远程攻击者直接连接到Cisco Policy Builder的集群管理器数据库进行业务规则篡改,而无需登录或拥有凭证。18.2.0之前的Cisco Policy Suite版本都受其影响。

第二个漏洞是存在Cisco Policy Suite的Cluster 管理器(CVE-2018-0375)中的默认密码错误。由于在Cluster 管理器中存在一个拥有默认且静态凭证的root账户,因此攻击者可以轻松发现这些凭证,并使用它们以root用户身份登录和执行任意命令。18.2.0之前的Cisco Policy Suite都容易受到攻击。

第三个漏洞(CVE-2018-0376)存在于Cisco Policy Builder 接口中:该模块没有任何认证措施。远程攻击者无需凭证就能够访问Cisco Policy Builder 的界面,并从那里对现有存储库进行更改(或创建新存储库)。18.2.0之前的Cisco Policy Suite版本都受其影响。

第四个漏洞(CVE-2018-0377)影响到Cisco Policy Builder 的开放服务网关倡议(OSGi)接口。由于OSGi接口缺少身份验证,因此允许攻击者直接连接和访问任意文件,或修改运行的任何内容。这个漏洞影响了18.1.0之前的Cisco Policy Builder版本。

这四个漏洞的CVSS得分都为9.8,属于高危漏洞。思科已经发布了补丁来解决这些问题,到目前为止,尚未发现任何漏洞利用。

此外,思科于同一天还推出了针对商业用于的SD-WAN 解决方案的安全补丁,用于修复七个严重的漏洞。这包括这些包括任意文件覆盖漏洞(CVE-2018-0349)、拒绝服务(DoS)漏洞(CVE-2018-0346)、配置和管理数据库远程代码执行漏洞(CVE-2018-0345),以及四个命令注入漏洞(CVE-2018-0351、CVE-2018-0348、CVE-2018-0350和CVE-2018-0347)。

与此同时,思科也为存在于Cisco Nexus 9000系列光纤交换机中的DoS漏洞(CVE-2018-0372)提供了补丁,并修复这一系列产品中的16个中危漏洞。

声明:本文来自黑客视界,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。