编译:代码卫士

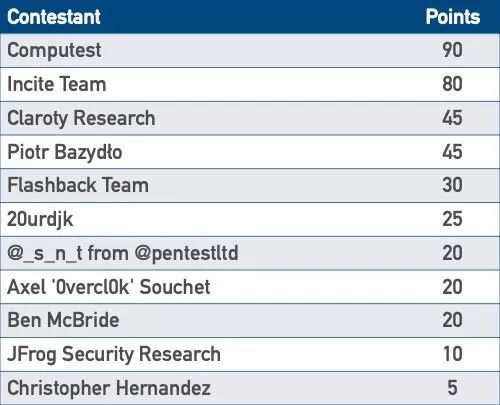

2022年的迈阿密 Pwn2Own 大赛落下帷幕,主办方共为研究员发现的26个唯一0day(以及几个撞洞)颁发40万美元的奖励。冠军团队是由 Daan Keuper (@daankeuper) 和 Thijs Alkemade (@xnyhps) 组建的 Computest Sector 7 (@sector7_nl) 团队,他们共获得90个积分点,9万美元的赏金。该团队在2021年Pwn2Own 春季赛中曾摘得桂冠。

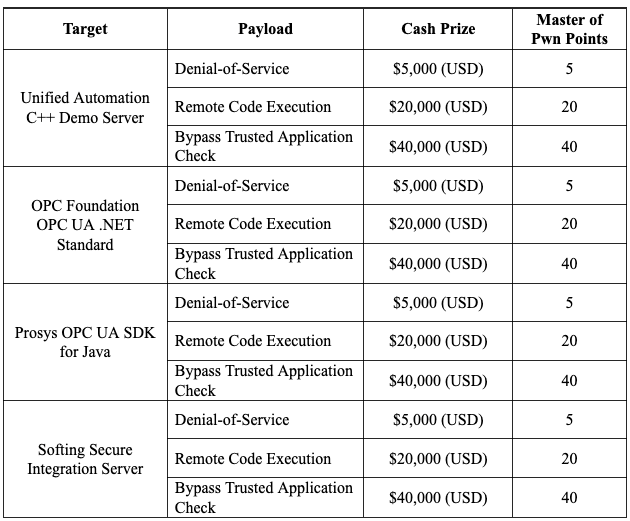

本次大赛是工控主题。厂商有120天的期限修复大赛所报告的这些漏洞。如下将以时间为顺序,详述大赛实况。首先回顾下大赛目标:

大赛最终结果如下:

第一天

成功 | 20urdjk 在 Unified Automation C++ Demo Server 上成功执行 DoS 攻击,获得5000美元奖励和2.5个积分点。随后他利用 Inductive Automation Ignition 上的一个文件上传漏洞实现RCE,赢得2万美元奖励和20个积分点,第一天共计获得2.5万美元和25个积分点。 |

@pentestltd 团队的Sam Thomas 组合一个认证绕过和一个反序列化漏洞获得代码执行,结果获得2万美元奖励和20个积分点。 | |

JFrog 团队的Or Peles、Omer Kaspi 和 Uriya Yavnieli 利用一个释放后使用漏洞在 Unified Automation C++ Demo Server 上创造了DoS 条件,获得5000美元奖励和5个积分点。 | |

Incite 团队的Steven Seeley 和 Chris Anastasio 利用一个反序列化漏洞在 #Iconics Genesis64 上执行代码,获得2万美元奖励和20个积分点。随后他们利用两个漏洞(包括一个目录遍历)在 Triangle Microworks SCADA Data Gateway 上实现代码执行,获得2万美元奖励和20个积分点。稍后他们利用一个反序列化漏洞在AVEVA Edge 上成功执行代码,获得2万美元和20个积分点。第一天共计获得6万美元奖励和60个积分点。 | |

Computest Sector 7团队的 Daan Keuper 和 Thijs Alkemade 利用对关键函数缺失认证的漏洞在 Inductive Automation Ignition 上执行代码,获得2万美元奖励和20个积分点。 | |

Flashback 团队的 Pedro Ribeiro 和 Radek Domanski 利用AVEVA Edge 的不受控制的搜索路径漏洞执行代码,获得2万美元奖励和20个积分点。 | |

Claroty Research 团队使用一个资源耗尽漏洞在 Prosys OPC UA SDK for Java 上执行DoS,获得5000美元奖励和5个积分点。稍后他们使用一个资源耗尽漏洞在 OPC Foundation OPC UA.NET Standard 上实现DoS,获得5000美元奖励和5个积分点。 | |

https://doar-e.github.io的 Axel ‘0vercl0k’ Sochet 使用一个双重释放漏洞在 Iconics Genesis64 上执行代码,获得2万美元和20个积分点。 | |

撞洞 | 虽然 Claroty Research 团队成功在 Iconics Genesis64 上演示了RCE,但所使用的漏洞是ZDI已经知晓的,不过仍然获得5000美元奖励和5个积分点。 |

Flashback 团队在 Inductive Automation Ignition 上成功执行代码,但所利用的代码是此前已知的漏洞,不过仍然获得5000美元奖励和5个积分点。 | |

Daan Keuper 和 Thijs Alkemade 成功弹出计算器,但所使用漏洞已在比赛期间由其它团队先行使用,不过仍然获得5000美元奖励和5个积分点。 |

第二天

成功 | Daan Keuper 和 Thijs Alkemade 利用一个无限循环条件条件在 Unified Automation C++ Demo Server 上创造DoS 条件,赢得5000美元奖励和5个积分点。 |

Piotr Bazydlo 通过一个反序列化漏洞利用 Inductive Automation Ignition 并在系统上执行漏洞,赢得2万美元奖励和20个积分点。随后他利用一个不受信任的搜索路径漏洞在 AVEVA Edge 上实现代码执行,获得2万美元奖励和20个积分点。截止第二天,他共获得4.5万美元奖励。 | |

Ben McBride 利用一个被暴露的危险函数漏洞在 Iconics Genesis64 上实现 RCE,赢得2万美元奖励和20个积分点。 | |

JFrog 团队的Or Peles、Omer Kaspi 和 Uriya Yavnieli 利用一个栈耗尽漏洞在OPC Foundation OPC UA.NET Standard 上执行拒绝服务,赢得另外5000美元奖励和5个积分点。 | |

Daan Keuper 和 Thijs Alkemade 使用本届大赛上非常值得关注的漏洞之一,绕过OPC Foundation OPC UA.NET Standard 上受信任的应用检查,赢得4万美元奖励和40个积分点。截止第二天,他们共获得9万美元奖励,遥遥领先。 | |

Claroty Research 团队利用一个令人惊叹的缓冲区覆写链在 Kepware KEPServerEx 上实现代码执行,赢得2万美元奖励和20个积分点。 | |

撞洞 | Claroty Research 团队确实在 AVEVA Edge 上实现了RCE,但使用的漏洞是大赛其他选手先行发现的漏洞,不过仍然获得5000美元奖励和5个积分点。 |

Piotr Bazydlo 在 Iconics Genesis64 上实现RCE,但所使用的漏洞是其他选手先行使用的漏洞,不过仍然获得5000美元奖励和5个积分点。 | |

虽然 Christopher Hernandez 在AVEVA Edge 上展示了RCE结果,但漏洞是此前披露的,不过仍然获得5000美元奖励和5个积分点。 | |

Flashback 团队确实在 Iconics Genesis64 上成功演示 RCE,但所使用的漏洞是之前披露过的,不过仍然获得5000美元的奖励和5个积分点。 | |

失败 | Incite 团队无法在规定时间内让exploit 成功在 Inductive Automation Ignition 上跑通。 |

Claroty Research 团队无法在规定时间内在 Unified Automation C++ Demo Server 上实现DoS。 |

第三天

成功 | Incite 团队利用两个漏洞(包括一个目录遍历)利用 Softing Secure Integration 服务器并运行代码,赢得2万美元奖励和20个积分点。截止第三天,他们获得8万美元的奖励。 |

Claroty Research 团队通过一个空指针解引用在 Softing Secure Integration Server 上执行DoS,赢得5000美元奖励和5个积分点。截止第三天该团队共获得4.5万美元奖励。 | |

撞洞 | Flaskback 团队组合利用3个漏洞在 Softing Secure Integration Server 上实现RCE,不过其中2个漏洞是此前已知的。他们赢得1万美元奖励和10个积分点。截止第三天,该团队共获得4万美元奖励。 |

原文链接

https://www.zerodayinitiative.com/blog/2022/4/14/pwn2own-miami-2022-results

声明:本文来自代码卫士,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。