编者按

微软公司4月27日发布特别报告《俄罗斯在乌克兰网络攻击活动总览》,详细介绍俄罗斯在战前及战争爆发后针对乌克兰开展的网络攻击活动,透析俄罗斯在针对乌克兰的“混合战争”使用网络能力的范围、规模和方法。

报告称,自2021年3月以来,与俄罗斯武装力量总参谋部情报总局、联邦对外情报局和联邦安全局相关威胁行为体就开始为冲突做好准备,并加强对乌克兰及其盟国的攻击活动。微软观察到,针对乌克兰的破坏性网络攻击接近40次,目标涉及数百个系统,至少有8个破坏性恶意软件系列被部署在乌克兰网络上。其中,32%的攻击直接针对乌克兰国家、地区和城市层面的政府机构,超过40%的攻击针对关键基础设施机构,针对后者的攻击可能对乌克兰政府、军队、经济和平民产生二阶负面影响。

报告还发现,俄罗斯网络攻击与动能军事行动密切相关,有时甚至直接与其同步,在针对乌克兰宣传机构、马里乌波尔等的打击行动中体现得尤为明显;俄罗斯网络攻击活动与俄乌局势及政治外交活动存在关联,战前已预先对乌克兰和北约成员国开展网络渗透活动为后续活动做准备,并在局势紧张时发起破坏性网络攻击,战争爆发后持续开展网络攻击以支持军队的战略和战术目标。

奇安网情局编译有关情况,供读者参考。

微软4月27日发布特别报告,详细介绍了在针对乌克兰的“混合战争”中观察到的破坏性俄罗斯网络攻击,目的是深入了解俄罗斯在乌克兰大规模“混合”战争中使用网络能力的范围、规模和方法,并为全球机构提供战略建议。

俄罗斯网络威胁组织广泛开展活动

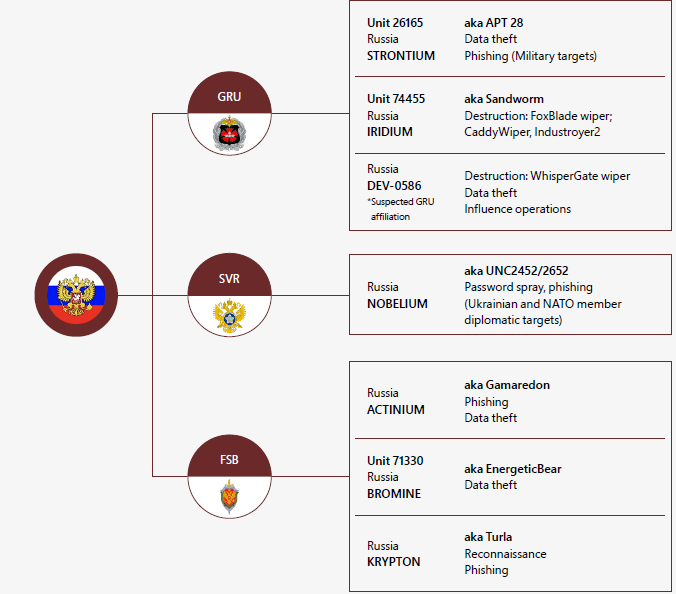

报告称,自俄乌战争爆发前夕开始,微软已经发现至少有6个俄罗斯民族国家行为者及其他未归因威胁行为者对乌克兰发起了超过237次行动,包括正在开展的并威胁到平民的破坏性攻击。微软威胁情报中心观察到,与俄罗斯武装力量总参谋部情报总局(GRU)、联邦对外情报局(SVR)和联邦安全局(FSB)相关的威胁组织(包括APT28、Sandworm、DEV-0586、UNC2452/2652、Gamaredon、EnergeticBear、Turla)从2021年3月开始,为冲突做好准备并加强对乌克兰及其盟国的攻击。

俄罗斯威胁行动体及活动示图

破坏性攻击还伴随着广泛的间谍活动和情报活动。上述攻击不仅削弱了乌克兰的机构系统,而且还试图破坏民众获得可靠信息和平民所依赖的关键生活服务的途径,并试图动摇对乌克兰领导层的信心。微软还观察到涉及其他北约成员国的有限间谍攻击活动,以及一些虚假信息活动。

针对乌克兰的破坏性网络攻击

报告称,微软观察到的破坏性攻击尤其令人担忧,攻击数量接近40次,针对数百个系统。32%的破坏性攻击直接针对乌克兰国家、地区和城市层面的政府机构。超过40%的破坏性攻击针对关键基础设施领域的组织,上述组织可能对乌克兰政府、军队、经济和平民产生负面的二阶影响。参与这些攻击的行为者正在使用各种技术来获得对其目标的初始访问权限,包括网络钓鱼、使用未修补的漏洞以及入侵上游IT服务提供商。上述行为者经常在每次部署时修改其恶意软件以逃避检测。此外,报告还将微软1月15日披露的恶意擦除软件归因于俄罗斯民族国家行为者Iridium(又名Sandworm)。

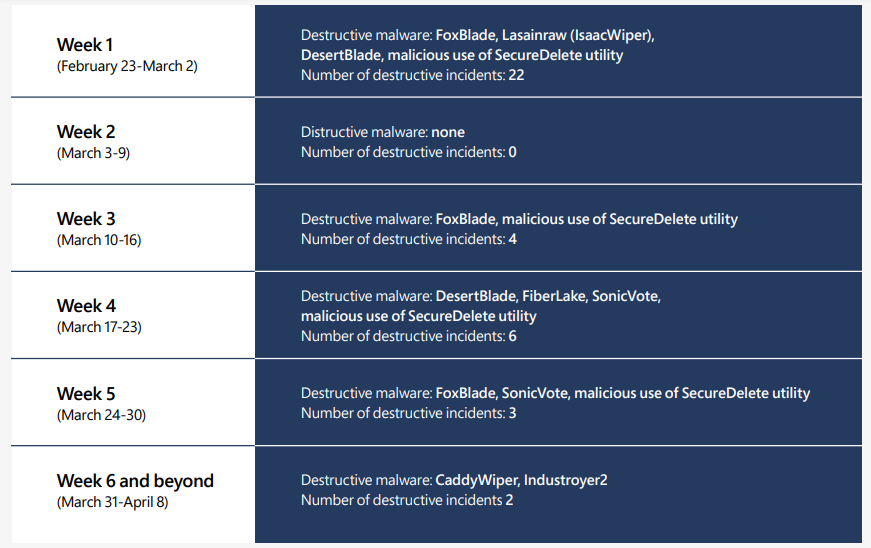

乌克兰检测到破坏性网络攻击示图

报告称,鉴于存在微软未观察到的持续活动,估计至少有8个破坏性恶意软件系列被部署在乌克兰网络上,其中包括一个针对工业控制系统(ICS)量身定制的恶意软件系列。如果威胁行为者能够保持当前的开发和部署速度,预计随着冲突的继续,将会发现更多破坏性的恶意软件。

相关恶意软件包括WhisperGate/WhisperKill、FoxBlade(又名HermeticWiper)、SonicVote(又名HermeticRansom)、CaddyWiper、DesertBlade、Industroyer2、Lasainraw(又名IsaacWiper)和FiberLake(又名DoubleZero)。微软威胁情报中心将其中3个恶意软件(FoxBlade、CaddyWiper和Industroyer2)归因于俄罗斯黑客组织Sandworm。该组织成员被认为是俄罗斯武装力量总参谋部情报总局(GRU)特殊技术主要中心(GTsST)74455部队的军事黑客。

微软数字安全部门表示,WhisperGate、FoxBlade、DesertBlade和CaddyWiper均为覆盖数据并使机器无法启动的恶意软件系列;FiberLake是一种用于数据删除的.NET功能;SonicVote是一种文件加密器,有时与FoxBlade一起使用;Industroyer2专门针对运营技术,以在工业生产和流程中实现物理效果。

网络攻击与军事行动的密切协同

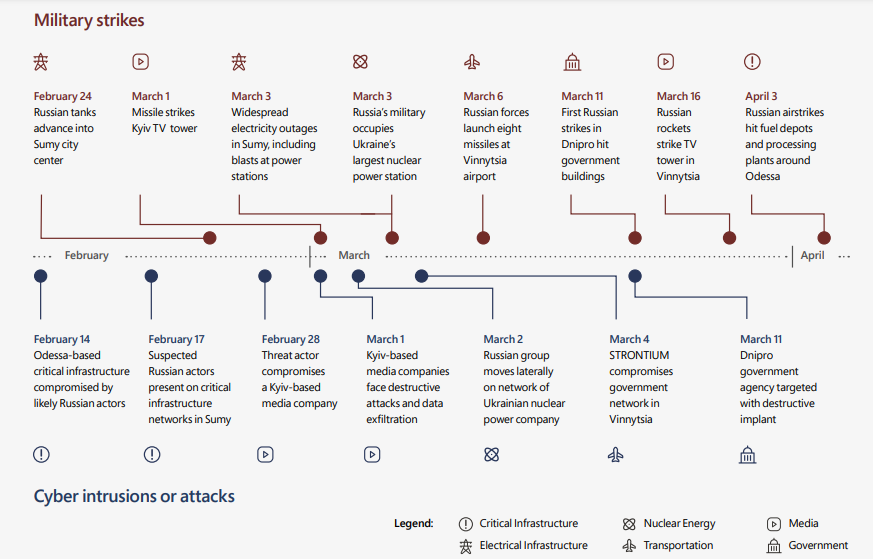

报告称,俄罗斯对网络攻击的使用似乎与其针对对平民至关重要的服务和机构的动能军事行动密切相关,有时甚至直接与其同步。例如,某俄罗斯行为体3月1日对一家大型广播公司发起了网络攻击,俄罗斯军方同日宣布打算摧毁乌克兰的“虚假信息”目标,并对基辅的一座电视塔进行导弹袭击。3月13日,在俄罗斯军事单位开始攻占核电厂引发对辐射暴露和灾难性事故担忧几周后,另一俄罗斯行为体从一个核安全组织窃取了数据。当俄罗斯军队围攻马里乌波尔市时,某伪装成马里乌波尔居民的俄罗斯行为体向乌克兰目标发送大量电子邮件,宣称乌克兰政府“抛弃”乌克兰公民。

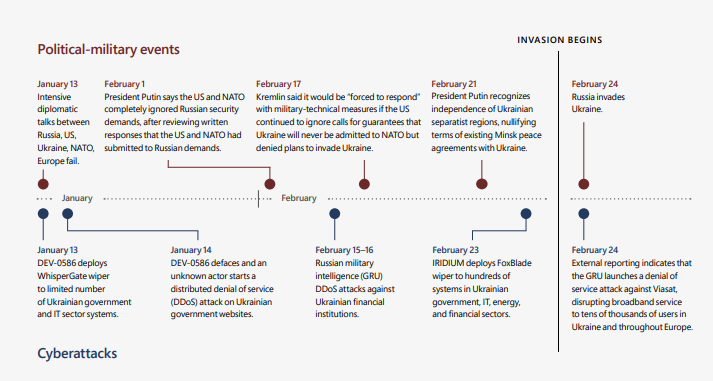

报告还提供了观察到的俄罗斯网络行动的详细时间表。俄罗斯行为体早在2021年3月就开始为冲突做好准备,针对乌克兰内部或与乌克兰结盟的组织采取升级行动,以在乌克兰体系中获得更大的立足点。

当俄罗斯军队首次开始向俄乌边境进发时,微软发现了初步接触目标的活动,相关目标可以提供有关乌克兰军事和外国伙伴关系的情报。到2021年年中,俄罗斯行为者瞄准了乌克兰和国外的供应链供应商,以确保进一步访问乌克兰和北约成员国的系统。2022年初,当外交努力未能缓解围绕俄罗斯在俄乌边境的军事集结而日益加剧的紧张局势时,俄罗斯行为者对乌克兰组织发起破坏性擦除恶意软件攻击的力度越来越大。自俄乌战争爆发开始,俄罗斯就开展网络攻击以支持军队的战略和战术目标。报告称,微软观察到的攻击很可能只是针对乌克兰活动的一小部分。

战前政治军事活动及网络攻击活动时间表对照图

战争爆发后军事行动与网络攻击时间表对照图

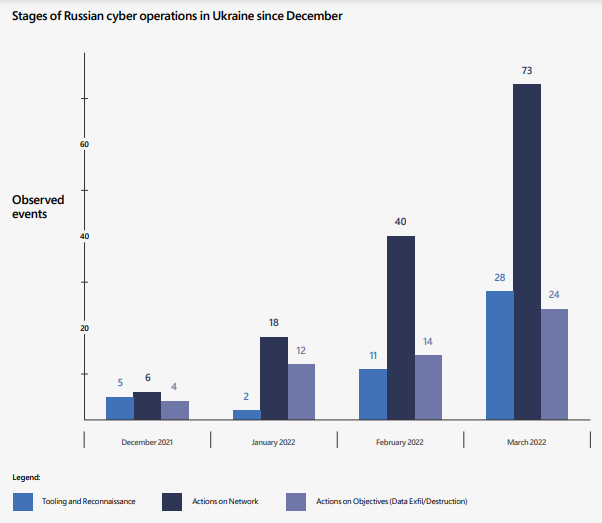

2021年12月以来俄罗斯针对乌克兰网络行动趋势图

俄罗斯军事作战与网络攻击活动地域对照图

俄罗斯网络行动可能随冲突加剧而升级

微软安全团队与乌克兰政府官员以及政府组织和私营企业的网络安全人员密切合作,以识别和修复针对乌克兰网络的威胁活动。2022年1月,在微软威胁情报中心在乌克兰的十几个网络中发现了恶意擦除软件后,微软向乌克兰政府发出了警报并公布了调查结果。此次事件后,微软与乌克兰的主要网络官员建立了一条安全的通信线路,以确保与合作伙伴迅速采取行动,帮助乌克兰政府机构、企业和组织抵御攻击,包括全天时共享威胁情报和部署技术对策以击败观察到的恶意软件。

报告称,鉴于俄罗斯威胁行为者一直在映射和加强军事行动,相信随着冲突的加剧,网络攻击将继续升级。俄罗斯民族国家威胁行为者的任务可能是扩大其在乌克兰以外的破坏行动,以报复那些决定向乌克兰提供更多军事援助并对俄罗斯政府采取更多惩罚措施的国家。

声明:本文来自奇安网情局,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。