据美国国家安全局(NSA)一名发言人表示,NSA 正在筹划将防范恶意软件的计划“Sharkseer”转移至国防信息系统局(DISA)。

Sharkseer计划

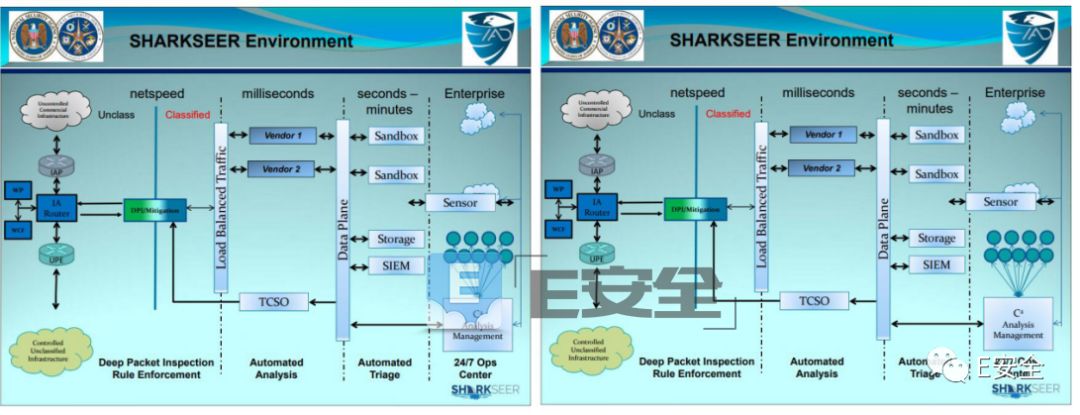

该计划旨在利用、动态生产并强化全球的威胁知识,通过商用现成品或技术(COTS技术),检测并缓解基于 Web 的恶意软件、0Day 和高级持续威胁,以此保护美国防部的网络。

Sharkseer 计划目标:

一、IAP 保护:向美国国防部所有网络访问点(IAP)提供高度可用且可靠的自动感应与缓解能力。商业行为、启发式分析以及威胁数据通过自动数据分析过程形成发现与缓解基础。

二、网络态势感知和数据共享:使用公共恶意软件威胁数据,并利用 NSA 独有的知识和流程,通过自动化系统与合作伙伴实现共享。

例如 SHARKSEER 全球威胁情报(GTI)和 SPLUNK 系统。该计划将实时与非机密//仅限官方使用(U//FOUO)、机密(SECRET)和绝密(TOP SECRET)网络上利益相关者和网络防御者实时共享数据。

Sharkseer计划的优势

检测恶意软件主要的问题在于当前的防御在很大程度上依赖基于签名的方法,这意味着只有在检测到威胁后才能对其进行分析。

参与 SHARKSEER 计划的专家强调的另一个问题是 DAT 文件通常需要数周或数月的时间手动更新。

NSA 的 SHARKSEER 计划提供了一个自动社区网络分析环境,该环境将允许生成可由绝密网络分析师管理的警报、报告和机器可读数据。

为什么转移至DISA?

NSA 发言人纳塔利·皮特洛表示,由于 Sharkseer 计划的主要目的是保护美国防部的网络,这与国防信息系统局(DISA)的使命具有更好的契合度。将 Sharkseer 计划从 NSA 转移至 DISA 已被列入美国2019财年国防授权法案的国会协商版本当中。

这个转移计划似乎经过了长时间的规划,NSA 高级官员将该计划确定为多年来“具有最高优先级的网络安全计划。”

Sharkseer 计划借助 AI 扫描进入美国防部网络的流量,检测漏洞,以此保护国防部的网络。

Sharkseer 主要负责监控可能会感染国防部网络的电子邮件、文件和进入的流量。

美国国会议员要求该计划及时并自动确定发送或接收恶意软件的计算机主机及其位置,该计划还充当“沙盒”功能,皮特洛将其描述为美国政府官员通过自动行为分析测试可疑文件的应用。

美国国会批评国防部的网络安全部署方式“零碎”,但对 Sharkseer 项目取得成功的赞誉有加。

美国众议员芭芭拉·康斯托克在2018年5月的一份声明中表示,Sharkseer 负责检测国防部机密和非机密网络逾20亿起网络事件。

Sharkseer 计划自2014年左右从概念变为现实,当时美国会给与该计划的拨款为3000万美元,并且一直试图为该计划提供更多资金。2019财年国防授权法案尚需国会两院通过,并送交特朗普签字生效后成为法律,皮特洛拒绝透露该项目的预算,但确定转移 Sharkseer 计划。

声明:本文来自E安全,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。