近日,奇安信CERT监测到Netatalk远程命令执行漏洞(CVE-2022-23121)细节及部分PoC公开。未经身份验证的远程攻击者可利用此漏洞在受影响的Netatalk服务上以root权限执行任意命令。目前,奇安信CERT已复现此漏洞,同时鉴于已有细节及部分PoC公开,攻击者可通过已有信息开发出利用代码,漏洞现实威胁上升,建议客户尽快做好自查,及时更新至最新版本。

漏洞名称 | Netatalk 远程命令执行漏洞 | ||

公开时间 | 2022-03-25 | 更新时间 | 2022-05-12 |

CVE编号 | CVE-2022-23121 | 其他编号 | QVD-2022-1674 |

威胁类型 | 命令执行 | 技术类型 | 越界读取及写入 |

厂商 | 开源组件项目 | 产品 | Netatalk |

风险等级 | |||

奇安信CERT风险评级 | 风险等级 | ||

高危 | 蓝色(一般事件) | ||

现时威胁状态 | |||

POC状态 | EXP状态 | 在野利用状态 | 技术细节状态 |

已公开(部分) | 未知 | 未知 | 已公开 |

漏洞描述 | 由于在解析AppleDouble条目时parse_entries函数缺乏正确的异常处理造成未经身份验证的远程攻击者可利用此漏洞在受影响的Netatalk服务上以root权限执行任意命令。 | ||

影响版本 | Netatalk < 3.1.13 | ||

不受影响版本 | Netatalk >= 3.1.13 | ||

其他受影响组件 |

https://www.synology.com/en-global/security/advisory/Synology_SA_22_06

https://www.qnap.com.cn/en/security-advisory/qsa-22-12 | ||

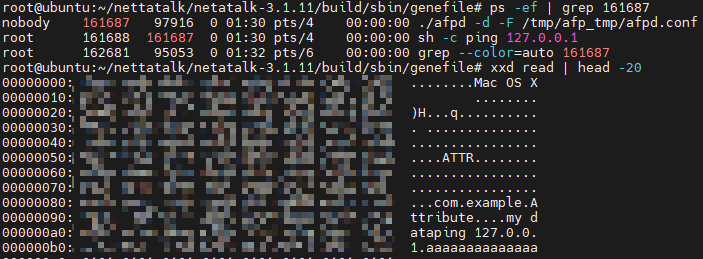

奇安信CERT已成功复现Netatalk 远程命令执行漏洞,复现截图如下:

风险等级

奇安信 CERT风险评级为:高危

风险等级:蓝色(一般事件)

威胁评估

漏洞名称 | Netatalk 远程命令执行漏洞 | |||

CVE编号 | CVE-2022-23121 | 其他编号 | QVD-2022-1674 | |

CVSS 3.1评级 | 高危 | CVSS 3.1分数 | 9.8 | |

CVSS向量 | 访问途径(AV) | 攻击复杂度(AC) | ||

网络 | 低 | |||

所需权限(PR) | 用户交互(UI) | |||

不需要 | 不需要 | |||

影响范围(S) | 机密性影响(C) | |||

不变 | 高 | |||

完整性影响(I) | 可用性影响(A) | |||

高 | 高 | |||

危害描述 | 由于在解析AppleDouble条目时parse_entries函数缺乏正确的异常处理造成未经身份验证的远程攻击者可利用此漏洞在受影响的Netatalk服务上以root权限执行任意命令。 | |||

处置建议

目前,官方已发布可更新版本,用户可升级Netatalk至3.1.13:

https://netatalk.sourceforge.io/3.1/ReleaseNotes3.1.13.html

参考资料

[1]https://research.nccgroup.com/2022/03/24/remote-code-execution-on-western-digital-pr4100-nas-cve-2022-23121/

[2]https://www.synology.com/en-global/security/advisory/Synology_SA_22_06

[3]https://www.qnap.com.cn/en/security-advisory/qsa-22-12

声明:本文来自奇安信 CERT,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。