现代网络威胁的范围是广阔的。与俄乌冲突有关网络攻击正在激增。由于未知的危险性和修补的复杂性,Log4Shell等严重且普遍存在的漏洞已导致巨大风险。网络罪犯正在以越来越快的速度进行复杂的勒索活动。供应链仍是一个有吸引力的目标,为多家供应商提供了潜在的切入点。因此必须对保护工业控制系统保持警惕,尤其是七分之一的多重勒索攻击会泄露关键的OT信息。

对此Mandiant发布了2022年度M-Trends报告,调查和分析了最新的攻击和威胁,提供了及时的数据和见解。攻击者在不断创新和适应,以在目标环境中实现其使命。该报告跟踪了2020年10月1日至2021年12月31日期间有针对性攻击活动的调查指标,涵盖了15个月。

2021年全球停留时间中位数继续下降,从2020年的24天下降到21天。停留时间是从初始入侵到入侵检测之间的时间长度,即攻击者在目标环境中存在的天数,通常停留的时间越短,造成的损害就越小。

然而该数字并没有表明整个安全生态圈中成功入侵活动的真实性质。尽管停留时间下降可能表明可见性和响应能力有所提高,但勒索软件的普遍性降低了该数字。勒索软件和多重勒索仍然令人担忧,针对虚拟化基础设施作为攻击目标的活动增加。

由外部第三方识别并披露给受害者的入侵事件的全球中位停留时间从2020年的73天下降到28天,这是一个显著的进步。然而当确定初始感染媒介时,供应链入侵占2021年入侵的17%,而2020年该比例不到1%。其他特征指标包括按来源检测、行业目标、威胁组织、恶意软件和攻击技术。

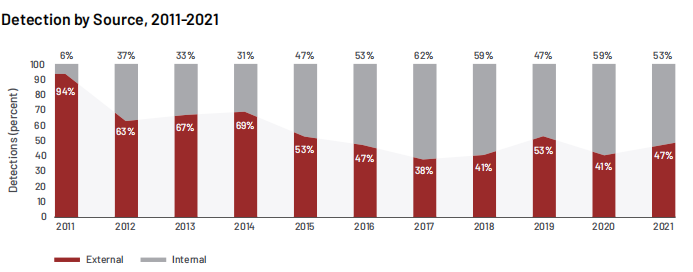

1、来源检测

总体而言,与2020年相比,2021年的外部入侵通知数量有所增加。然而对大多数入侵的认识仍然是通过内部检测来实现的。在过去六年中,内部检测到的入侵百分比一直保持逐渐上升趋势,波动幅度不大。

图1 内部及外部检测来源

内部检测是指组织独立发现其已被入侵。外部通知是指外部实体通知组织其已被入侵,包括攻击者通过勒索信件将入侵事件通知受害者。

在亚太地区和欧洲、中东和非洲地区,2021年的大多数入侵都是在外部发现的,亚太地区为76%,欧洲、中东和非洲地区为62%。该数字与2020年的情况相比反而有所增加,亚太地区为48%,欧洲、中东和非洲地区为47%。亚太地区和欧洲、中东和非洲地区该检测来源指标在过去五年内发生了相对较大的变化。在亚太地区和欧洲、中东和非洲地区的变化可以部分解释为组织安全计划的持续成熟以及外部实体在这些地区的通知能力。

美洲的检测来源保持稳定,大多数入侵仍在内部被检测到。在美洲,2021年组织在60%的案例中入侵从内部检测到,而2020年这一比例为61%。从2017年到2021年,美洲的源检测趋势相对稳定。

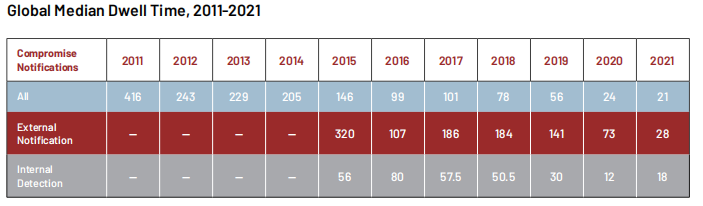

2、停留时间

2021年,全球平均停留时间继续改善,在21天内检测到入侵。通过外部第三方通知了解其安全事件的组织的全球停留时间平均值显著改善。与2020年相比,外部实体不仅向组织发出更多的入侵通知,而且通知速度更快,从而导致更短的停留时间。与2020年相比,内部检测到的入侵的平均停留时间在2021年有所延长,但仍短于外部中位停留时间。

2021年的全球中位停留时间为21天,而2020年为24天,改善了13%,由于内部及外部检测的显著变化。外部发现的事件的平均停留时间从73天下降到28天,相反内部发现的事件的停留时间中位数从12天延长至18天。

外部实体通知入侵的平均停留时间有显著改善,在不到一个月内就检测到了入侵并通知组织,比2020年快了62%。这意味着除了更成熟的通信和外联计划之外,外部实体的检测能力有所提高。内部检测到的入侵的全球平均停留时间增加了50%。虽然内部检测的中位停留时间比2020年要慢,但内部检测仍然比外部通知快36%。

图2 全球平均停留时间

停留时间分布继续改善,2021年,55%的调查停留时间为30天或更短,其中67%(占总入侵的37%)在一周或更短的时间内被发现。

停留时间在90到300天之间激增,其中20%的调查属于此范围。这可能表明在目标攻击生命周期的初始感染和侦察阶段之后,在环境中发生更具影响力的行动之前,入侵没有被检测到。这也可能突出组织检测能力与组织面临的攻击类型之间的差异。

很少有入侵在很长一段时间内未被发现。2021年调查的入侵中只有8%的停留时间超过一年,其中一半(占总入侵的4%)的停留时间超过700天。

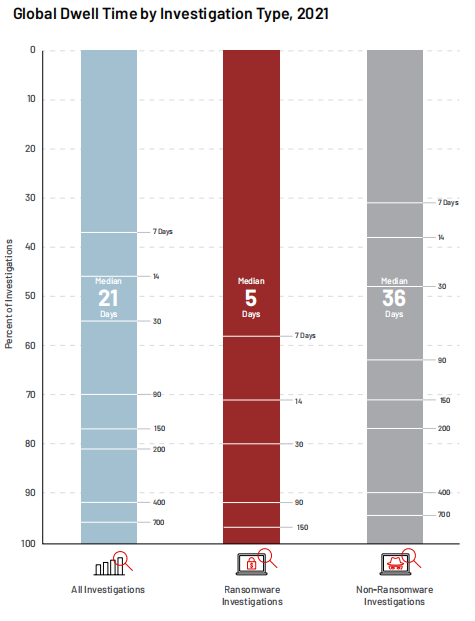

3、勒索软件

从2020年到2021年,涉及勒索软件的入侵比例相对稳定。2021年23%的入侵涉及勒索软件,而2020年为25%。勒索软件攻击成为停留时间减少的主要驱动力。

与勒索软件相关的入侵平均停留时间为5天,而非勒索软件入侵的停留时间为36天,勒索软件入侵的停留时间是非勒索软件持续时间的七分之一。尽管2021年与勒索软件相关的入侵平均停留时间与2020年相同,均为5天,但是非勒索软件入侵的平均停留时间同比减少了20%,从2020年的45天降至了2021年的36天。

图3 勒索软件及非勒索软件停留时间

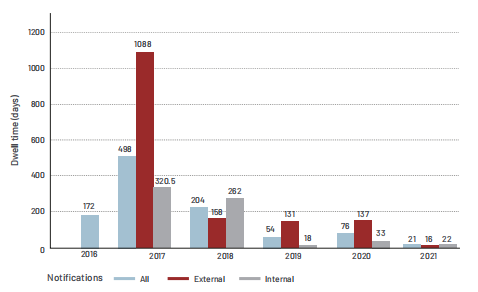

4、亚太地区

2021年亚太地区的所有中位停留时间指标都有所改善。2021年亚太地区入侵的中位停留时间仅为21天,而2020年为76天,同比增长了72%。在亚太地区,组织正在更快地检测入侵,外部实体正在更快地通知组织入侵。2021年在亚太地区内部检测到的入侵的中位停留时间为22天,而2020年为33天。2021年外部通知入侵的平均停留时间为16天,而2020年为137天,减少了88%。

图4 亚太地区平均停留时间

亚太地区停留时间分布显示,60%的入侵停留时间为30天或更短,其中60%在一周或更短的时间内检测到,占所有入侵时间的36%。另一方面,与前几年的观察结果相似,亚太地区的停留时间分布继续表明,一些入侵在很长一段时间内都未被发现。2021年亚太地区13%的入侵的停留时间超过了三年。亚太地区的组织具有令人印象深刻的检测能力,然而最初未被检测到的入侵可能仍然未被检测到,从而导致最终检测到的停留时间很长。

与往年相比,2021年勒索软件在亚太地区更为普遍,与勒索软件相关的入侵占38%,而2020年和2019年分别为12.5%和18%。与勒索软件相关入侵的中位停留时间为9天,而非勒索软件入侵的中位停留时间为38天。

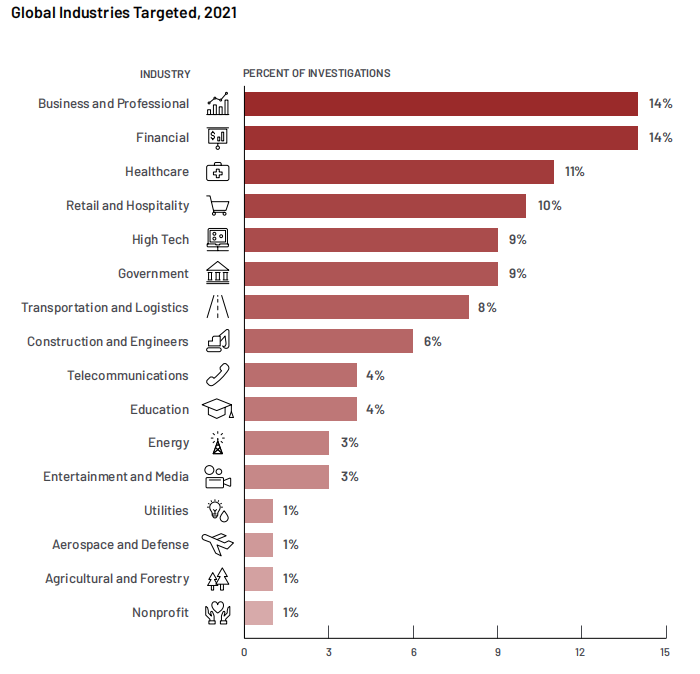

5、行业分类

研究人员发现了攻击者持续关注的行业。2021年,商业/专业服务(14%)和金融业(14%)是全球最受关注的行业,随后是医疗保健业(11%)、零售和酒店业(10%)、和高科技行业(9%)。Mandiant研究人员发现,攻击者在全球范围内每年关注的都是这些行业。

图5 2021年攻击目标行业分类

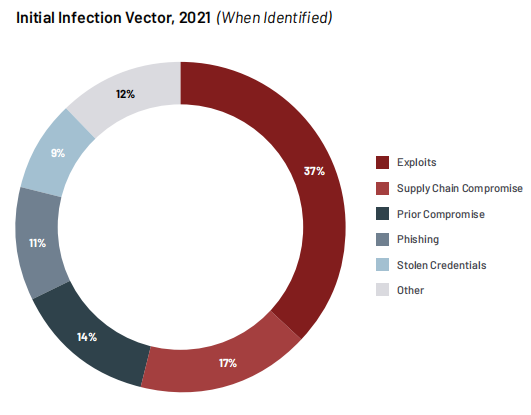

6、初始入侵

漏洞利用仍然是2021年最常见的初始感染媒介。在识别出初始感染媒介的入侵中,37%的入侵是从利用漏洞开始的,比2020年增加了8%。

供应链入侵是2021年发现的第二大最普遍的初始感染媒介,供应链入侵占17%,而2020年不到1%。此外2021年86%的供应链入侵与SolarWinds漏洞和SUNBURST有关。

由于先前的入侵,2021年初始感染媒介的入侵有所增加。这些入侵包括从一组切换到另一组和先前的恶意软件感染。在识别出初始感染媒介的入侵中,先前的入侵占了14%。

2021年通过网络钓鱼发起的入侵要少得多,仅占入侵媒介的11%,而2020年该数字为23%。这说明组织有能力更好地检测和阻止网络钓鱼电子邮件,以及增强员工安全培训,以识别和报告网络钓鱼尝试。

图6 初始入侵方式

7、攻击方式

经济利益。出于经济动机的入侵在2021年仍然是主要的攻击手段,攻击者通过敲诈、勒索、支付卡盗窃和非法转账等方法在30%的入侵中寻求金钱利益,该数字在2020年为38%。2021年与勒索软件相关的事件减少了2%。另一个可能导致出于经济动机的活动减少的原因是,针对出于经济动机的行为者采取的执法行动有所增加,从而导致逮捕、关闭服务器和没收勒索资金。

数据盗窃。威胁行为者继续将数据盗窃作为首要任务目标。2021年研究人员在29%的入侵中发现了数据盗窃。在32%的涉及数据盗窃的入侵事件中,占所有入侵事件的9%,被盗数据被专门用作攻击者在付款谈判期间的筹码。在涉及数据盗窃的12%的入侵中,占所有入侵的4%,数据盗窃可能支持知识产权或间谍活动的最终目标。

攻击架构和内部威胁。2021年入侵的数量略有上升,这可能只会损害架构,从而进行进一步攻击。2021年,在4%的入侵中发现了这种活动,与2020年相比增加了1%。同样内部威胁仍然很少见,只有1%与内部威胁有关。这些指标在多年的报告中保持相对稳定。

漏洞利用。2021年,攻击者经常利用漏洞进行攻击,其中30%的入侵涉及漏洞利用活动。2021年,在Microsoft Exchange、SonicWall电子邮件安全产品、Pulse Secure VPN设备、和Apache的Log4j实用程序等产品中发现了重大漏洞。攻击者利用这些漏洞发起进一步入侵,甚至利用漏洞部署勒索软件。

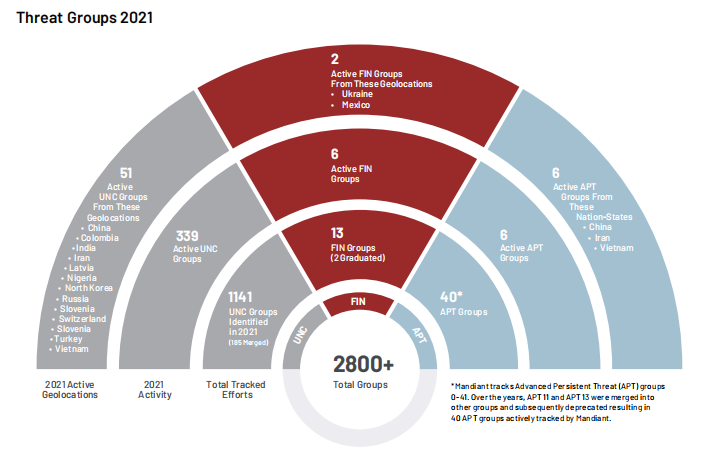

8、威胁组织

Mandiant研究人员发现,2021年有四分之一的受害者环境有多个不同的威胁组织。这包括与威胁组织合作的环境,以及吸引多个独立威胁行为者的目标环境。虽然与2020年相比,2021年具有多个威胁组织的受害者环境的百分比有所下降,从29%降至25%,但三年趋势表明可能会持续增长。

Mandiant目前跟踪了2,800多个威胁组织,其中包括新跟踪的1143个威胁组织,并命名了两个新的威胁组织FIN12和FIN13。2021年持续跟踪的威胁组织有351个,有185威胁组织合并到现有威胁组织中。

图7 威胁组织

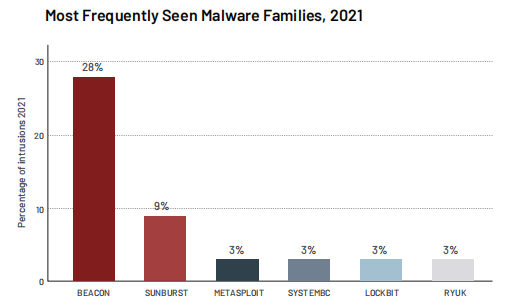

9、恶意软件

Mandiant在2021年跟踪了700多个新的恶意软件家族,这一数字继续增长,与之前的趋势一致,没有放缓的迹象。攻击者在受感染环境期间使用了365个不同的恶意软件系列,这一数字的增长趋势于恶意软件家族的数量保持一致,其中154个是在2021年开始跟踪的恶意软件家族。

在2021年新跟踪的733个恶意软件家族中,排名前五的类别是后门程序(31%)、下载程序(13%)、释放程序(13%)、勒索软件(7%)、启动程序(5%)和凭证窃取程序(5%)。

后门程序继续受到攻击者的青睐,并且一直是Mandiant多年来调查中观察到的最大恶意软件家族类别。在2021年观察到的365个恶意软件家族中,排名靠前的类别是后门程序(40%)、释放程序(12%)、勒索软件(10%)、下载程序(7%)、凭据窃取程序(5%)和启动程序(4%)。

与新跟踪的恶意软件家族类似,2021年观察到的恶意软件家族中有22%属于其他恶意软件家族类别。与前几年相比这个数字保持稳定,因为攻击者创建和使用各种不同的工具来完成任务。

攻击者使用的勒索软件恶意软件系列的种类有所增加,观察到的数量从2020年的8%增加到2021年的10%。新跟踪的恶意软件家族中有86%是非公开的,而14%是公开的。跟踪的大多数新恶意软件系列继续保持可用性受到限制或可能是私人开发的趋势。

与新跟踪的恶意软件家族的可用性类似,在2021年入侵期间,攻击者使用的恶意软件家族中有72%是非公开的,28%是公开的。攻击者使用公开和非公开的恶意软件来完成入侵任务。虽然许多攻击者经常使用相同的公开可用的恶意软件系列,例如BEACON,但攻击者进行创新并适应在受害者环境中有效。

在Mandiant调查的入侵中,最常见的恶意软件家族是BEACON、SUNBURST、METASPLOIT、SYSTEMBC、LOCKBIT和RYUK。BEACON再次成为2021年最流行的恶意软件系列,比第二常见的恶意软件系列高出三倍。此外,BEACON在入侵中的使用率从2020年的24%增加到2021年的28%。到目前为止,BEACON仍然是攻击者最喜欢的恶意软件家族,预计其使用在未来几年可能会增加。

在2021年调查的所有入侵中,有9%的入侵都观察到了SUNBURST。SUNBURST通过恶意更新大规模传播到全球的受害环境,导致广泛的访问受到损害。该指标与观察到的第二大流行初始感染载体之间的供给关系一致。

图8 2021年最常见的恶意软件系列

RYUK和LOCKBIT是在2021年调查的入侵中使用最多的勒索软件系列。值得注意的是,新威胁组织FIN12利用RYUK、BEACON、SYSTEMBC和METASPLOIT执行了2021年最频繁的入侵。

攻击者继续使用各种恶意软件来执行任务。在2021年只有3.8%的恶意软件家族被用于10次或更多次入侵,而81%的恶意软件家族仅被用于一两次入侵。多年来,随着攻击者的不断发展,攻击者的工具集变得更加多样化。

10、操作系统

2021年,新发现的及观察到的恶意软件主要存在于Windows系统上,延续了之前的趋势,然而影响Linux的恶意软件系列在2021年变得更加普遍。新发现的Linux恶意软件从2020年的8%增加到2021年的11%,观察到的Linux恶意软件从2020年的13%增加到2021年的18%。Linux恶意软件的提高表明了攻击者开发和针对不同操作系统环境的能力和意愿。攻击者继续以同样的相对注意力瞄准操作系统。

图9 操作系统有效性

11、ATT&CK

Mandiant研究人员观察发现,在2021年攻击者使用了70%的MITRE ATT&CK技术和46%的子技术。与2020年相比,这意味着使用的技术增加了11%,子技术增加了92%。虽然这代表了攻击者使用更广泛的技术来进一步入侵,但研究人员认为,这种增长的部分原因在于2021年实施了更可靠的威胁数据分类和系统化分类。

2021年,43%的技术出现在超过5%的入侵中,占所有技术的30%,然而该数字在2020年为37%,占所有技术的23%。因此建议优先实施安全措施,以保护最常用的技术,而不是流行率较低的技术。

2021年,超过一半的入侵对文件或信息使用了混淆,例如加密或编码,使检测和后续分析更加困难(T1027)。攻击者还继续使用命令或脚本解释器来进一步入侵(T1059),其中65%涉及使用PowerShell(T1059.001),占所有入侵的29%。

在37%的调查中,攻击者使用应用层协议(T1071)进行通信,其中87%专门使用HTTP和HTTPS等Web协议,占所有调查的32%)

在32%的调查中,攻击者对系统信息(T1082)执行发现操作,在32%的调查中也发现了文件或目录信息(T1083)。同样在32%的调查中,攻击者删除了主机上的指标(T1070),其中85%涉及文件删除,占所有调查的27%。

与2020年类似,攻击者在2021年表现出愿意利用受害者环境中的可用资源进一步入侵。这在攻击者使用Web协议、PowerShell、系统服务和远程桌面的频率上尤为明显。组织必须在通用技术的便利性和可访问性与环境安全之间取得平衡。

最常使用的10种技术包括:T1027混淆文件或信息(51.4%)、T1059命令和脚本解释器(44.9%)、T1071应用层协议(36.8%)、T1082系统信息发现(31.8%)、T1083文件和目录发现(31.7%)、T1070主机指示灯移除(31.7%)、T1055进程注入(28.5%)、T1021远程服务(27.4%)、T1497虚拟化/沙箱规避(26.9%)、T1105入口工具转移(26.5%)、以及T1569系统服务(26.5%)。

最常见的5种子技术包括:T1071.001网络协议(32.0%)、T1059.001 PowerShell(29.4%)、T1070.004文件删除(27.1%)、T1569.003服务执行(26.5%)、T1021.001远程桌面协议(23.4%)。

图10 最常使用的技术

参考资源:

【1】Mandiant, M-Trend 2022 Mandiant Special Report, April,2022

声明:本文来自安全内参,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。