RSAC即将到来,重新拾笔,按惯例先写写对创新沙盒入围清单的观感。重复那些吹捧没意思,类似赞美文章也不缺,对本公众号读者群体,咱们就主要捡难以注意到的弱点来讲。

创新沙盒总是热度很高,毕竟借鉴已筛选出来的创业点子还是容易些,而预测未来的水晶球神秘莫测自己难以掌握。其实只要透过纷繁复杂表象去洞察安全本质,自然能拨开迷雾一瞥未来的样子。2018年,本公众号写道“xDR将是未来SOC运营平台的支柱模块”,无处不在的各种检测响应DR组合能兼顾广度与纵深并提高安全团队效率,在四年前已经明确是安全产品的发展方向;两年后的2020年,XDR概念才开始被分析师和厂商炒作。2020年,分析师将流量分析产品NTA重命名为NDR;而笔者2018年专门有篇文章论述NDR产品,彼时分析师还没意识到广泛DR的重要性,而NTA名词并不能描述新产品特性,更无法代表演进趋势。

只是盲信搞不好也会踩坑,创新沙盒入围者里后来无声无息关门的也比比皆是,比如下面这个颇具故事性的公司大概率也会逐渐沉寂。

1 BastionZero

创业做零信任有很大难度,原因挺复杂,一是没什么入门技术壁垒,拉三五杆枪就能鼓捣出凑合可用的产品来,竞争者众多;二是大厂本就把此领域当作兵家必争之地,销售投入高,红海不可避免;三是交付复杂,客户投诉焦头烂额,快速复制增长有困难;四是越到后期阻力越大,想做好很难,对工程管理水平要求极高,投资金额可不是小数目。于是,看到创新沙盒有家入围公司可以学习如何解决上述问题,自然兴奋期待,没成想出现戏剧般转折。

最初,BastionZero前身Commonwealth Crypto搞区块链,号称其技术允许交易参与者在加密货币交易所进行买卖时仍能控制对其财产的保管:即便交易所被入侵或有内鬼,都无法接管交易者的数字资产。懂些密码学的都很容易理解这方向,不仅毫无技术壁垒,还要推动强势的交易所接受,可想而知其注定失败的结局。2020年初融资后并没有客户(当然CEO说是由于疫情)。随后转型,做安全,零信任。

在其CEO介绍短片中,上来自然先揭露传统零信任的弱点。

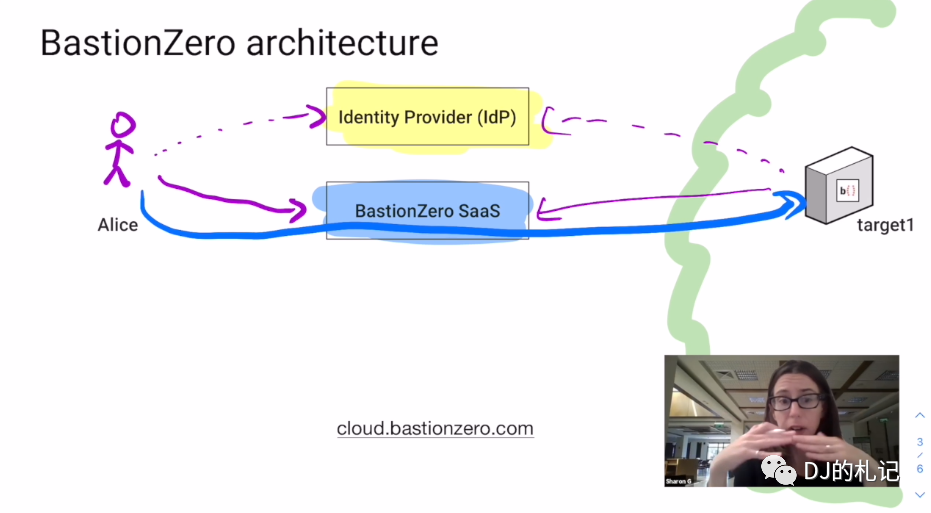

崭新的零信任概念都被称为传统老旧的模式了。上图抨击单点验证授权有安全风险,然后引入了所谓Multi-root多信任根的架构。

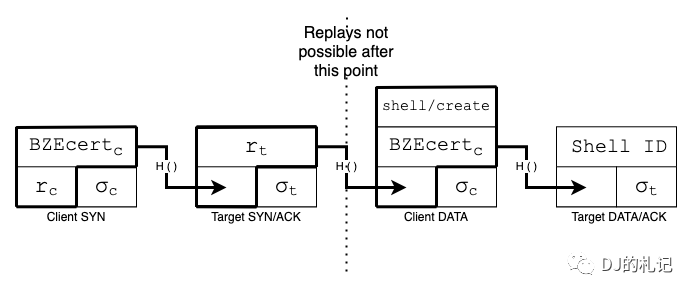

BastionZero新增了一个授权验证点,使用了上文提及的创业团队本来设计给Crypto币交易外面包一层加密的那种方法,那就必然要有所谓MrZAP多根零信任协议:每条消息都包括前一条消息的哈希和发送方的签名,防止云服务更改消息或注入命令。BastionZero服务并不发放或验证接入企业客户使用自己服务的授权,只是给你员工网络发送消息包了一层壳。

私有通信协议,叠加额外加密算法,保证内容的机密性和完整性,也是行业通行标准做法,并不新鲜。没人认为仅相信TLS通道是足够的,防篡改也是必要的。

多出一个授权节点确实能缓解部分身份认证服务器被攻破的风险,但对威胁模型里风险最高的Alice被Bob仿冒的场景毫无用处。而“传统”零信任架构就没有手段缓解这两种风险吗?显然有。Passwordless无密码方案就能,其实也可以认为是多信任根,类似带证书网银U盾在国内已有十几年历史。本公众号在RSAC 2020文章中提到微软当时有多个Passwordless议题,笔者也曾预测微软将会致力推动业界淘汰账户密码;两年后,2022年5月13日,Apple、Google、和Microsoft联合宣布推广无密码技术。

多包一层、多绕一个弯的模式到底有效吗?这其实是安全领域里经久不衰的争论,也没有标准答案,必须结合具体场景具体分析。例如,使用广泛普及的IPsec协议接入SASE边缘节点就足够安全,非要独树一帜搞个私有协议噱头完全没必要。BastionZero模式需要客户自行开发适配其接口,大幅增加了接入集成难度,并引入了额外攻击面,更高的故障隐患概率,用较高成本去解决单一风险,分明是得不偿失。

此外,BastionZero既不做身份认证,也不做授权鉴权。这比市场上最初级的零信任产品还差了十万八千里。下面放了一张经典的微软零信任架构示意图对照,其中大多数关键模块BastionZero方案连碰都没碰。

BastionZero做的既不是零信任,也不提供任何标准产品。也许因为女性CEO,也许因为Crypto热门光环,但无论怎样的入选原因,这商业模式并无投资价值。

2 CADO

有些入围公司自己的介绍推广材料比较克制,却被外人莫名其妙神吹一气,套上很多热词不明觉厉。

例如,CADO官方介绍:Cado Response平台可自动执行数据捕获和处理,使安全团队不浪费时间、金钱、和精力地轻松理解威胁。取证级别的细节,无需取证级别的努力。

首先,取证这个词不是随便用的,CADO自己也不敢叫取证平台,而是叫调查和响应平台。取证太专业,CADO功能差很多,这公司明显也不是干取证的,笔者也不是专家所以这里不展开多讲。

其次,这产品也不是云原生的,人家自己也没宣传云原生,它只是可以部署在云上,连SaaS都不是,每个客户不同云平台都要重新安装实施。详见下图所示。

用CADO,先得搞明白要在哪个云里,然后自己搞个独立VPC,外面建S3桶连好,给恰当IAM权限,配置更新威胁情报,还要逐项选择提取数据的目标。啥叫多云?得开箱同时支持多个云平台接入,不是能在不同云平台部署就成的。啥叫云原生,得跟云平台耦合并能发挥出云的优势才成,例如自动化部署、按需弹性扩展、持续交付、降低运维成本等等。要是能部署在云上并通过云平台API抓些日志就叫云原生,那相当一部分安全产品都可以如此吹嘘了。

CADO宣传其产品主要能力是云调查、容器调查、和云威胁猎捕。其实它也提供从终端、服务器、和其它虚拟化平台读取数据的agent或脚本。说白了,这就是个之前做应急响应的团队,根据自己遇到的需求逐渐积累,针对云环境开发了能提高效率的半自动化工具,调查起来省事顺手。下图为可采集的数据源。

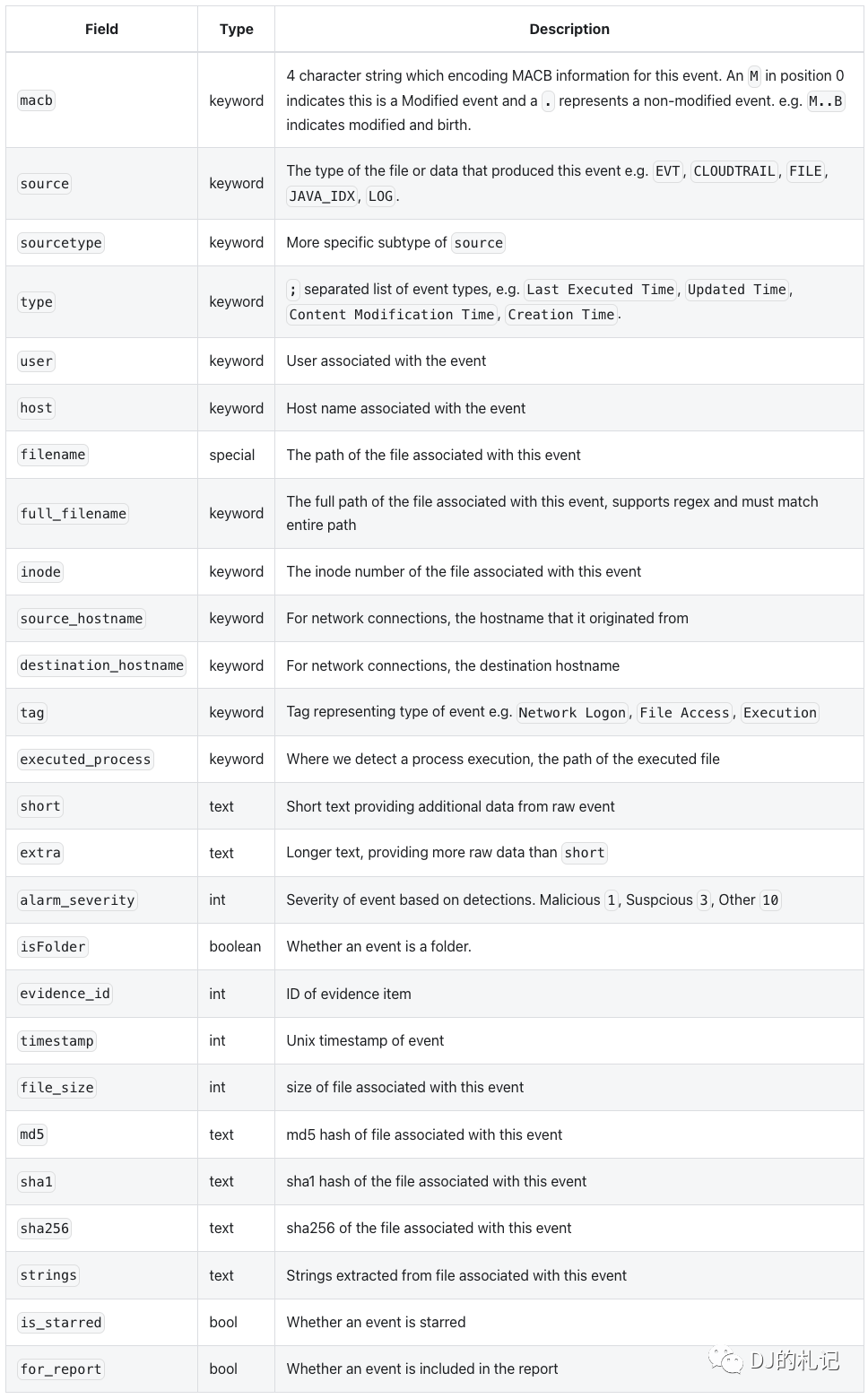

下表是采集数据后可用来搜索的索引项,搞产品和技术的读者一眼就能看出来CADO产品功能可以做到什么地步,基本上都是围绕着匹配搜索来组织的。

安全事件调查工具的需求一直都存在,发展三五年后进入取证领域也有机会,不过细分市场容量有些尴尬,不能算投资者喜欢的赛道。从创新角度来看,CADO倒是算走了条很少人走的路,但没有技术壁垒,产品能力一般,竞争者容易进入,整体来看吸引力欠佳。

3 Sevco

2021年,分析师推出新名词CAASM网络资产攻击面管理。攻击面概念由来已久,感兴趣的读者不妨再读一遍本公众号2018年文章《沧海遗珠,攻击面 - RSAC2018之四》。攻击面种类繁复,有很多产品方向可以做,也涌现了一些创业公司,细分市场各有差别。在终端资产领域,Sevco和2019年冠军Axonius想解决的问题很类似,基本能力差不多,Sevco在界面表现细节吸引度上略胜一筹,适用支持系统范围小一些,部署可能会略简单。其实Axonius后来开辟了新产品线,笔者还挺喜欢的,此处略过不表。一般来说,雷同的创业公司前后入围,大概率说明评委很喜欢此赛道。

Sevco的仪表盘很直观地说明了主要功能:

上图界面右边的表格,每一行都是一个设备,每一列是此企业或组织中的设备库存数据的来源,Sevco从五个厂商来源收集资产信息:Crowdstrike、Lansweeper、Automox、ActiveDirectory和Malwarebytes Nebula。如果对应右边格子中有颜色,意味着此设备在该数据来源中被观测到,颜色越亮代表时间越近。所有这些数据源只能是SaaS模式,私有化部署没法连接。Sevco支持连接获取数据的系统数量比Axonius少很多。

界面左侧是张可交互的Venn图,概述不同数据来源标识出的资产数量,中间是所有来源都存在的重合的资产数量,四周突出显示不存在于其它来源的列表中的独自存在的资产数量。单击Venn图可自动过滤并列出特定数据来源独自存在的资产或所有重合的资产。每条资产信息就不细说了,也玩不出什么花样。

终端资产准确管理的难度,笔者深有体会。不懂技术的小白和很懂技术的专家,在搞崩溃自己终端软件这件事上,绝对是棋逢对手难分伯仲。Sevco宣传“无需费力的资产智能情报”真的那么好吗?它自己是无代理,它获取情报的数据来源难道不需要费力去安装代理吗?如果安全团队不煞费苦心排除万难至少把一个终端管理软件安装成功,能从Sevco知道这终端正处于裸奔状态吗?不同数据源的设备信息有冲突咋办,人工核对还是spreadsheets,远程还是现场?废弃、共用、离职、转岗的端点咋识别处理?真实世界场景远比列出的这几条更加复杂。

SaaS,无终端软件,通过标准API获取数据,轻交付,没有故障隐患,不担责任,不惹麻烦,这不是安全行业销售梦想的快消品吗?安全的世界里有如此美妙的商业模式,投资者当然趋之若鹜。笔者现在团队做的也有部分是终端软件,脏活苦活累活受埋怨的活儿也总得有人干。至于Sevco比赛成绩和未来发展,留给各位读者自行判断预测吧。

4 Talon

并不是很理解总想宣传自己第一个做出来卖的心态。Talon宣称创建了第一款专门设计的最高安全级别的企业浏览器,用于现代分布式工作环境,能有效降低复杂性和成本。基于Chromium。事实是,在中国都算不上第一个,更甭提全球了。早年间,用第三方SDK做的、给早期IE版本包壳的就有很多;稍后基于开源Firefox的;最近几年玩家基本都是以Chromium内核为主。读者应该还记得四五年前国内炒得沸沸扬扬的国产企业安全浏览器系列事件。甭管是不是第一个,做得比其它厂商好就是本事,就能在市场上成功。

这又是一个被错误套上标签的公司。RBI远程浏览器隔离和本地安装的安全浏览器之间的差别还是蛮大的。虽然都是想解决浏览器被作为攻击面的风险,但无论产品功能、技术方向、管理策略、运营制度等等各方面都有很大差别,完全不能混为一谈。

浏览器由于其使用频度过高导致其成为风险暴露最严重的攻击面之一。其实目前主流浏览器已经是端点上最安全的软件之一了,远比其它终端软件更安全。受功能性、兼容性、易用性的限制,浏览器也不太容易做得更安全。寄希望于一个初创公司有能力大幅提升现阶段浏览器安全是脱离现实的幻想。此外,99%发生的涉及浏览器的安全事件,并不是由于浏览器自身安全缺陷导致的,安全团队完全可以应用其它手段缓解这些风险。同时,兼容性又是很容易在公司内惹出麻烦的问题。因此,替换浏览器将是个艰难的决策。

有些Talon宣传的能力笔者还是很感兴趣的,例如DLP。终端本地浏览器可以做很多RBI无法完成的功能。可惜,很少见的情形,Talon并没有公开任何界面截图,也没有任何功能演示。官方网站上列出的应用场景,也都很常见,竞争力要看具体做到什么细节程度。企业浏览器本应有很多安全策略管理,笔者计划去展台现场看看有哪些可学习参考借鉴之处。

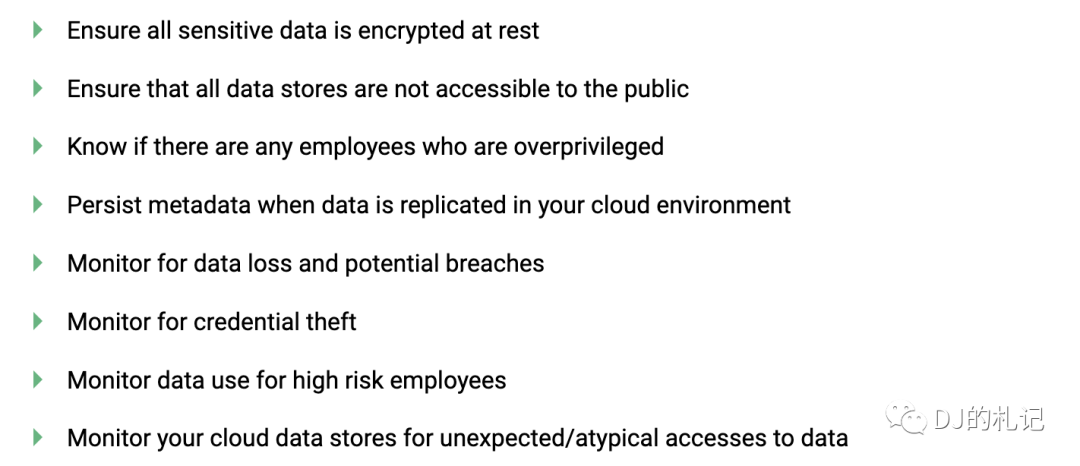

5 Dasera

过去五年数据安全一直是创新沙盒评委的偏好,而今年Dasera是我看过这些年来入围者中质量最好的,也有潜力在本届比赛中获得好成绩。2020年笔者就在RSAC会场看到过Dasera的自我介绍,见证一个初创公司的产品变迁历程也蛮有意思。

Dasera起源是在校期间做的科研项目,帮助大企业监控分析海量数据是怎么被使用的。联合创始人CTO博士就读于伯克利,这背景也受投资者喜欢,听起来就肯定有技术壁垒。Dasera最开始的思路是先扫描到数据仓库哪里有敏感数据,然后获取Query查询的日志,筛选出存取敏感数据位置的Query,再进行建模分析,发现风险异常。

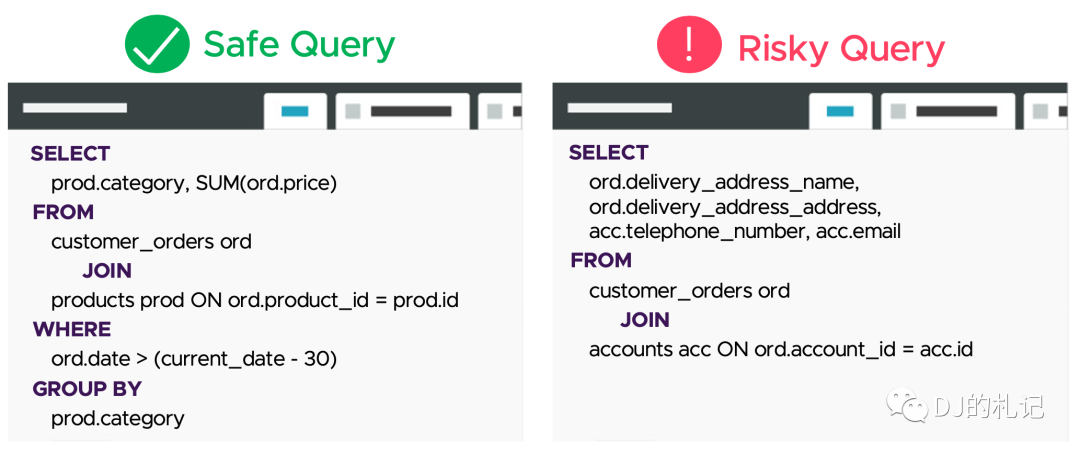

我们来看一个Dasera宣传的风险场景检测用例。

爱管闲事的雇员偷窥她前男友数据

她在数据库中搜索前男友的个人资料和历史,以了解他与谁聊天以及他喜欢谁的照片。这种行为侵犯了她的前任(你应用的用户)的隐私。尽管工程师需要访问数据库作为其工作的一部分,但监视个人的详细信息是一种严重的违法行为,可能需要受到严厉的惩罚。然而,如果您没有分析她的个人查询,则无法发现她有没有任何违反安全协议的行为(她甚至没有查看可能仍在加密的PII)。

你们感觉误报率可以运营吗?究竟哪些Queries查询可以用数学模型判定是有风险的,读者也不妨在自有环境中实验看看。针对Queries分析也是一个传统思路,例如存在多年的数据库审计产品,但近来的数据安全创业公司反而用得少了,这倒突出了Dasera的与众不同。但是Queries只是数据使用过程中的一部分,其它使用方式还是得靠其它方案。

Dasera宣传数据全生命周期治理,很好的市场台词,谁听了都会竖起大拇指。不过现实很骨感,市面上到目前为止还没出现过一个产品能覆盖数据全生命周期,估计未来出现的概率也不高。Dasera能解决的数据安全风险主要是在数据存储/仓库到应用层之间,而对应用层和端点毫无作用。无论谁敢说靠一两个产品就能解决数据安全问题的都是在耍流氓。安全产品想跟上飞快演进的基础设施变化就已经很困难了,过于宏伟的目标往往意味着不能脚踏实地。高大上的名词总是层出不穷,用来向高层汇报挺好,规划自己工作任务还需看清本质,别把KPI定到无法完成。

若说这几年创新沙盒入围者里发展得最好的,非BigID莫属,其估值已在去年突破10亿美元。当然,今年SaaS行业估值回调一事就不在本文多说了。而Securiti.ai的获奖也是类似套路,大热方向VC自然追捧。2021年10月看到一篇分析师报告说其有差不多100个企业客户,只能笑笑随即转身继续埋头搬砖。对比中国市场安全上市公司的市值,简直是匪夷所思。

究其原因只有一个,欧美的云和SaaS如火如荼发展太过迅猛。有人说隐私监管是数据安全发展的根本原因;其实隐私监管也是云和SaaS普及的必然结果。BigID和Securiti.ai都只做一件事情,帮助客户在各种云基础设施和服务中找到敏感数据存储位置,然后辅助用户去比对合规要求。他们的产品并不复杂,简而言之就是合规工具,易交付;但无法达成安全团队防止数据泄露的更高要求。那为什么人家能发展得好呢?去看看对面各种行业应用SaaS多么红火,各种云服务多么百花齐放,生态多么开放,投资多么充足,付费意愿多么理所应当,劳力多么紧缺。所以这商业模式逻辑在国内没有土壤,也甭想抄。当然,Dasera看到合规市场容易赚钱,也赶快拓展产品线去分一杯羹,所以从最开始的Query风险分析变成重点数据安全治理,而且是全生命周期。

那为什么笔者认为Dasera是近年来数据安全入围者中的佼佼者呢?因为它在努力解决一部分云服务数据泄露问题,补齐之前这些公司产品能力的短板。大家不要盲目迷信创新沙盒入围者,他们都很优秀,但创业公司都有很多相同困难,这是客观规律,典型的例如,产品总需要很长时间来开发完善,毕竟代码是一行行写出来的,功能是一版版迭代完善的,可靠性是一次次试错改正的。公司刚成立就有产品的,不调查清楚美国VC也不太敢投,PANW上市前还被JNPR告了呢。

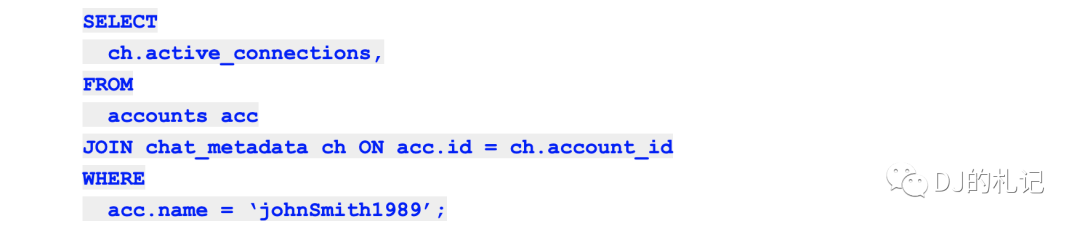

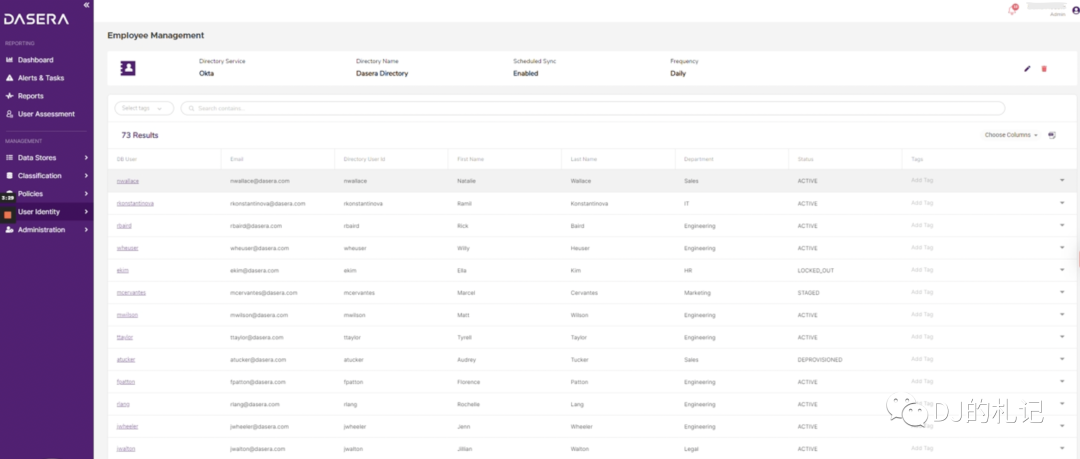

笔者喜欢Dasera的风险场景设计,上图是其数据泄露检测用例,容易理解并且简单实用易上手。对那些一人安全团队的SaaS公司来讲很适用。不过,真的也都是很初级的功能。这里举一个官方演示的高级用例。

工程部门员工不应使用PII个人数据

首先连接Okta以获取用户信息

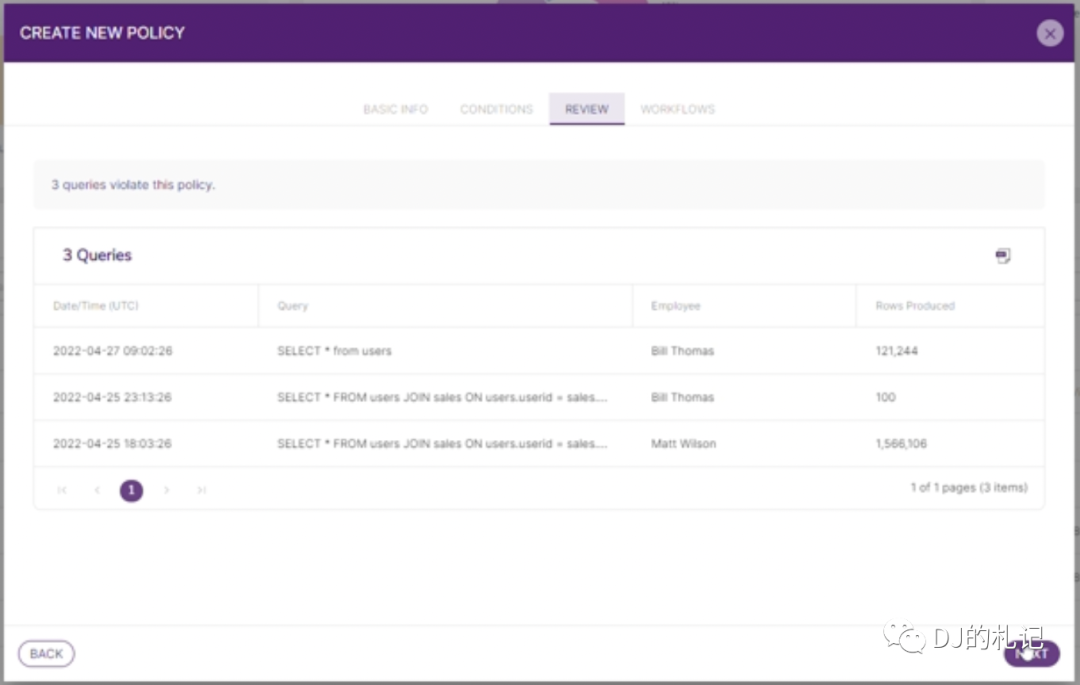

创建新安全策略,数据对象为PII,部门为Engineering,风险级别为高。

安全策略执行后,可以看到有哪些违反的Queries列表。

接下来可以自动触发下一步响应动作。

说实话,类似这些的简单安全策略,只能给小客户用用;远远比不上我们DLP和APIDR产品的复杂度。要知道,引起重大损失的数据泄露事件,发生在特权账户上的概率,要高出几个数量级。如果你的产品覆盖不到特权账户异常行为的那些场景,不搞些机器学习算法,基本上去大客户那里连敲门都难。

今年3月RSA Conference被buyout,以后便与RSA公司无关独立运营。RSAC的作用显而易见,如今资本介入辅助催生健康多样化的生态环境,使其不受RSA自身运营所限,结果更有利于行业的发展,进而提升整体数字安全水平,喜闻乐见。

生产力进步的重要标志是生产效率的提高。虚拟化和云成就高效IT,推动了企业数字化进程;而社会对生产力的渴望永无止境,因而容器和Terraform的出现和成功自然理所应当。安全亦不例外。近年来很多新名词和新公司都与提升效率有关,例如SOAR。2017年RSAC前,笔者写了篇《从创新沙盒看"效率"将成为评估安全产品的首要标准》,感兴趣的也可再去读读。今年创新沙盒里也有致力于提升安全运营效率的入围者,还是夺冠热门。

6 Torq

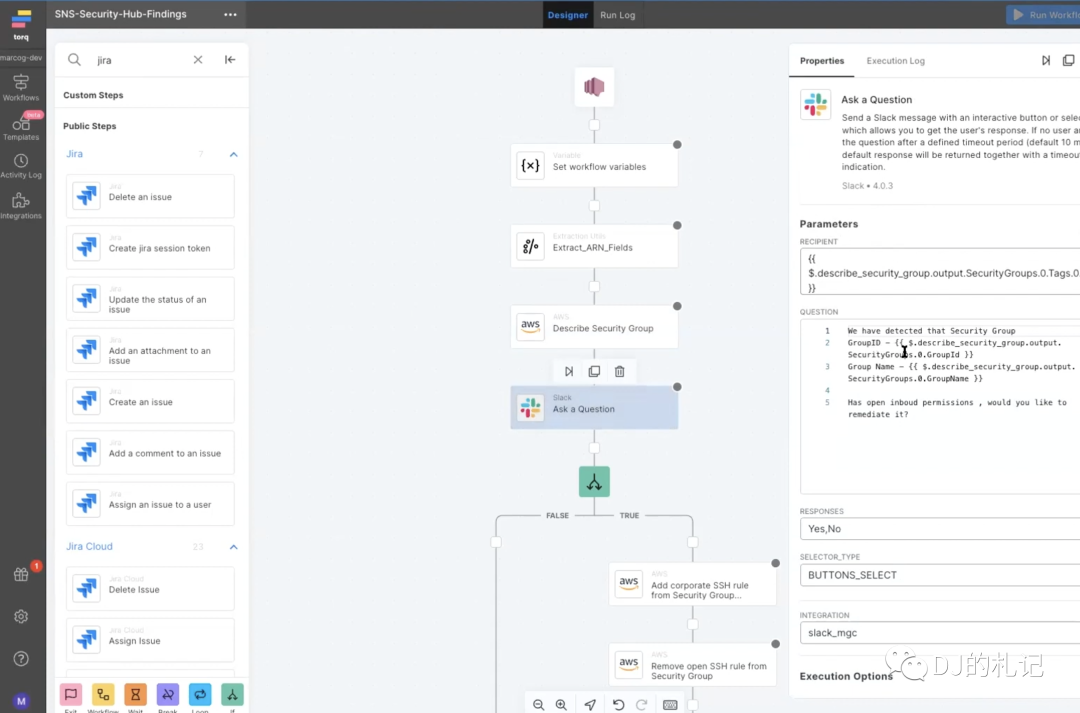

无代码安全自动化。自动化安全运营的重要性,很早之前就写过,2016年《下一座圣杯》,笔者一年都发不了几篇文章,读者翻翻也不费时间。在日益复杂的数字化环境中,随着基础设施和安全事件的数量持续增加,一线安全团队往往不堪重负,自动化是唯一解决路径。无代码或低代码是这几年的热门技术方向,并不代表使用者不需要懂代码或不学习写代码,而是利用图形界面拖拽模块组合并加以连接从而完成逻辑处理目标,大幅降低从业人员进入的门槛,降低人员水平参差不齐导致出现bug的概率,加速投产进度,只需要很少编程资源投入即可达成至少几十倍人天成本的效果。

上图是Torq的典型应用场景,基本上涵盖了安全运营的方方面面,当然还有更多潜力可以挖掘。此产品模式必须有丰富的开放生态环境才可能成功,非常适合美国目前百花齐放的云和SaaS以及成熟的MSSP市场。

貌似市面上没啥看好这家公司夺冠的声音,让人怀疑真正看过Torq产品的寥寥无几。在笔者看来,Torq产品做得不错,能达到惊人的80分水平,在初创公司里极为罕见,是个非常有经验有能力的产品团队。要知道即便是创新沙盒入围者里也经常看见达不到产品及格线的。今年比赛Torq有希望获得好成绩。

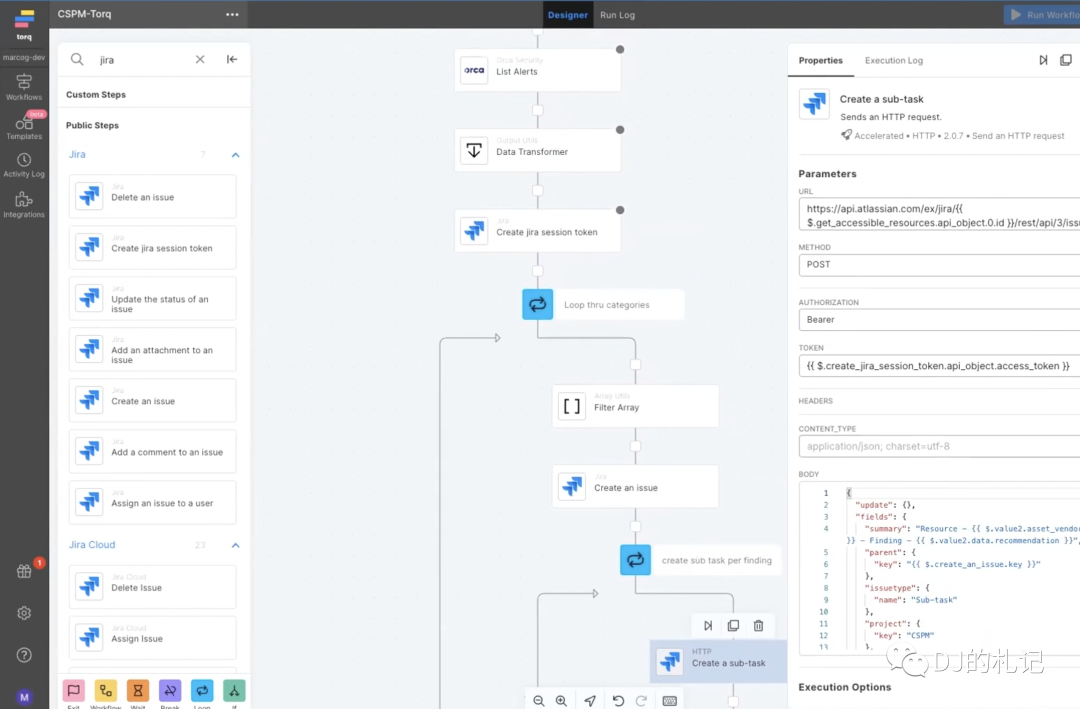

随手截几张界面图供参考。

一线自动化厂商的Playbook种类和数量大同小异;而Torq产品界面设计真是好用,这是它最大的竞争优势。当然,性能和可靠性等方面,笔者没有长时间使用过Torq产品,所以无从判断。

今年入围的以色列团队很多,Torq和上一篇提过的Talon,下面的Cycode和Neosec也是,而且连续创业团队比比皆是。

7 Cycode

有些入围公司自己的介绍推广材料比较克制,却被外人莫名其妙神吹一气,套上很多热词不明觉厉。有些围观群众说Cycode有很高夺冠希望。笔者并不是软件供应链安全专家,只能根据商业常识来做些推论供读者参考。虽然软件供应链安全方向近几年也是热点,Cycode也融了很多钱,收入增长估计也还不错,但我对它不是很有信心。作为初创公司,Cycode的价值提供点太过分散,难免有些生拼硬凑的感觉,我认为在市场推广、销售、和交付上都会遇到很多问题。下图是其产品的使用场景。

读者看过上图啥感觉?用较短篇幅来梳理其产品功能比较困难,不知道应该怎么组织内容。每个工具单独拿出来都觉得挺好,但其实专业知识又都很深,合在一起销售人员卖起来估计很难讲清楚。SDL自动化程度越高,步骤环节就越加复杂,与业务结合越加紧密,多点嵌入的标准产品就越难整合交付,潜在客户对流程集成的畏难情绪是个难以跨越的障碍,若有若无的价值和大而浅的方案很难打动决策者。笔者看来,专注一个能持续深入的痛点,开源Freemium的商业模式可能更加适合软件供应链安全方向的创业。

最关键的是,说Cycode做软件供应链安全,实在勉强。厂商自己宣传软件供应链安全,吹捧的文章也都给它打上软件供应链安全标签,可左看右看,Cycode明明就是一个SDL安全厂商,跟供应链关系不大。要说做软件供应链安全,那OpenSSF自然是领航舵手,旗下sigstore出类拔萃,Google弄出来SLSA,随后因此诞生了热门创业公司Chainguard。还有很多,类似之前Snyk成功的SCA也算软件供应链安全。可Cycode做的是啥?CI/CD方面,代码库最小用户权限、强化身份认证、识别克隆行为异常;代码防篡改方面,检查提交代码的人和文件一致,报告流程规则出现改变,识别代码库行为异常;发现硬编码秘密;监视源代码泄露;流程配置检查。这些功能其实都是传统开发安全范畴,很好很重要,但只关系到软件开发商自身的代码安全,虽说代码可能被下游厂商或客户引用,但严格说起来跟供应链安全并不扣题。Cycode如此宣传多少有些蹭热点嫌疑。

Chainguard要是今年来参加比赛,笔者也不用絮絮叨叨,冠军肯定是它,没啥争议。

8 Neosec

以色列血统,成功创业经历,高额融资,有前景的赛道。API安全方向没必要多解释,毕竟本公众号文章《下一座圣杯 - 2019》已经花了很多篇幅细述过原委。Neosec产品并没超出那篇文章的内容范畴,没有新功能方向,实际上有很多重要能力根本就欠缺。Neosec做的是SaaS,在现实场景中难免会导致很多限制,例如性能不足和数据量过大等问题。除产品外,Neosec也提供API威胁猎捕服务。因为笔者也在做此产品,所以Neosec具体细节此处便不做评论。感兴趣的读者可以线下交流。

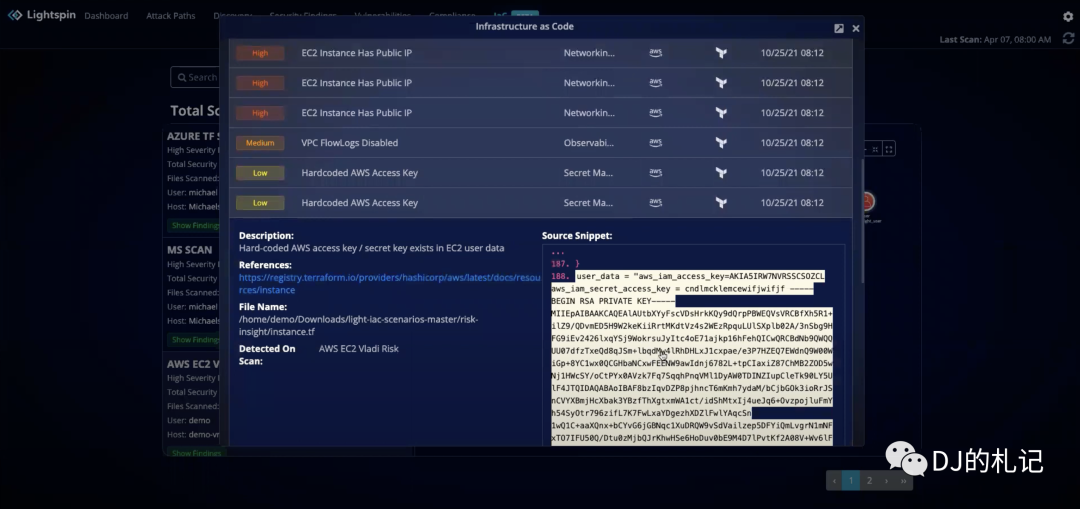

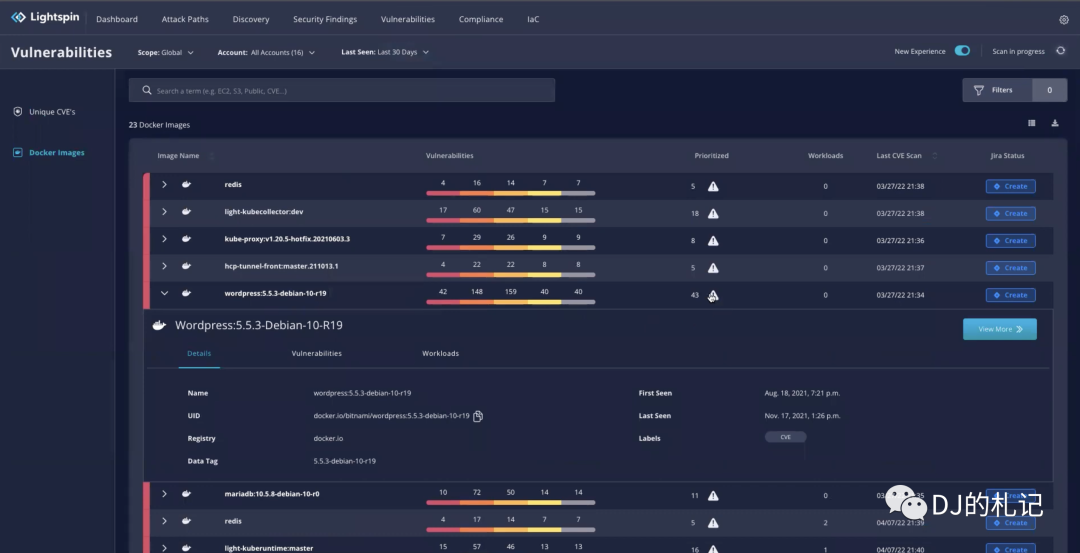

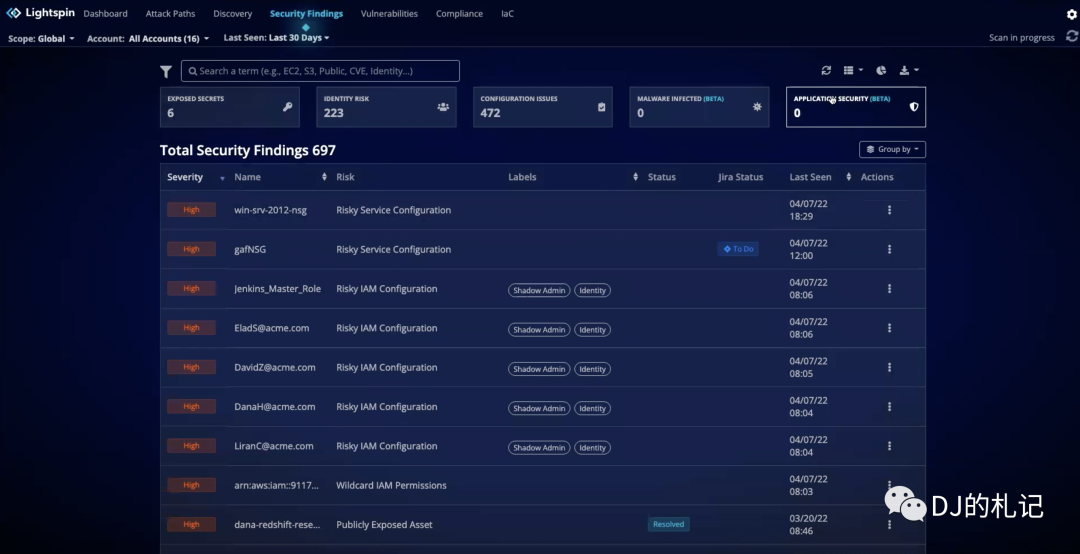

9 Lightspin

云原生安全方向创业的最大挑战是什么?创业公司数量太多,同质化严重,不折不扣的红海。有些读者会问:我读了那么多行业文章,都在吹捧云原生安全的高大上,技术壁垒不是挺高吗?隔岸观火写文章,不仅不用自己上手做产品,连技术原型也不用思考,反正只要抄写热词就能有流量。这红海现象真是成也萧何败也萧何:开放的生态环境,很多安全原始数据都可以轻易通过API获取,于是一窝蜂的起点都很高,能力都差不多,但想出类拔萃就很困难。云原生安全有很多高大上的,也有很多打酱油的,不能无脑相信。Agentless有它的优势,不过弱点也很明显:你能做的,其他人也能做,其他人不能做的,你也没办法,想获取更多日志并且加以更复杂严格的控制,还得在agent身上打主意。当很多创业厂商都在炒作agentless时,你就要小心产品的雷同。来,笔者教你云原生安全agentless三板斧:1、资产发现(服务和数据);2、配置合规检查;3、身份权限和行为。咱们这就试着套上Lightspin看看。

上图是Lightspin解决方案列表,可其产品功能组织方式与它所宣传的亮点并不一致。咱们主要观察产品界面。

首先是资产发现。只要有CSP提供API接入查询,各种服务一览无余。(同理那些做数据安全的也一样。)

然后再看资产里的风险,配置合规检查。

谁都能踩上一脚的硬编码秘密。

对发现的资产做漏扫。

第三,账户权限和行为。

最后,是Lightspin自创卖点,攻击路径图。这部分能力做得有新意,能吸引部分客户的目光。

读者不妨自行拿云原生安全agentless三板斧去套套其它厂商,不难发现结果都大同小异,顶多根据自己团队的特长再加一两把小斧头。Lightspin产品做得不错,否则也无法突破比赛初筛时那么多候选厂商的围堵。既然选择此赛道,真正能跟其它厂商区别开的卖点往往是有团队特点的小斧头,如何把小斧头发展成具有杀伤力的大斧头,长期竞争优势如何建立,是每个参与厂商都需要反复思考的。

都走同样的路自然无趣,而我们要分析的最后一个入围者就会大批量在节点上安装agent。

10 Araali Networks

eBPF进入舞台中心已经是第五年,笔者自己公司也在做一些利用eBPF的工作,并寄予厚望。eBPF必将愈加重要,这是大趋势。不过,虽然我很欣赏Araali团队的决心和魄力,但是比赛评委们很可能看不上需要装agent的厂商。

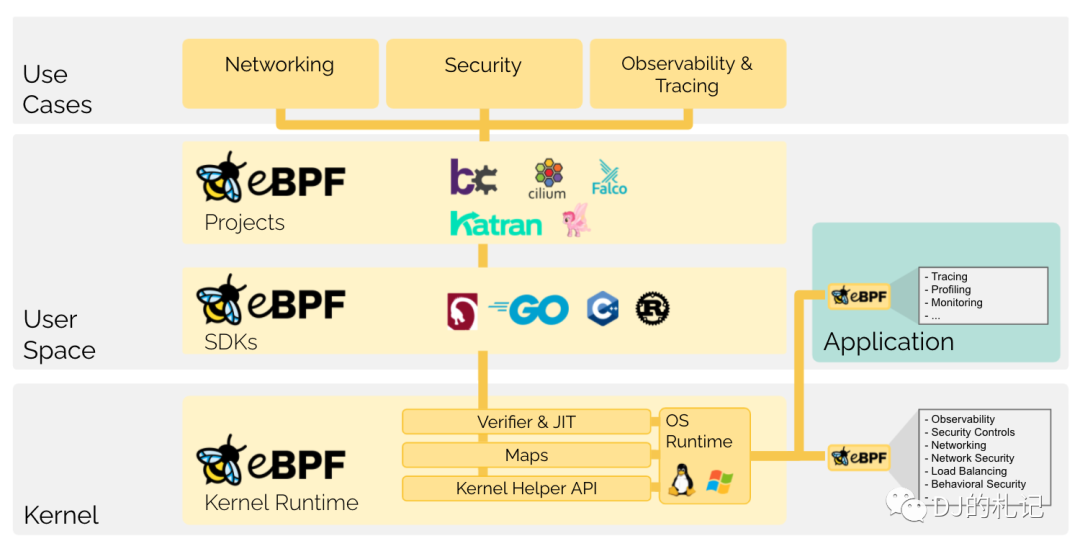

要想理解Araali的产品能力,必须先明白eBPF的基本概念。eBPF是Linux的一项革命性技术,可以在操作系统内核中运行沙箱程序。它可以在无需修改内核代码或加载内核模块的条件下安全有效地扩展内核能力。如今,eBPF被广泛用于各种场景:在云原生环境中提供高性能网络和负载平衡,以较低开销提取细粒度可观测安全数据,为开发人员跟踪应用性能并排除故障提供见解,实施应用和容器运行时的预防性安全措施,等等。可能性是无穷无尽的,eBPF解锁的创新才刚刚开始。

云原生安全赛道太宽,不足以描述厂商的核心能力。Araali是真正的云原生安全,这要感谢eBPF在今天云基础设施中的普及度。在k8s环境下部署也相对简单,如果安全团队真敢向业务容器里大规模部署agent。当然,如果装了肯定用处很大,收益非常显著。读者看厂商材料或其它介绍文章有可能会一头雾水。在笔者看来,Araali的产品能力可以简化总结为:分布式节点NGFW,带有部分RASP功能。虽然没有近两年热炒的新词,但这个组合对于微服务环境非常有价值。

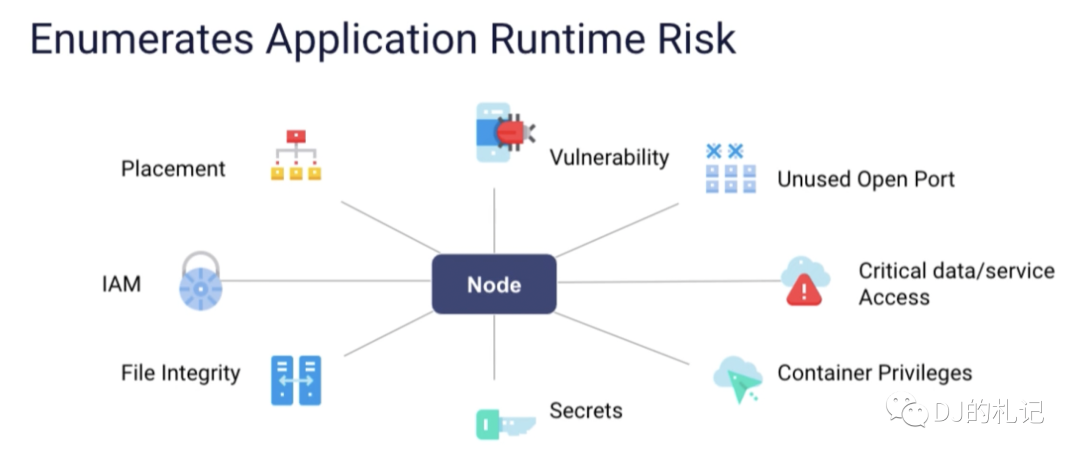

下图是Araali计划在节点上覆盖的风险类别。

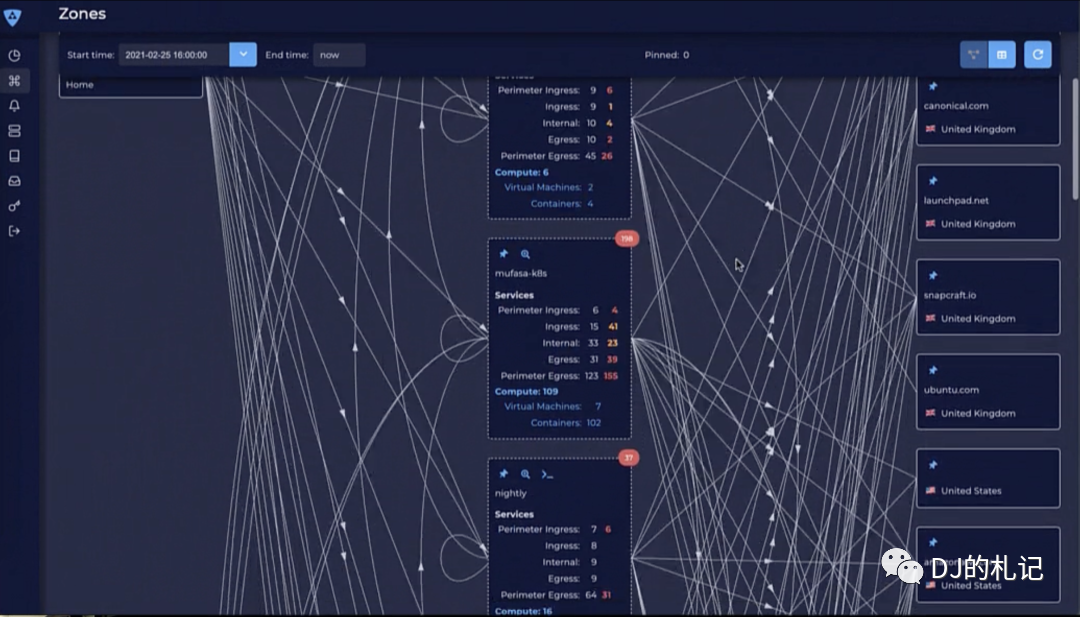

这是笔者第一次在创新沙盒中看到eBPF的产品化,估计未来也会有更多开源项目。可惜Araali产品界面做得没有那么好看,不过场景还是蛮丰富的。

微服务里的NGFW+RASP,想象空间巨大,虽然零信任和API的细粒度控制用eBPF肯定做不到,但像微隔离之类的产品可能会被替代。

过于匆忙,很多关键点并没展开,有机会再写。

声明:本文来自DJ的札记,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。