近日,奇安信CERT监测到Linux Kernel eBPF权限提升漏洞(CVE-2022-23222) 的POC 在互联网上公开。由于内核在执行用户提供的 eBPF 程序前缺乏适当的验证,攻击者可利用这个漏洞提升权限并在内核上下文中执行代码。要利用此漏洞,攻击者首先需要获得在目标系统上执行低权限代码的能力。在大多数Linux发行版本中默认禁用非特权运行 BPF 程序。经验证,此漏洞 POC 有效。

目前,此漏洞细节、POC 及 EXP 已在互联网上流传。鉴于此漏洞影响范围较大,危害较大,建议客户尽快做好自查及防护。

漏洞名称 | Linux Kernel eBPF权限提升漏洞 | ||

公开时间 | 2022-01-14 | 更新时间 | 2022-06-13 |

CVE编号 | CVE-2022-23222 | 其他编号 | QVD-2022-1175 |

威胁类型 | 权限提升 | 技术类型 | 空指针引用 |

厂商 | Linux | 产品 | Linux kernel |

风险等级 | |||

奇安信CERT风险评级 | 风险等级 | ||

高危 | 蓝色(一般事件) | ||

现时威胁状态 | |||

POC状态 | EXP状态 | 在野利用状态 | 技术细节状态 |

已公开 | 已公开 | 未知 | 已公开 |

漏洞描述 | 该漏洞的存在是由于Linux 内核的BPF 验证器没有对 *_OR_NULL指针类型进行限制,允许这些类型进行指针运算。将一个*_OR_NULL类型的NULL指针r0传递给r1,再将r1加1,然后对r0进行NULL检查,此时eBPF会认为r0和r1都为0,但实际上r0为0,r1为1,攻击者可以利用这个漏洞提升本地权限至ROOT。 | ||

影响版本 | 5.8.0 <= Linux kernel <= 5.16 | ||

不受影响版本 |

| ||

其他受影响组件 | 暂无 | ||

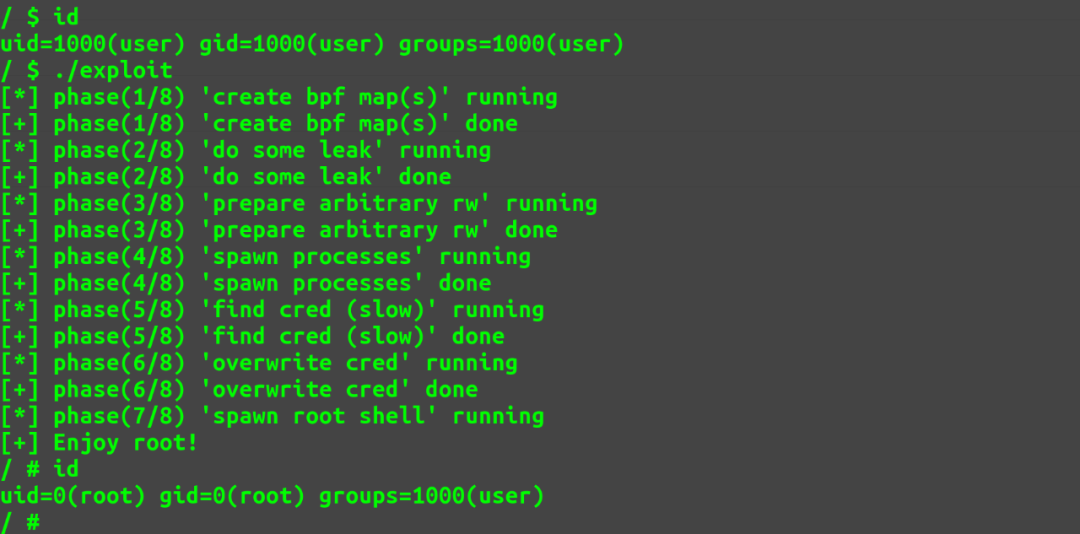

奇安信CERT已复现Linux Kernel 权限提升漏洞 (CVE-2022-23222),复现截图:

风险等级

奇安信 CERT风险评级为:高危

风险等级:蓝色(一般事件)

威胁评估

漏洞名称 | Linux Kernel eBPF权限提升漏洞 | |||

CVE编号 | CVE-2022-23222 | 其他编号 | QVD-2022-1175 | |

CVSS 3.1评级 | 高危 | CVSS 3.1分数 | 7.8 | |

CVSS向量 | 访问途径(AV) | 攻击复杂度(AC) | ||

本地 | 高 | |||

所需权限(PR) | 用户交互(UI) | |||

低 | 不需要 | |||

影响范围(S) | 机密性影响(C) | |||

改变 | 高 | |||

完整性影响(I) | 可用性影响(A) | |||

高 | 高 | |||

危害描述 | Linux 内核的BPF 验证器没有对*_OR_NULL指针类型进行限制,允许这些类型进行指针运算。本地攻击者可以利用该漏洞将用户权限提升权限至ROOT权限。 | |||

处置建议

1.升级内核至安全版本

2.缓解措施:

禁止非特权用户执行BPF程序,命令:

sudo sysctl kernel.unprivileged_bpf_disabled=23.排查方法:

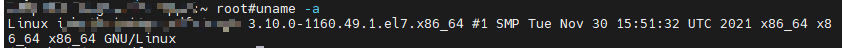

可以使用uname -a查看内核版本是否在漏洞影响版本内

参考资料

[1]http://www.openwall.com/lists/oss-security/2022/01/14/1

[2]https://tr3e.ee/posts/cve-2022-23222-linux-kernel-ebpf-lpe.txt

时间线

2022年6月13日,奇安信 CERT发布安全风险通告

声明:本文来自奇安信 CERT,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。