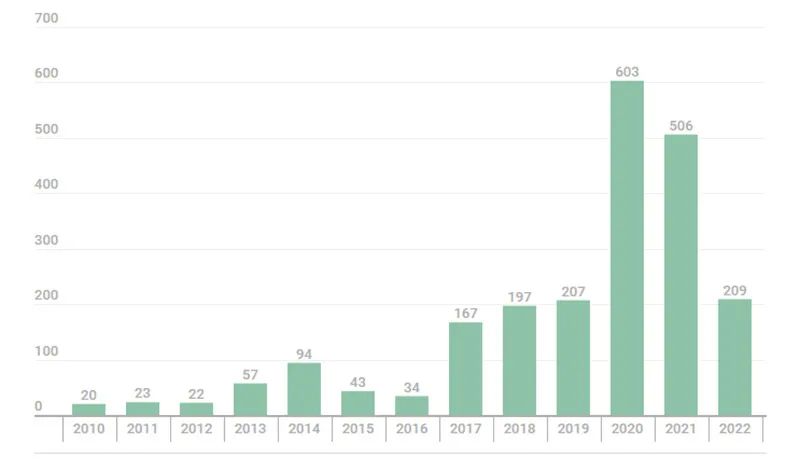

卡巴斯基发布研究报告引用相关数据指出,在过去的2020年至2021年,路由器漏洞数量正在显著增加。根据cve.mitre.org的数据显示,在这一期间增加的漏洞数量为500多个,nvd.nist.gov则提供了不同的数据,2020年至2021年漏洞数量已经超过1000个,这一数量超过了过去十年间路由器漏洞总量。

分析 nvd.nist.gov 有关路由器漏洞的数据,卡巴斯基指出其中18%是关键漏洞,53.5%具有高优先级。关键漏洞是指入侵者可通过这些漏洞入侵家庭或公司网络,虽然其具有严重危害,但卡巴斯基指出并不是所有供应商都急于修复这些关键漏洞,在这份研究报告发布之时,2021年发布的87个严重漏洞,超过四分之一(29.9%)仍未被供应商修复。

报告指出,尽管员工或多或少地掌握了保护笔记本电脑、台式电脑甚至移动设备的方法,但他们可能不知道如何使用路由器(如果有的话)。根据英国公司 Broadband Genie 的一项调查,48%的用户根本没有更改过路由器的任何设置,甚至仍然在使用默认密码。73%的人认为没有理由进入设置,20%的人甚至不知道该怎么做。

尽管如此,卡巴斯基指出路由器安全情况正在逐渐改善:如果去年夏天 Shodan.io 使用默认密码搜索智能设备的点击量超过 27,000 次,那么2022年4月的类似搜索仅返回851次。此外,大多数这些路由器的名称为 HACKED-ROUTER-HELP-SOS-DEFAULT-PASSWORD,表明它们已经被入侵。

卡巴斯基通过部署大量蜜罐系统,捕获了以路由器为目标的恶意软件,并将其按活跃度进行了排名:

1、Backdoor.Linux.Mirai.b 48.25%

2、Trojan-Downloader.Linux.NyaDrop.b 13.57%

3、Backdoor.Linux.Mirai.ba 6.54%

4、Backdoor.Linux.Gafgyt.a 5.51%

5、Backdoor.Linux.Agent.bc 4.48%

6、Trojan-Downloader.Shell.Agent.p 2.54%

7、Backdoor.Linux.Gafgyt.bj 1.85%

8、Backdoor.Linux.Mirai.a 1.81%

9、Backdoor.Linux.Mirai.cw 1.51%

10、Trojan-Downloader.Shell.Agent.bc 1.36%

卡巴斯基指出,路由器攻击中Mirai僵尸网络更为活跃,而他们的目标是将路由器招募到僵尸网络中以进行大规模的DDoS攻击。但他们补充说,我们不应该忘记路由器的主要功能:充当从本地网络到互联网的网关。网络犯罪分子可以侵入路由器以进入用户或公司的网络。

卡巴斯基表示,这对于攻击者来说是令人垂涎的,广泛的远程办公的开启,将允许入侵者通过利用员工家庭网络中的安全漏洞来渗透公司的基础设施。对于家庭路由器安全建议,卡巴斯基建议采取如下措施:

●将默认密码更改为强密码(长且复杂)。写下家用路由器的密码并不丢人。

●使用适当的加密,如WPA2。

●禁用远程访问。只需在界面中找到此设置并取消,如果确实需要远程访问,请在不使用时将其禁用。

●确保更新固件。在购买路由器之前,请确保供应商定期发布固件更新并及时将其安装在设备上。

●为提高安全性,请使用静态IP地址并关闭DHCP,并使用MAC过滤保护Wi-Fi。按以上设置可能会花费些时间,因为你要手动去设置,但执行以上操作之后入侵者要进入本地网络要困难得多。

声明:本文来自安全419,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。