Shadowserver Foundation的研究人员发现,超过38万台开放Kubernetes API服务器暴露在互联网上,占全球可观测在线Kubernetes API实例的84%。

研究是通过HTTP GET请求在IPv4基础设施上进行的。研究人员没有进行任何侵入性检查来精确衡量这些服务器所呈现的暴露程度,但研究结果表明,Kubernetes API服务器领域可能存在普遍性问题。

“虽然并不意味着这些实例完全开放或容易受到攻击,但这种访问级别很可能并非有意设置,这些实例是不必要暴露的攻击面。”Shadowserver在报告中称,“甚至还暴露了版本和构建信息。”

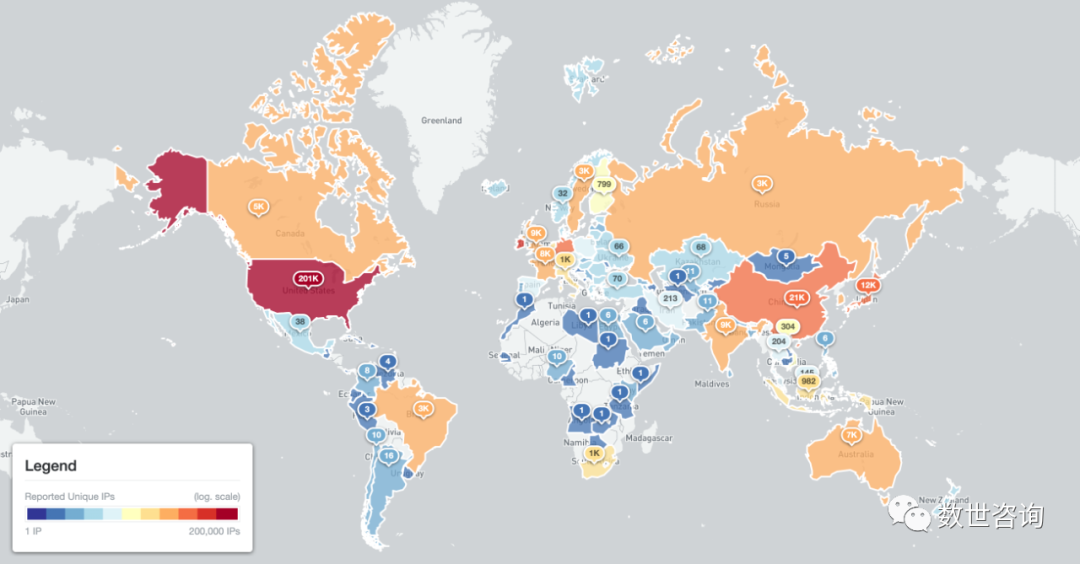

最密集的暴露API服务器集群位于美国,大约存在20.1万个开放API实例,占全部所发现开放服务器的53%。

围绕API安全问题的研究越来越多,这份报告提供了又一证据,表明很多组织都没有准备好防范、响应潜在API攻击,甚至都不了解此类攻击。

API安全事件所致数据泄露

根据Salt Security最近发布的《2022年API安全状态》报告,大约34%的组织完全没有API安全策略,另有27%的组织表示只制定了基本策略,仅包括最低限度的API 安全状态扫描和人工审查,毫无控制或管理措施。Noname Security委托451 Research开展的另一项研究发现,41%的组织在过去12个月内经历过API安全事件。其中,63%涉及数据泄露或遗失。

现代应用程序和云基础设施中,潜在API攻击面的范围十分巨大。根据451 Research的研究,大型企业平均有超过2.5万个API连接其基础设施,或在其基础设施中运行。而且这个数字注定还会继续增长。Gartner最近发布的2022年预测文档中,分析师表示,“由于API的爆炸性增长超过了API管理工具的管控能力”,三年后能够得到合理管控的企业API数量将不足50%。

Shadowserver发现的Kubernetes服务器暴露情况,反映出当今云安全领域中存在一个特别严重的问题。API往往是云基础设施管理中最弱的一环,因为它们往往位于控制平面核心位置,而控制平面负责处理云基础设施和应用程序的配置。

“所有云数据泄露都遵循相同的模式:控制平面损坏。控制平面是配置和运营云的API界面。API是云计算的主要驱动力,可将其视为‘软件中间人’,可供不同应用程序相互交互。”Snyk首席架构师兼Fugue(最近被Snyk收购)创始人Josh Stella解释道,“API控制平面是用于配置和操作云的API集合。但很遗憾,安全行业仍然落后于黑客,许多供应商解决方案并不能保护他们的客户免受针对云控制平面的攻击。”

在预测报告中,Gartner分析师认为,新兴的云和应用程序架构是现代应用程序开发持续交付模式的核心,而不断涌现的新建API是这一新兴架构不可或缺的一部分。

“这种情况类似早期的基础设施即服务(IaaS)部署,因为不受监管的API使用一路飙升。随着架构和运营技术的不断成熟,安全控制试图在新问题上应用旧范式。”Gartner表示,“这些控制措施可以作为临时解决方案,但安全控制和实践需要很长时间才能赶上新的架构范式。”

Shadowserver报告《38万台开放Kubernetes API服务器》:

https://www.shadowserver.org/news/over-380-000-open-kubernetes-api-servers/

声明:本文来自数世咨询,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。