据北美数字媒体平台Vice当地时间7月7日报道,Motherboard正在发布Anom加密消息应用程序的部分代码,该应用程序由FBI秘密管理,以监控全球范围内的有组织犯罪。2021年,联邦调查局及其国际合作伙伴宣布了特洛伊木马盾行动(Trojan Shield),在澳大利亚被称为Ironside。其中FBI秘密运营了一家名为Anom的加密电话公司多年,并用它来收集来自 Anom用户的数千万条消息。Anom被推销给犯罪分子,最终在全球300多个犯罪集团手中使用。ANOM应用程序被宣传为提供端到端加密消息,可与Signal、WhatsApp和iMessage 等服务提供的安全保护相媲美,但实际上这些消息可能会被执法部门截获,而执法部门正是为那个目的。从执法的角度来看,这项努力取得了惊人的成功——售出了超过12,000台ANOM设备和服务。这一具有里程碑意义的行动协助FBI抓捕1,000多名嫌疑犯,其中包括涉嫌顶级毒贩,并没收了大量武器、现金、毒品和豪华汽车。

据2021年6月份的官方报道,2018年,当FBI关闭加拿大加密设备公司Phantom Secure时,许多一直使用Phantom Secure设备的犯罪分子被迫“寻求其他秘密通信方式,以避免执法部门侦查。联邦调查局——连同澳大利亚联邦警察的大量贡献——用ANOM填补了这一空白。”然后,在2020年7月,欧洲警方关闭了EncroChat 平台,对ANOM设备的需求进一步增长。最后,在2021年3月,美国官员没收了Sky Global的加密设备平台Sky EC 的基础设施,“随着犯罪用户寻求新品牌的强化加密设备来策划他们的贩毒和洗钱交易,对ANOM设备的需求呈指数增长。

Motherboard已经获得了Anom应用程序的底层代码,现在正在发布其中的部分内容,因为公众有兴趣了解执法机构如何解决所谓的“变暗”问题,犯罪分子使用加密来防止他们的通信被执法当局监控。通过该代码,更深入地了解了其开发的匆忙性质、Anom的开发人员为自己的目的复制的免费在线工具,以及相关代码部分如何复制消息,配合有史以来最大的执法行动,等等。

你Anom还有什么了解吗?你是用户吗?你在公司工作过吗?你参与调查了吗?你是在为一个被指控的Anom用户辩护吗?我们很乐意听取您的意见。使用非工作电话或计算机,您可以通过 Signal(+44 20 8133 5190)、Wickr(通过 josephcox)安全地联系 Joseph Cox,或发送电子邮件至joseph.cox@vice.com 。

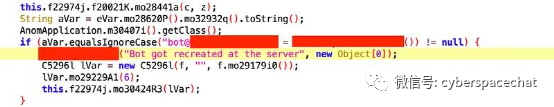

Anom应用程序的关键部分是一个名为“bot”的部分。

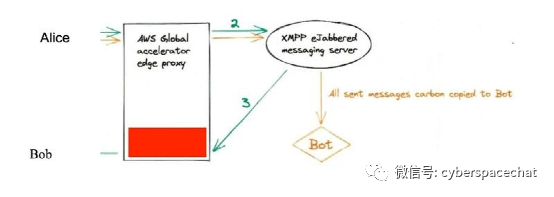

ANOM代码的一部分。图片:来源于Motherboard。

该应用程序使用XMPP进行通信,这是一种用于发送即时消息的历史悠久的协议。最重要的是,Anom将消息包装在一层加密中。XMPP的工作原理是让每个联系人使用一个在某种程度上看起来像电子邮件地址的句柄。对于Anom,其中包括Anom用户可以联系的客户支持渠道的XMPP帐户。其中另一个是机器人。

与支持渠道不同,根据获得的活动Anom设备的照片和代码,隐藏在Anom用户的联系人列表中并在后台运行。实际上,该应用程序滚动浏览用户的联系人列表,当它遇到机器人帐户时,该应用程序将其过滤掉并将其从视图中删除。

Motherboard获得的执法文件证实了这一发现,该文件称该机器人是一个隐藏或“幽灵”联系人,它复制了Anom用户的消息。

当局此前曾提出使用幽灵联系人渗透加密通信的想法。在2018年11月发表在Lawfare上的一篇文章中,英国情报机构GCHQ的两名高级官员Ian Levy和 Crispin Robinson写道:“对于服务提供商来说,悄悄地将执法参与者添加到群聊或通话中相对容易,”和“你最终得到的一切仍然是端到端加密的,但在这个特定的通信中还有一个额外的‘结束’。”

MOTHERBOARD获得的执法文件中包含该机器人如何运作的图表。图片:来源于Motherboard。

该代码还显示,在处理发送消息的部分中,应用程序将位置信息附加到发送给机器人的任何消息中。最重要的是,应用程序中的AndroidManifest.xml文件显示了应用程序访问的权限,其中包括“ACCESS_FINE_LOCATION”的权限。这证实Motherboard之前在Anom相关调查中审查了数千页警方档案后报告的内容。这些文件中的许多被截获的Anom消息,包括了发送消息时设备的精确GPS位置。

根据警方档案,在某些情况下,警察报告称Anom系统未能正确记录这些GPS 位置,但当局认为这些坐标通常是可靠的,因为在某些情况下,这些坐标与照片等其他信息相匹配。

许多处理通信的代码显然是从开源消息传递应用程序中复制的。

代码本身很混乱,注释掉了大块,并且应用程序反复将调试消息记录到手机本身。

ANOM代码的一部分。图片:来源于Motherboard。

Cooper Quintin是激进组织电子前沿基金会 (EFF) 的高级技术专家,他认为开发人员使用在网上找到的其他代码模块并不罕见。但他确实发现FBI使用普通开发人员进行这项执法行动是“疯狂的”。

“这就像雷神公司在街上聘请烟花公司制造导弹,但没有告诉他们他们正在制造导弹,”他在电话中说。他补充说:“我通常会假设FBI会希望更严格地控制他们的工作,”例如与拥有安全许可的内部计算机工程师合作,而不是让那些在不知不觉中打击犯罪组织的人。(使用第三方开发人员的一个原因是Anom已经作为一家公司存在,在FBI秘密参与Anom的管理之前,该公司的创建者雇用了开发该应用程序的早期版本的程序员)。

最近,欧洲和澳大利亚的法院已经看到了Anom行动的下一步:起诉这些被指控的罪犯,Anom信息构成了对他们不利的大部分证据。澳大利亚的辩护律师已开始提出法律要求,以获取Anom应用程序本身的代码,他们认为访问代码对于确定控方在法庭上提供的信息是否准确非常重要。澳大利亚联邦警察 (AFP) 拒绝公布该代码。

“任何因涉嫌在所谓的‘Anom平台’上发布的消息而被指控犯有罪行的人,都了解该设备的工作原理、任何人如何访问这些消息,需要搞清楚最初访问和随后向澳大利亚当局传播这些信息是否合法,”澳大利亚律师詹妮弗·斯特凡纳克 (Jennifer Stefanac) 为在Anom行动的澳大利亚当局一方的Ironside 行动中被捕的一些人辩护,他在一封电子邮件中表示。

另一位处理Anom相关案件的律师表示,他们认为Anom代码与被告的案件没有太大关系。三分之一的人说他们看到了为什么被告可能会寻求查看代码,但他们认为它不应该公开。

当被要求发表评论时,圣地亚哥联邦调查局在一份声明中告诉Motherboard:“我们很高兴有机会就可能发布的Anom源代码部分提供反馈。我们非常担心发布整个源代码会导致一些不符合公共利益的情况,例如暴露来源和方法,以及为他人提供帮助,包括犯罪工具,复制应用程序而没有创建此类应用程序所需的大量时间和资源投入。我们相信生成代码片段可以产生类似的结果。”

Motherboard没有发布Anom的完整代码。Motherboard认为该代码包含有关谁在应用程序上工作的识别信息。大多数开发Anom应用程序的人都不知道它是秘密的FB监视有组织犯罪的工具,暴露他们的身份可能会使他们面临严重风险。Motherboard不会公开发布该应用程序或进一步扩散它。

此前,Motherboard在执法行动宣布后,从二级市场获得了其中一款Anom手机。在这种情况下,手机有一个锁定的引导加载程序,这意味着从设备中提取文件更加困难。对于代码的新分析,来源提供了Anom APK的副本作为独立文件,然后Motherboard对其进行反编译。Motherboard在这篇文章中授予多个来源匿名,以保护他们免受报复。

反编译应用程序是逆向工程师用来访问用于构建应用程序的代码的日常过程。它可用于修复软件问题、发现漏洞,或者通常用于研究应用程序是如何组合在一起的。两位逆向工程专家证实并详细阐述了Motherboard对应用程序的分析。

Trojan Shield行动取得了广泛的成功。除了逮捕大批嫌犯之外,当局还能够使用这些信息进行干预并阻止多起计划中的谋杀。今年6月,为了纪念该行动宣布一周年,法新社透露,它已将部分重点转移到调查数千名涉嫌与澳大利亚的意大利有组织犯罪有关的人,并正在与国际合作伙伴合作。

参考来源

1、https://www.vice.com/en/article/v7veg8/anom-app-source-code-operation-trojan-shield-an0m

2、https://slate.com/technology/2021/12/fbi-fake-encrypted-messaging-platform-anom-sky-global.html

3、https://slate.com/technology/2021/12/fbi-fake-encrypted-messaging-platform-anom-sky-global.html

声明:本文来自网空闲话,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。