作者:汪列军@360企业安全集团安全专家,安全内参经授权首发。

Blackhat 2018结束了,以下是一些记录。

创新高的参会人数

Jeff Moss的开场白,说了一下Blackhat参会人数新高,达到1.7万人,列了下小众来源的国家名字,还特别开了一下希腊的玩笑。

Keynote

Jeff说有些大厂商对网络的基础安全有巨大的影响力,引出本次Keynote的主⻆:Google Project Zero,做演讲的是P0的头(去年的是Facebook的CSO,出事以后辞职了?)。

大家知道P0的漏洞披露政策相当强硬,只有90天的修补时限,过期马上完全披露细节。P0现在给出的统计是98%的漏洞在90天内补完,如果是真的,考虑到P0的对象基本都是点子硬的大厂商,这个成绩确实算不错,可是反观国内目前似乎是盖⼦越捂越紧的趋势。另外,Google对为什么在浏览器里把HTTP的站标记为不安全费不少口舌解释,推进的艰难和对应的工作,还是相当有野心的。听过历年的keynote,无论谁讲,协调community的努力几乎是所有的人都会提及的,国内也看到民间类似的趋势。

Briefing

Blackhat同时进行9个议题,总议题数超过100个,不可能全部都听,只能选感兴趣和工作相关的,总体感觉今年的议题质量比去年的高,水的议题较少。议题内容方面我比较关注恶意代码对抗方向的,由于机器学习目前还算个热点,选入Blackhat的这个方向的自然占了相当一部分。如下是几个我听过的里面比较有印象的议题:

Meassuring the speed the Red Queen‘s Race: Adaption and Evasion of Malware

这个议题提出分类器不应该只做判定,还可以用来衡量恶意代码的演变,对现有分类器分类失效的样本与已知家族做进一步的相似度分析。

Protecting the Protector : Hardening Machine Learning Defenses Against Adversarial Attacks

这个议题来自微软的ATP团队(高级威胁保护),引入了一层综合多个分类器分类结果的机制,据说会有更准确的输出,基本是个模型融合的概念,目前这种做法也已经比较普遍了。

TRITON: How it Disrupted Safety Systems and Changed the Threat Landscape of Industrial Control Systems Forever

这个议题是Blackhat和Defcon同时入选的,听此议题的人很多,当时会场里挤满了人,说明针对工业控制系统破坏性的攻击受到大家的极大关注。主要介绍了工业安全保障系统的分层结构,以及如何从攻击者视角如何收集信息、获取软硬件、构建恶意代码,对攻击可能导致的后果有录像演示。

Stealth Mango and the Prevalence of Mobile Surveillanceware

Lookout公司(为很多涉及政经的定向攻击事件提供分析支持)对一个据说巴基斯坦来源的APT组织的跟踪分析揭露,包括所使用的移动平台上的工具、战术、窃取的数据及相关的背后人员,比较详细和完整。

Windows Offender: Reverse Engineering Windows Defender's Antivirus Emulator

此议题也被Blackhat和Defcon同时接收,介绍了微软自带的恶意代码对抗工具Windows Defender的一些实现细节,对其模拟器部分的分析调试技巧以及发现的一些问题。

IoT Malware: Comprehensive Survey Analysis Framework and Case Studies

来自Talos的安全研究人员,总结了IoT相关的恶意代码家族的历史、所使用的漏洞、漏洞威胁级别、平均和中位数漏洞、从发现到被IoT恶意代码的时间等等关于IoT恶意代码方方面面统计信息以及由此发现的安全社区对信息整理不充分导致的信息缺失和错误问题,由于数据展示和说话口音的问题,感觉这个演讲不是太过瘾。

厂商展区的安全厂商

Blackhat的厂商展区不大,从参展厂商的数量和类型与RSA自然无法同日而语,相比去年数量上也没有明显增加。我重点关注的Anomali、Threatconnect、Darktrace等厂商的展台都相比去年扩大了不少。

Anomali的展台前进到了第一排的位置,与各大一线厂商(比如Palo Alto)并列,产品方面的变化是在威胁情报平台的基础上推出了支持直接与其他控制设备交互产生响应动作的产品Anomali Enterprise。

Threatconnect的威胁情报产品主要卖点Playbook实现上更完整,内置默认场景脚本增加了很多,其中部分是执行响应功能的,从整体来看,威胁情报情报平台在事件响应能力上都在加强。

Darktrace的展台比去年大了很多,但只是增加了讲解位置,演示内容与去年的一样。

Darktrace的展台面积比去年大了至少一倍。

tenable融资以后展台也跟着大了,而且位居进门第一排。

Crowdstrike还在使劲输出他们APT组织卡通肖像文化衫,搞市场宣传炒作在反APT厂商中我最服他们。

Cylance的市场人员很有热情,介绍产品优势与其他厂商比较简单粗暴但很有效,就是把一个经过简单修改过的WannaCry放到非Cylance和Cylance的环境中尝试执行,有Cylance的环境会被阻断。

感觉Palo Alto展台不够大,与它的市场地位不太相称。

LogRhythm在Blackhat展会上投入感觉比较大。

RSA的展台面积很大,在推他们的SOC产品,但亮点似乎不多。

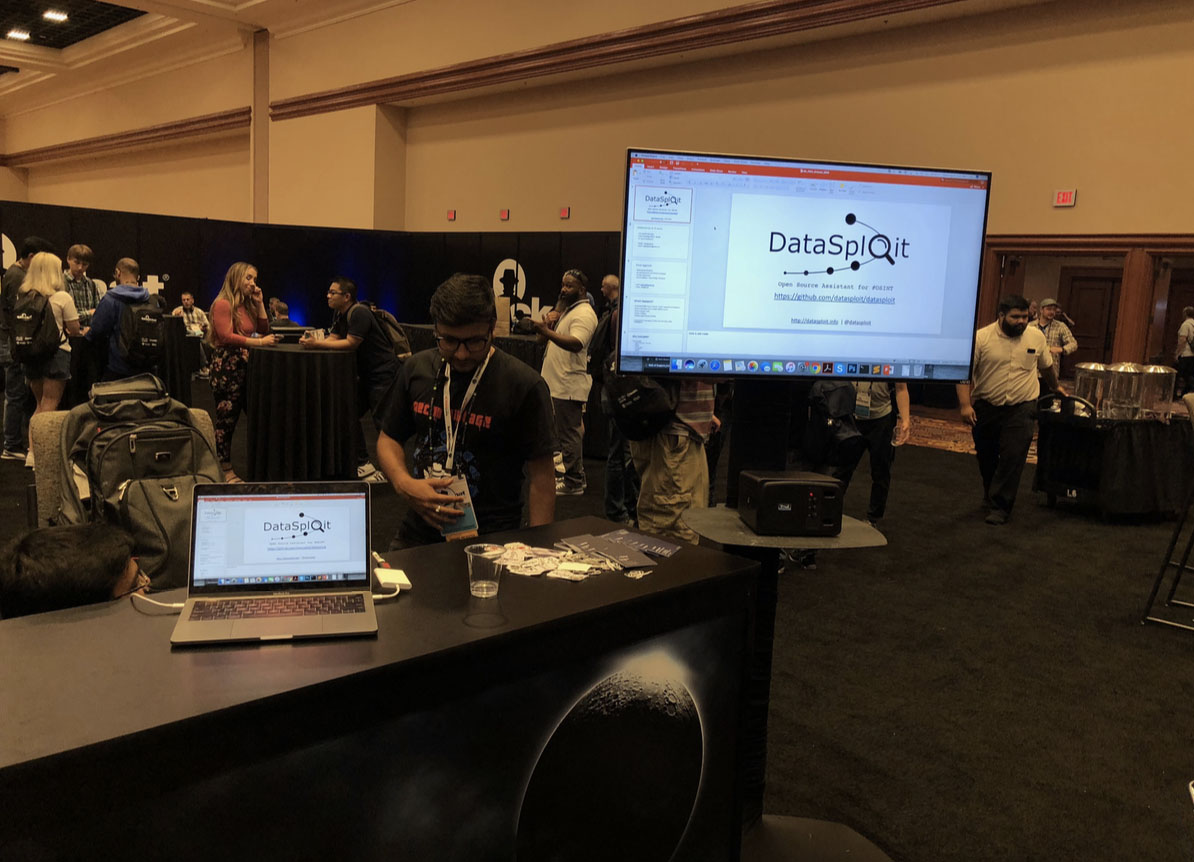

Arsenal

一些信息收集、处理的小工具很有意思也很实用,宣讲人也很有热情。今年还有我以前的同事,现在蚂蚁⾦服,分享的⼀个虚拟机执行监控的系统。

声明:本文来自安全内参,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。