2022年7月21日,由中国信息通信研究院、中国通信标准化协会联合主办的“2022年可信云大会”在京隆重召开。零信任与云安全分论坛于7月22日召开,中国信通院云大所开源与软件安全部的工程师韩非深入解读了《云工作负载保护平台能力要求》标准。

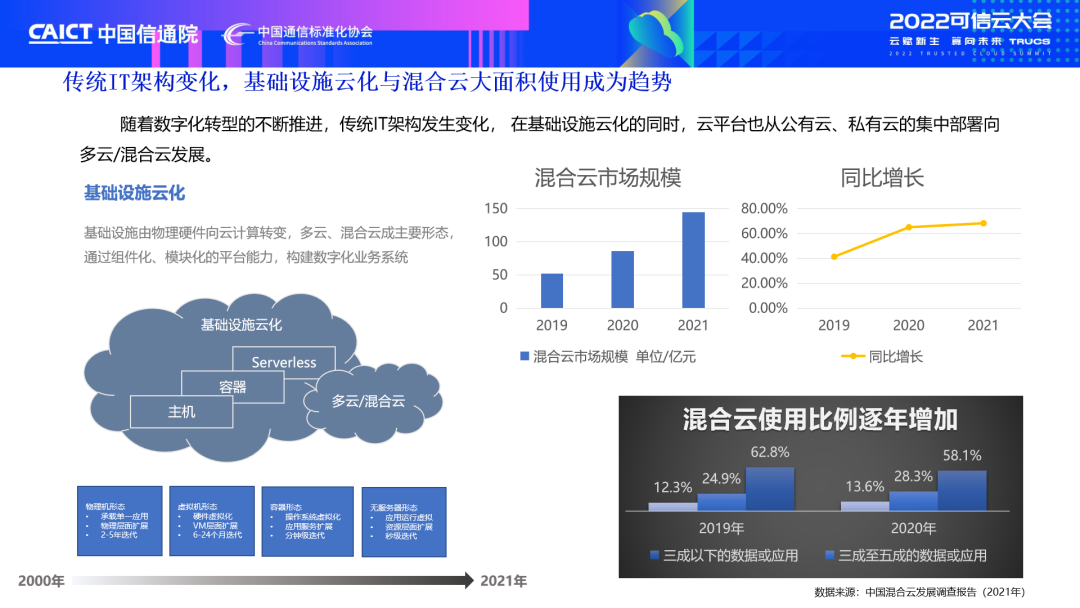

传统IT架构变化,基础设施云化与混合云大面积使用成为趋势。基础设施云化,云基础设施从传统迭代缓慢的虚拟机容器发展到现在秒级迭代的无服务器架构。云平台从公有云、私有云的集中部署,向着多云和混合云发展。

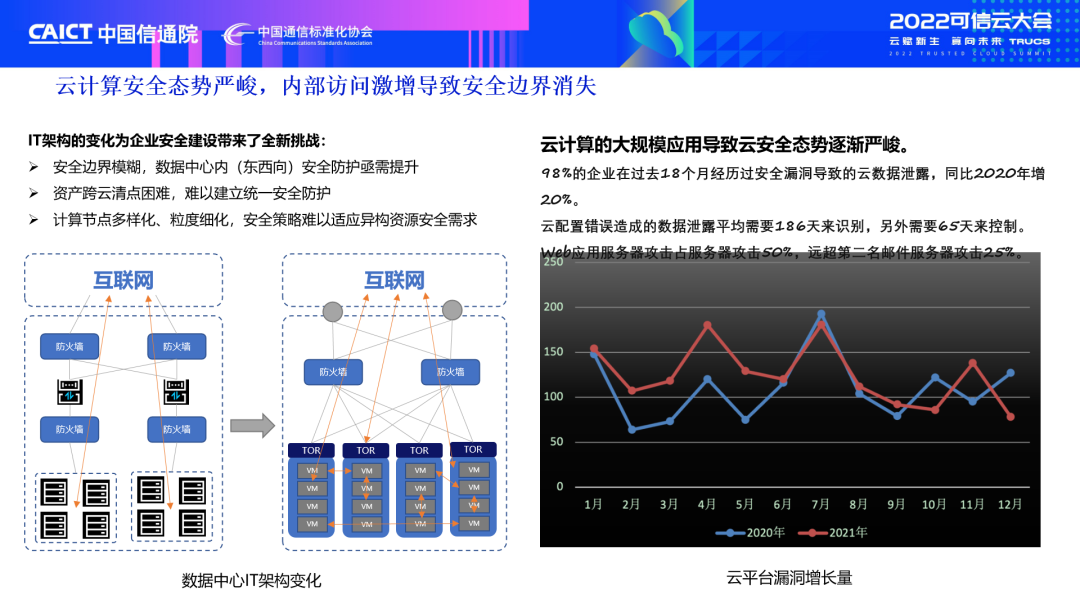

云计算安全态势严峻,内部访问激增导致安全边界消失。随着东西向流量的迅速发展,安全边界变得模糊。资产跨云清点困难,难以建立统一的安全防护。计算节点多样化、粒度细化,安全策略难以适应异构的资源安全需求。从外部角度来看,云计算的大规模应用导致云安全态势逐渐严峻,云安全漏洞随着云计算的发展而增多。云计算成为网络攻击的首要目标,云上储存的数据与其蕴含的价值,让无数的攻击发起者趋之若鹜,攻击也逐渐从个人行为转化为有组织、有计划、体系化、持久化的大规模攻击行为。

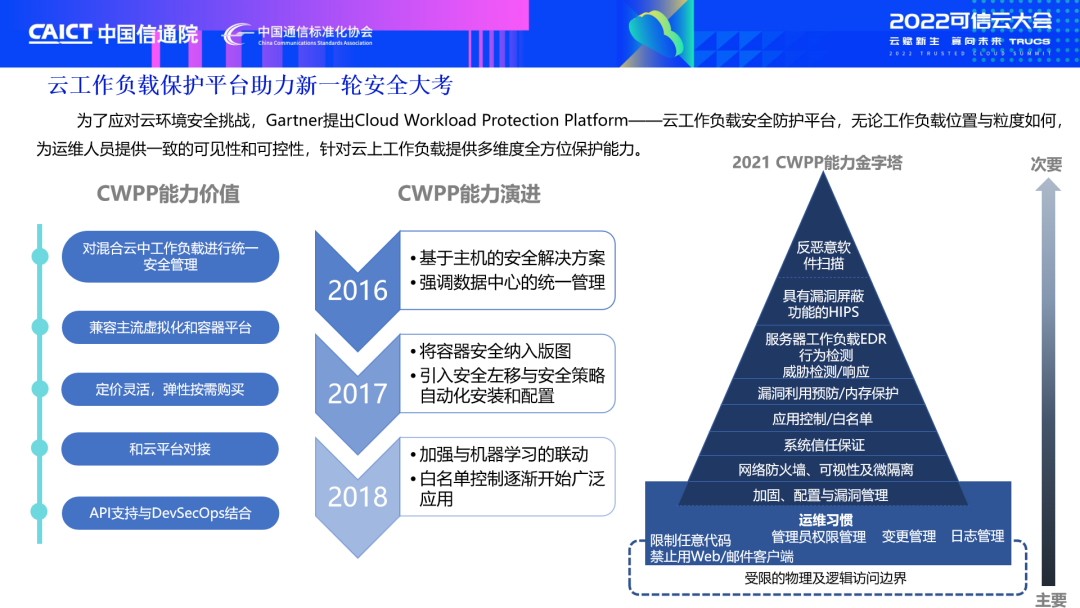

韩非介绍了云工作负载保护平台。为了应对新一届的安全大考,Gartner在2016年首次定义了云工作负载保护平台能力金字塔。云工作负载保护平台缩写为CWPP,指无论负载的位置与力度如何,均可以为运维人员提供统一的可见性与可控性,针对云上的工作负载提供多维度全方面的保护。

中国信通院牵头制定《云工作负载保护平台能力要求》行业标准,旨在规范CWPP能力要求,为企业和组织建设及使用CWPP提供指导,为用户选择适合的平台与服务提供参考。标准的制定过程中得到了业内的广泛支持,在进行了多次讨论,共有来自25家企业的四十余名专家参与讨论并发表了意见。

韩非分享了云工作负载保护平台能力框架。云工作负载保护平台指在云场景下为计算资源与其的上应用程序、服务、功能等进程提供一致的可见性与控制的保护平台。云工作负载保护平台能力要求分为三大类:核心安全能力、安全管理能力与平台基础能力。核心安全能力中包含三个能力域:主机安全能力、容器安全能力和微隔离安全能力。

韩非又介绍了核心安全能力中的安全基线扫描。安全基线扫描中要求应支持对所有在云环境下涉及到的对象进行扫描,如操作系统、中间件、数据库、镜像仓库与其内部的镜像、容器运行环境等。基线类型应覆盖输入账号配置,口令配置,登录配置等。应具备内置模板,帮助客户满足法律法规或者是行业相关监管需求。同时应该允许客户进行自定义模板配置,以满足客户特殊场景安全需求。在任务处理部分,应注明未满足的具体项目,可能引起内核资源的变化。整改任务与整改方案下发至相关的负责人,由负责人根据实际情况进行修复。

接下来,韩非介绍了核心安全能力中的漏洞管理。对漏洞进行分类分级,先为安全人员进行一次筛选。由于威胁等级相同的漏洞在不同的环境与安全建设的情况下影响不同,所以建议提供优先分类分级的拼装库,允许使用者基于当前的安全建设与实际生产环境自由对漏洞进行分级。在信息汇总方面应包含漏洞基本信息,如影响范围、攻击方式、补丁信息、修复方式等。信息的来源应支持多元漏洞库,如CVE、CNVD等。漏洞修复环节应支持漏洞全流程的跟踪处理,在发现漏洞后自动派送工单,给出修复建议,在修复后验证漏洞的修复情况,以实现全流程闭环处理。

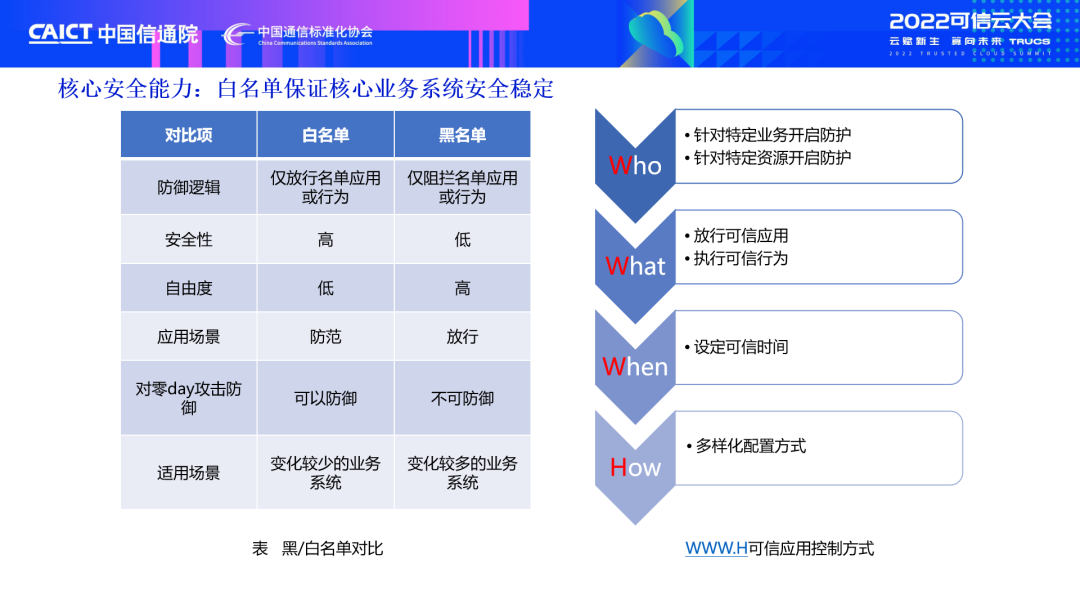

韩非介绍了核心安全能力中的可信应用控制。通过设置应用程序白名单,加强云工作负载安全防护。在防御逻辑方面,白名单放行仅放行名单应用或行为,而黑名单仅阻拦白名单内的应用与行为。韩非表示,白名单安全性高、自由度低,因此在相对变化较少的业务系统中,应用白名单控制的方式可以有效提高安全性,同时避免了因系统频繁变化而导致的策略频繁变化。

韩非介绍了核心安全能力中的系统完整性监控与控制。系统完整性监控与控制可以保护文件系统文件与目录,防止被没有权限的特定进程或者是用户进行修改。CWPP的系统完整性监控应当支持对Windows系统,Linux系统,Unix系统与国产系统进行监控,并允许用户自定义规则设置合法用户明确授权行为。当系统文件被篡改时进行告警与阻断,应具备对安全策略进行完善能力。

韩非介绍了核心安全能力中的入侵检测。由于虚拟机容器所处的环境与技术架构均不相同,所以应当支持在防护传统入侵的情况下,部署针对容器演化出的新型攻击手段的安全能力,如容器逃逸行为检测与窜改行为检测。在响应阶段,首先应做到对入侵事件的记录与告警,并根据实际情况考虑是否设置自动阻断或其他响应方式。

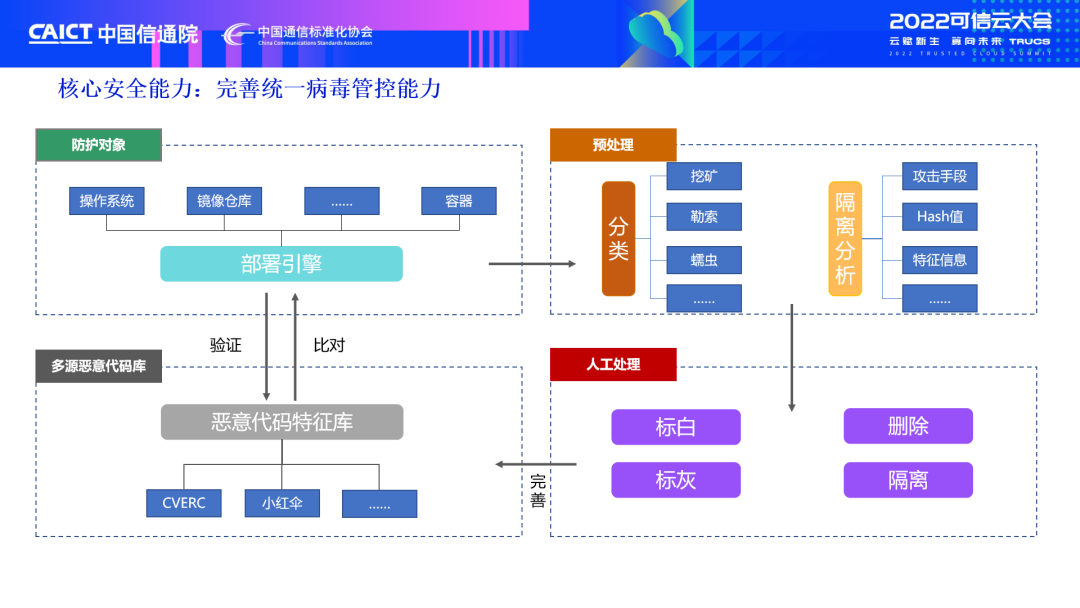

韩非介绍了核心安全能力中的恶意代码防范。首先通过部署引擎对纳管资源进行扫描。在扫描到恶意代码后,将恶意代码与恶意代码特征库行比对,由于现在恶意代码的进化速度十分迅速,因此建议支持多元恶意代码库,以确保其告警的真实性。之后将确认为恶意代码的文件进行分类与隔离处理,明确静态属性之后,为后续的人工研判提供依据。在人工处理环节,安全运维人员根据实际的情况对检测到的恶意代码进行二次人工处理,以满足实际生产的需求。

韩非介绍了核心安全能力中的行为监控。行为监控是指平台应支持识别危险行为并进行响应。从监控层面来看分为网络行为、进程行为、用户行为与文件行为。平台应识别哪些是正常行为,哪些是异常行为,将真正的威胁从这些异常中甄别出来,让安全运维人员进行针对性响应。告警应当包含的信息包括具体的操作时间、IP、用户等。韩非表示,即时阻断能力也应根据情况而定,否则会对业务的连续性造成严重影响。

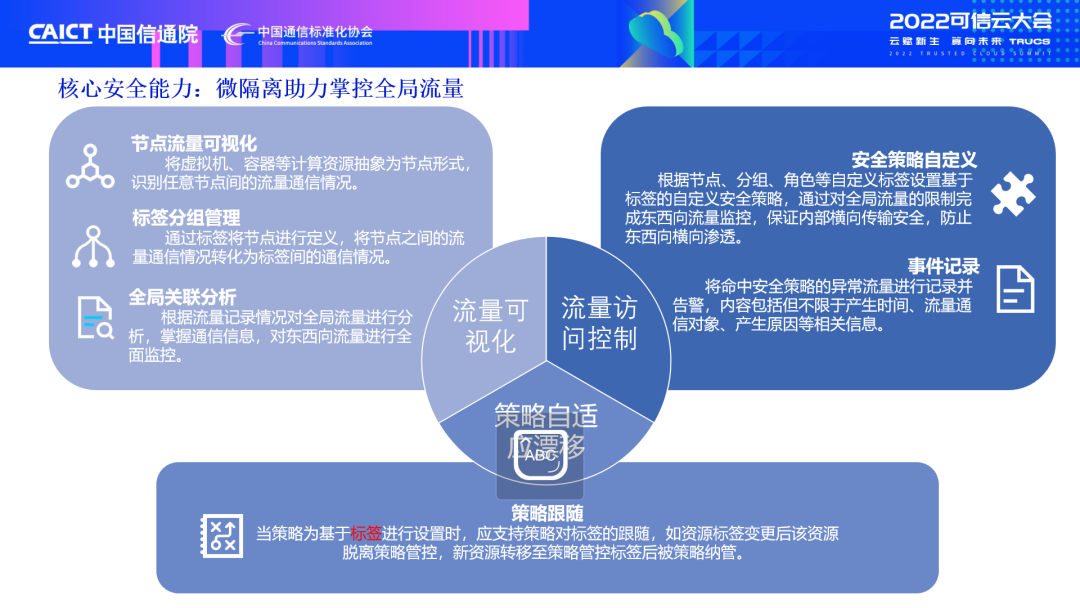

韩非介绍了核心安全能力中的微隔离。微隔离作为资源东西向流量控制,应该分为三个部分:流量可视化、流量访问控制与策略自适应漂移。流量可视化应当支持将虚拟机、容器等计算资源抽象为节点形式,从俯视的视角识别任意节点间的通信情况,不区分具体的节点型。同时应支持将节点以打标签的形式进行自定义,将节点间的通信情况转化为标签间的通信情况,并基于流量通信情况进行全局分析。流量访问控制部分则是基于流量可视化的前提,以节点、分组、角色等维度设置流量安全策略,通过对全体流量进行限制,以完成东西向的流量监控,保证传输安全,防止横向渗透。策略自适应漂移则是要求策略的防护对象是标签而非资源本身,举个例子,当安全策略的设置基础是以角色标签为主时,当前资源的角色变更之后,因自动脱离该策略的纳管,新资源转移至该角色之后应立即被此安全资源纳管。

韩非介绍了安全管理能力中的资源管理、策略管理、任务管理和告警管理。

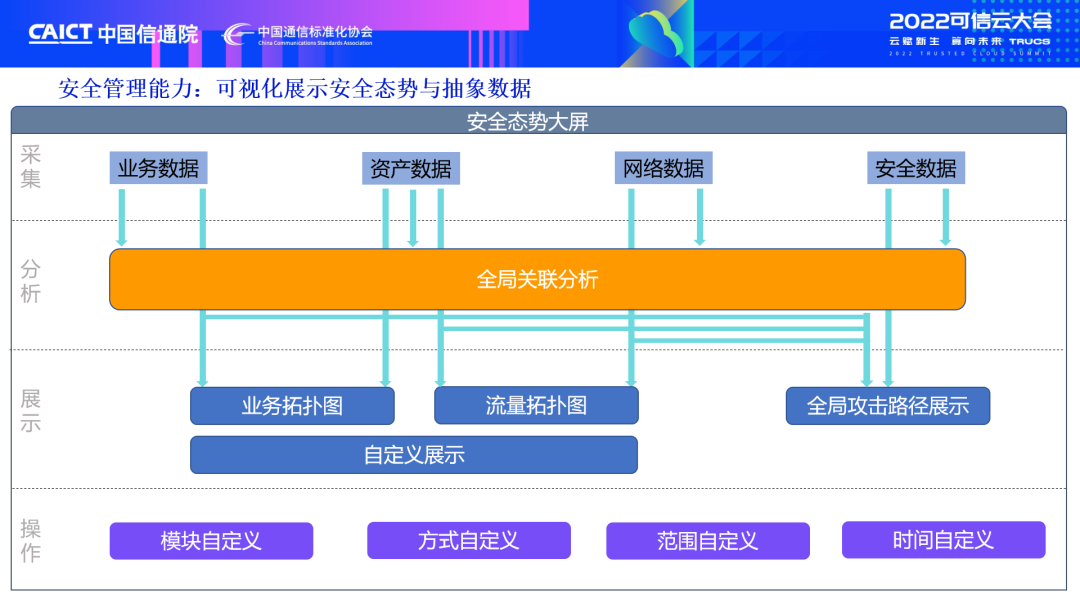

韩非分享了安全管理能力中的可视化呈现。将平台收集到的诸如业务,资产,网络安全等数据以可视化的形式展现出来,帮助安全人员进行分析。同时应支持大屏的自定义,以满足不同角色,不同权限的运营人员第一时间获取到自己需要的信息。

韩非介绍了平台基础能力。统一架构与部署方式保证平台的通用性。

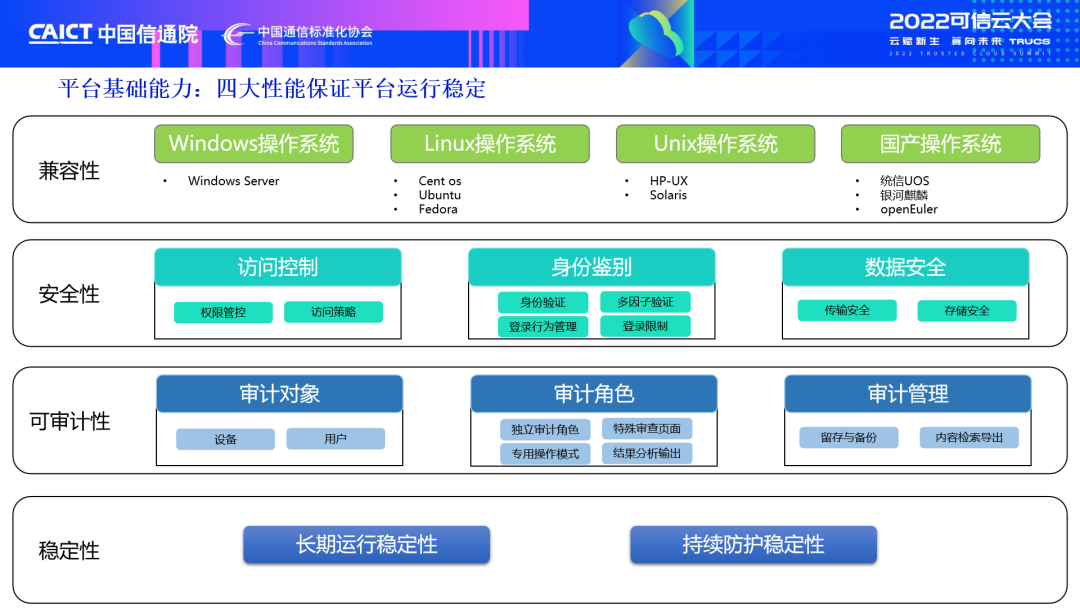

韩非又介绍了平台的兼容性、安全性、可审计性与稳定性。在兼容性方面,除了常见的Windows与Linux系统之外,还应该支持Unix系统与国产系统。安全性分为访问控制、身份鉴别与数据安全三个方面。平台应做到全部的行为可审可计,具备独立的审计角色,将日志留档保存。韩非表示,平台作为安全防护的核心,应保证可以长期稳定运行,并且保证在自身更新时不对业务与防护效果产生影响。

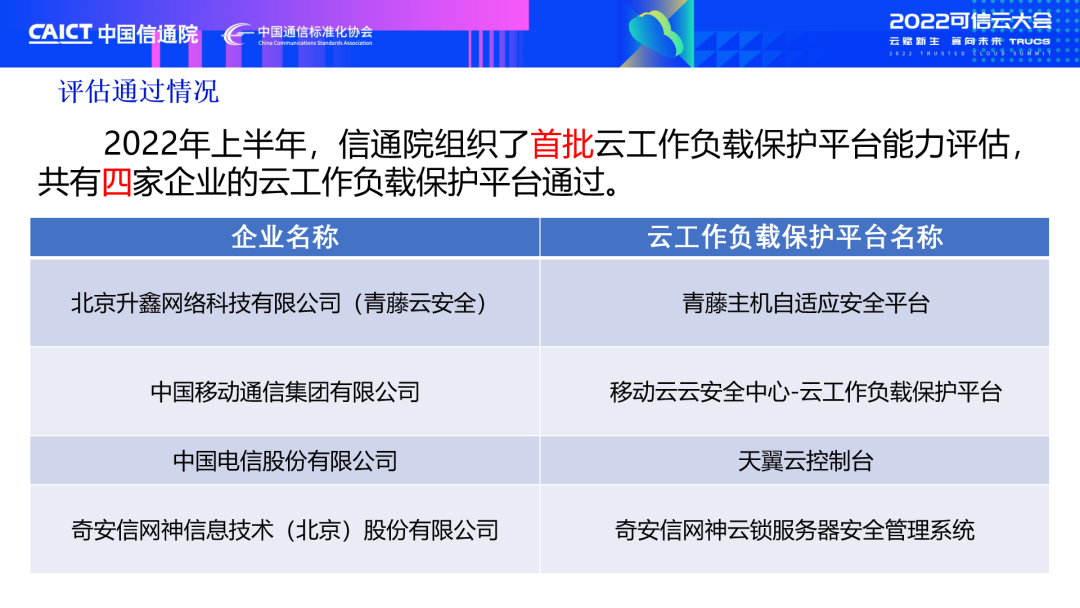

2022年上半年,信通院组织了首批云工作负载保护平台能力评估,共有四家企业的云工作负载保护平台通过,他们分别为:青藤云、中移云能、天翼云、奇安信。

韩非分享了未来的工作计划。2022年下半年将展开新一批可信安全运营相关评估,评估对象有态势感知平台、安全运营中心、云工作负载担保护平台等。报名的时间为8月-10月,评估时间为10月-12月,成果发布将在12月底。其次,韩非表示将会深入研究企业安全防护体系,完善可信安全覆盖范围,如XDR、SOR和云防火墙等。将积极促进行业生态发展,10月-12月将进行第三批守卫者计划优秀案例征集,积极开展企业安全运营建设沙龙,开展供给侧与需求侧的对接活动。

声明:本文来自CAICT可信安全,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。