微软周一宣布对与俄罗斯政府有关的 APT 组织进行另一次重大破坏,切断了对用于攻击前侦察、网络钓鱼和电子邮件收集的账户的访问。被微软认定为 SEABORGIUM 。

据悉, SEABORGIUM 至少自 2017 年以来一直活跃,其活动涉及持续的网络钓鱼和凭据盗窃活动,导致入侵和数据盗窃。APT 主要针对北约国家,但专家也观察到针对波罗的海、北欧和东欧地区(包括乌克兰)的活动。主要专注于国防和情报咨询公司、非政府组织 (NGO) 和政府间组织 (IGO)和高等教育。

Redmond 的安全研究和威胁搜寻团队与 Microsoft 的滥用团队合作,禁用 OneDrive 和其他与 Microsoft 相关的账户,并加强其 Defender SmartScreen 技术以阻止网络钓鱼域。

在宣布中断的说明中,微软还暴露了俄罗斯威胁行为者的恶意软件基础设施,并发布了 IoC(妥协指标),以帮助防御者寻找感染迹象。

基于 IOC 和参与者策略,微软确认 SEABORGIUM 与 Google(代号 COLDRIVER )和 F-Secure(代号 Callisto Group )之前发布的文档有重叠,并警告说 APT 组织的目标和受害者与俄罗斯国家利益密切相关。

微软表示,该组织在包括持续网络钓鱼、凭证盗窃和数据盗窃在内的活动中滥用 OneDrive 服务和伪造的 LinkedIn 账户。

来自 微软的文档:

根据观察到的一些假冒和目标,我们怀疑威胁参与者使用社交媒体平台、个人目录和通用开源情报 (OSINT) 来补充他们的侦察工作。

MSTIC 与 LinkedIn 合作,观察到归因于 SEABORGIUM 的欺诈性个人资料偶尔被用于对特定组织的员工进行侦察。根据他们的政策,LinkedIn 终止了任何被认定为进行不真实或欺诈行为的账户。

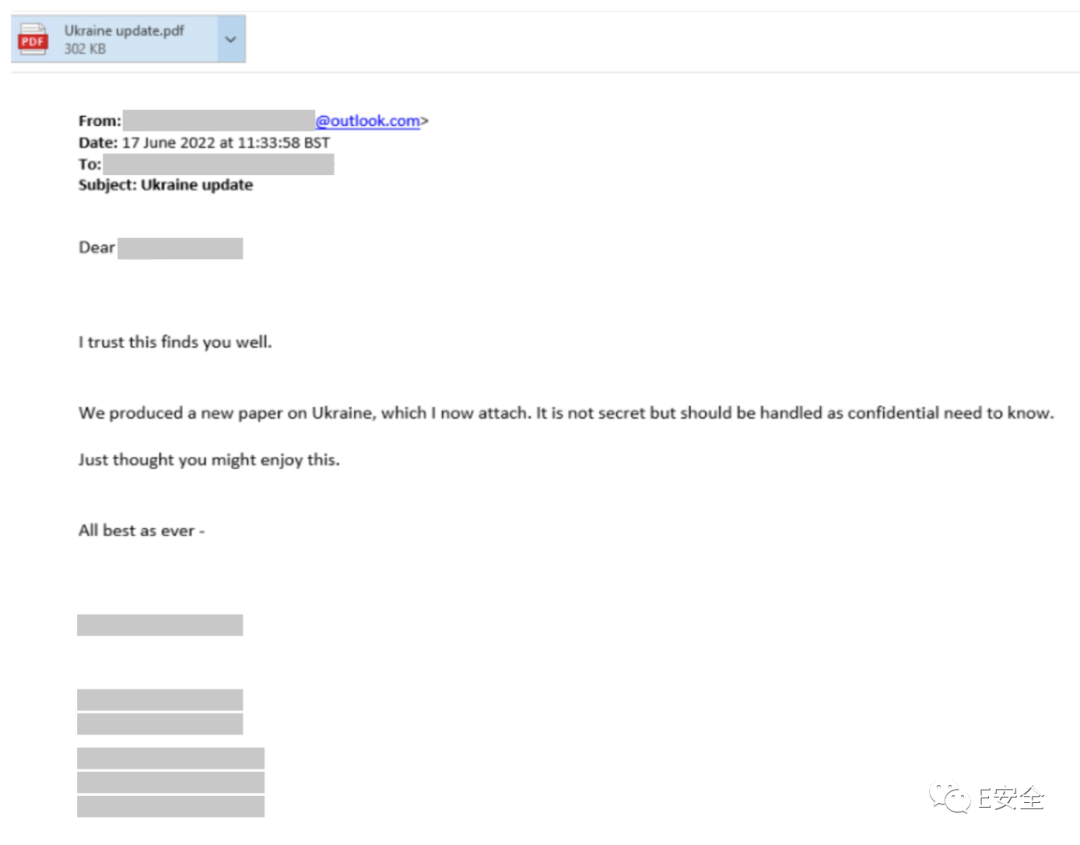

除了在 LinkedIn 上进行侦察外,微软还抓获了威胁行为者在消费者电子邮件提供商处注册电子邮件账户的具体目的,即冒充个人进行附加网络钓鱼诱饵。

已观察到 SEABORGIUM 攻击者将恶意链接和 PDF 文件嵌入到网络钓鱼电子邮件的正文中,并使用 OneDrive 托管诱杀文件。

单击该按钮,受害者将被重定向到运行网络钓鱼框架(例如 EvilGinx)的登录页面,该页面显示合法提供商的登录页面并拦截任何凭据

捕获凭据后,受害者将被重定向到网站或文档以避免引起怀疑。

一旦攻击者获得对目标电子邮件帐户的访问权限,他们就会窃取情报数据(电子邮件和附件)或设置从受害者收件箱到攻击者控制的死投帐户的转发规则。

微软确认已采取行动,通过禁用用于监视、网络钓鱼和电子邮件收集的账户来破坏 SEABORGIUM 的运营。这家 IT 巨头还分享了该威胁参与者的入侵指标 (IOC),其中包括 APT 在其网络钓鱼活动中使用的 60 多个域的列表。

完整的域列表可以在 Microsoft 的公告中找到,以及网络防御者可以用来防止类似攻击的保护措施。

防御措施包括在 Microsoft 365 中禁用电子邮件自动转发,使用 IOC 调查潜在的危害,要求对所有账户进行 MFA,以及为了提高安全性,需要 FIDO 安全密钥。

Microsoft 还发布了可用于检查恶意活动的Azure Sentinel 狩猎查询 [1、2 ] 。

声明:本文来自E安全,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。