在一年多以前,双尾蝎组织(APT-C-23)开始在中东地区传播其Android恶意软件(主要针对的是巴勒斯坦的教育、军事等机构)。从最新发布的一份调查报告的来看,该组织仍在针对巴基斯坦人实施攻击,并在攻击中使用了新的Android恶意软件变种。

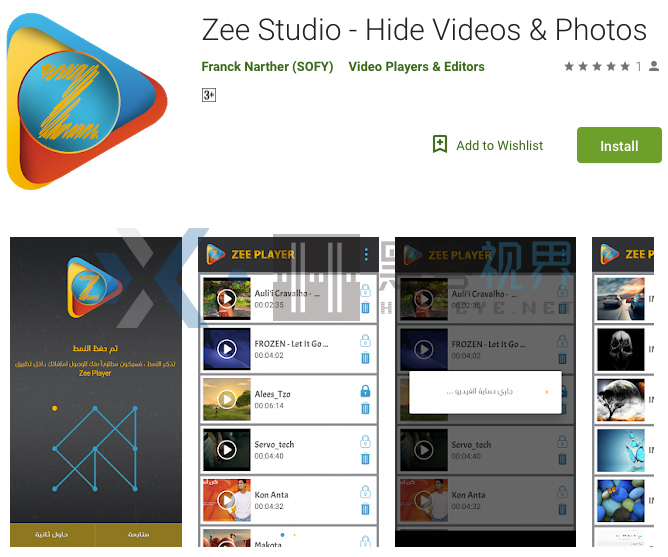

在这份调查报告中,来自卡巴斯基实验室的安全专家称,新的变种被嵌入在一款名为“Zee Player”的应用程序中,它是在几周前被上传到Google Play的。该应用程序被描述为一款“可以隐藏图片和视频”的媒体播放器。事实上,你会发现它连自己的图标也给隐藏了。

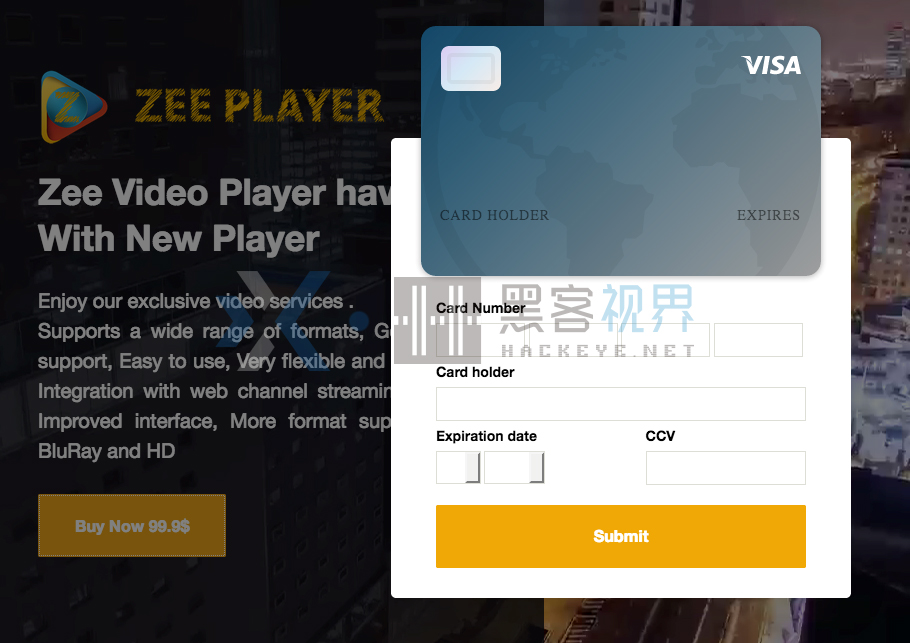

安全专家表示,Zee Player 在Google Play上的页面包含了一个指向其开发者网站的链接。该网站声称可以为用户提供“专属视频服务”,以诱使用户提交自己的信用卡详细信息。在提交之后,用户只会看到一个“正在维护”的页面。

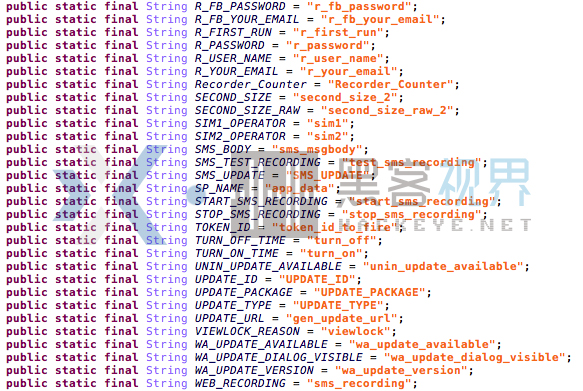

在对该应用程序进行拆解分析之后,安全专家表示它似乎是GnatSpy的一个变种,而GnatSpy是“双尾蝎”常用的恶意软件之一。这个新的GnatSpy变种被证实能够从受感染设备中窃取信息,并诱使受害者安装更多的恶意软件。通过查看SharedPreferences(Android平台上一个轻量级的存储类,用来保存应用程序的一些常用配置)管理器,我们能够发现该应用程序的真实意图。

卡巴斯基实验室的这份调查报告也得到了其他一些安全研究人员的证实。在Pastebin上我们可以找到这样一篇帖子,昵称为“0R0BINH00D0”的用户针对同样的攻击活动进行了分析,并表示从攻击者的服务器上获取到了大量的被窃取的信息,包括受害者的名单、以及他们的照片、密码等等。

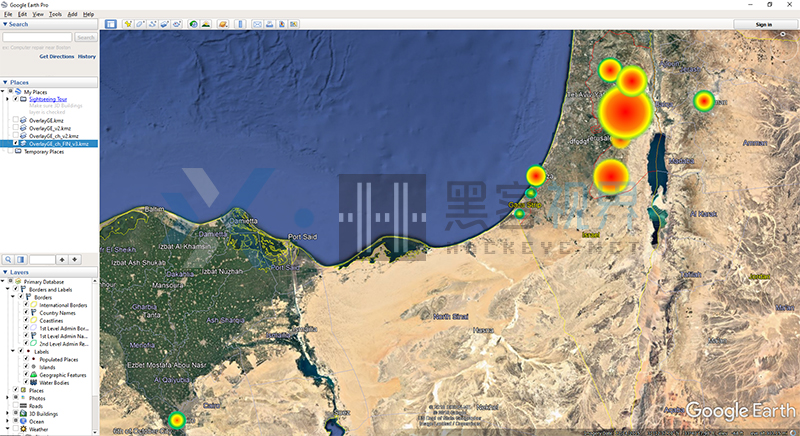

根据受害者名单来看,大多数IP地址都位于西岸地区和加沙地带(约80%),还有来自埃及、约旦和黎巴嫩的受害者,这起攻击显然针对的是巴勒斯坦人。以下是显示受害者分布的热点图:

以下是0R0BINH00D0从攻击者服务器上获取到的一些受害者照片:

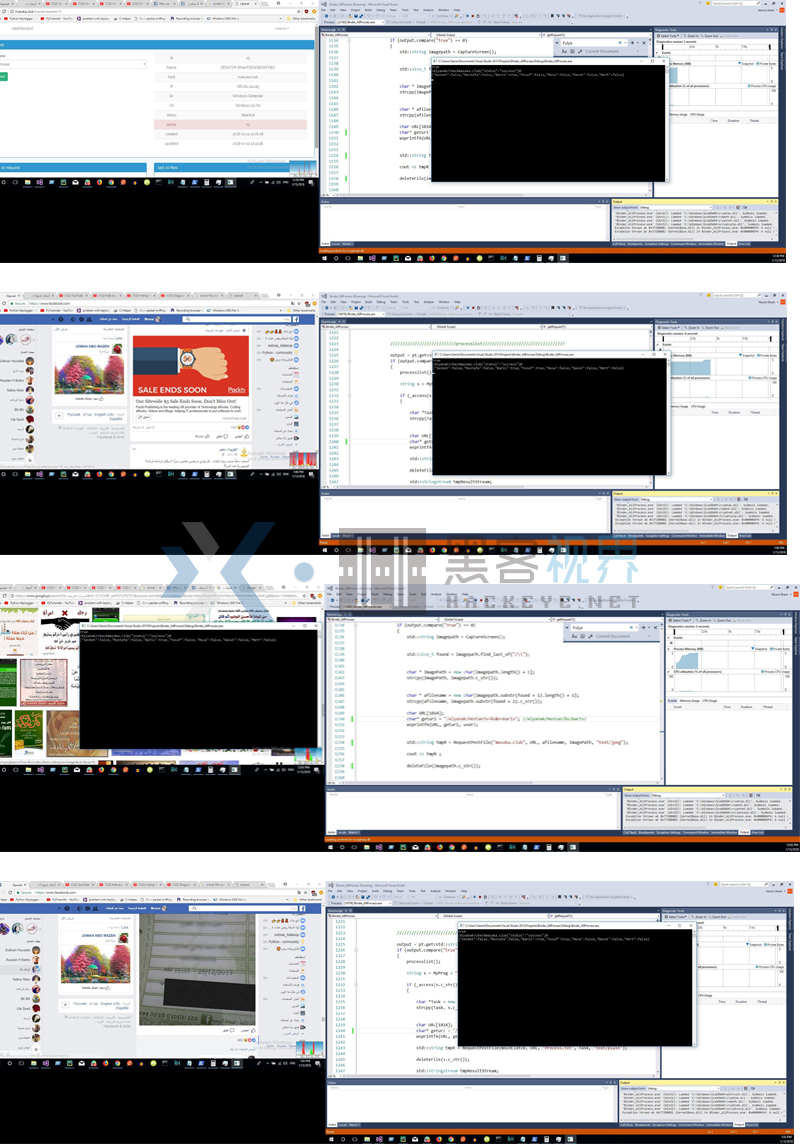

以下是0R0BINH00D0从攻击者服务器上获取到的一些由恶意软件上传的屏幕截图:

另外,0R0BINH00D0在他的帖子中还发布了一个用于删除这个恶意应用程序的小工具。不过,卡巴斯基实验室认为这个工具的运行原理过于简单,因为它仅根据APK的包名来删除恶意软件。

卡巴斯基实验室表示,目前由于收集到的有关APT-C-23的信息十分有限,因此更全面的报告活血将在之后发布。无论如何,用户都应该采取以下预防措施,以免受此类移动恶意软件的侵害:

- 务必不要从不熟悉的网站下载应用程序;

- 仅安装来自可靠来源的应用程序;

- 密切关注应用程序所请求的权限;

- 安装必要的移动安全应用程序,以保护你的设备和数据;

- 始终保持操作系统最新;

- 定期备份重要数据。

声明:本文来自黑客视界,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。