近日,国土安全部监察长办公室(DHS OIG)发布报告 ,指出了AIS参与者共享的数据质量存在缺陷并提出了4项建议以帮助 CISA提高共享网络威胁数据的质量。

2015年网络安全法案建立了公共和私营部门实体之间共享网络威胁信息的自愿流程。该法案要求国家情报局局长、国土安全和国防部长以及司法部长与其他联邦实体一起制定旨在促进共享网络威胁指标的程序。根据该法案,网络威胁指标被定义为描述或识别网络安全威胁或安全漏洞的各个方面的信息,

CISA 于2016 年创建了自动指标共享(AIS) 功能,以便与AIS 社区的参与者实时交换未分类的网络威胁信息和防御措施。CISA向参与者免费提供 AIS服务,这是 CISA与公共和私营部门合作伙伴合作以通过以下方式识别和减轻网络威胁的使命的一部分信息共享。AIS 能力的基本概念是促进参与者之间的交互。

要通过AIS 能力接收未分类的网络安全威胁信息,参与实体必须首先签署信息共享协议。CISA 向 AIS参与者提供三个独立的信息共享类别或数据馈送:FedGov、AIS和网络信息和共享协作计划(CISCP)。

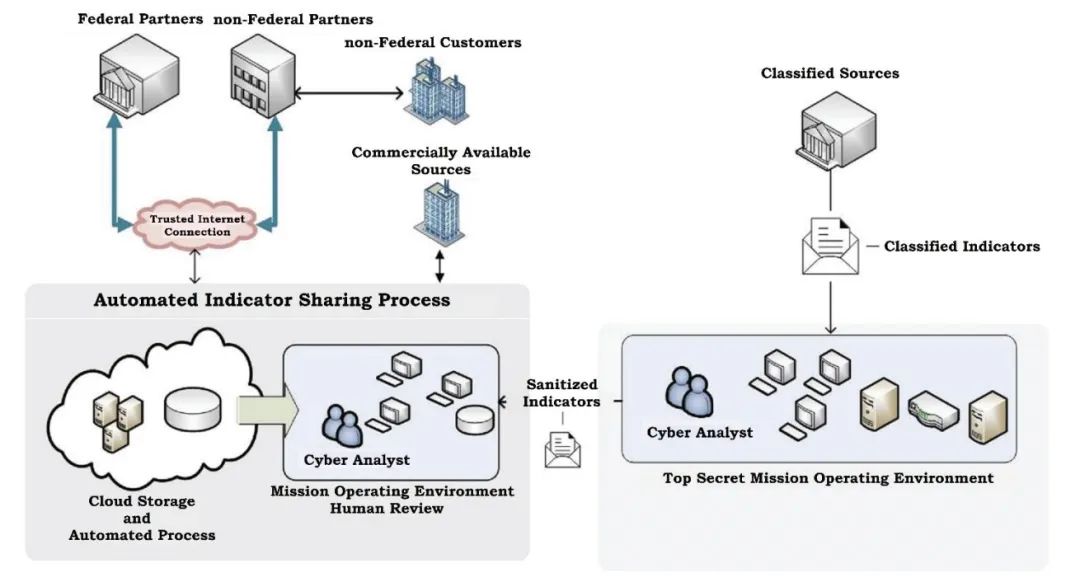

为了促进在信息共享过程中保护个人身份信息(PII),自动隐私审查会在提交的网络威胁指标和需要额外人工审查的防御措施中标记潜在的PII。如果与网络安全威胁没有直接关系,CISA网络分析师则使用非机密任务操作环境中的应用程序,从提交的网络威胁指标和防御措施中审查和编辑PII。

作为此过程的一部分,CISA编译来自机密来源的信息,然后在传播之前删除敏感或私人信息。分析师将解密的网络威胁指标输入任务操作环境工作站。尽管如此,支持现在未分类的网络威胁指标的背景信息可能仍然是机密的。图 1 说明了这个过程。

图1. AIS 信息共享流程

资料来源:国土安全部监察长办公室根据从CISA 收到的信息生成

网络安全法报告要求

该法案第107 节要求参与的OIG 提交两年期联合报告,包括对以下内容的总体评估:

在联邦政府内部共享网络威胁指标的政策、程序和指南,包括删除与网络威胁不直接相关的个人信息指标;

网络威胁指标或防御措施是否被适当分类,以及联邦政府根据该法案授权的安全许可数量是否存在;

联邦机构根据联邦政府内部共享的网络威胁指标或防御措施采取的行动;

在联邦机构之间共享网络威胁指标或防御措施的任何障碍。

根据国土安全部监察长办公室(IC IG) 的报告指示,选定机构的每个监察长办公室都必须就该机构已采取的行动提交30 个问题的答复执行该法案。根据这一要求,之前评估了国土安全部在2017 年和 2018年实施网络安全信息共享要求的进展情况。在2020年报告,国土安全部已经解决了该法案的基本信息共享要求。确定 CISA 在此期间增加了AIS 参与者的数量和共享的网络威胁指标,但得出的结论是共享的信息质量在减少网络威胁和防御攻击方面无效。建议CISA 通过增加参与者的网络信息共享、完成系统升级以及雇用所需的人员来加强项目培训和外展来提高信息质量。

审查结果

CISA 已经解决了2015 年网络安全法案的基本信息共享要求,但在提高威胁信息的整体质量方面进展有限。在 2019 年和2020 年,CISA继续利用其 AIS能力在联邦政府和私营部门之间共享网络威胁信息。据报道,在此期间,CISA 将联邦参与者的数量增加了15% 以上,并将非联邦参与者的数量增加了13%。CISA声称它共享和接收的网络威胁指标的总数增加了162% 以上,但它无法验证这个数字。

与AIS 参与者共享的信息质量并不总是足以识别和减轻网络威胁。根据联邦和私营部门实体的说法,大多数网络威胁指标都没有包含足够的信息来帮助决策者采取行动。因此归因于 AIS 功能有限、人员配备不足和外部因素。AIS 参与者之间共享的威胁信息质量不足可能会阻碍联邦政府识别和缓解潜在网络漏洞和威胁的能力。

DHS 解决了关键的网络安全法案要求,据报道增加了共享的威胁信息量

DHS 已经解决了《网络安全法》第I4 篇的关键要求,以促进联邦和私人实体之间的信息共享,包括通过AIS 功能。具体而言,该法案要求 CISA:

(1)制定和更新与联邦和私人实体共享网络威胁指标和防御措施所需的政策和程序;

(2)对网络威胁指标和防御措施进行分类;

(3) 考虑安全授权接收此信息的私营部门用户的许可。

CISA 已采取以下步骤来满足这些要求:

信息共享政策和指南

CISA 根据该法案酌情更新了指南。例如,在 2020 年10 月,CISA和司法部更新了根据2015年《网络安全信息共享法》协助非联邦实体与联邦实体共享网络威胁指标和防御措施的指南。该指南帮助非联邦实体与联邦实体共享网络威胁指标和防御措施。

CISA 和司法部还于2021 年 1月更新了《隐私和公民自由最终指南:2015年网络安全信息共享法》。该文件建立了隐私和公民自由指南,用于管理网络威胁指标和防御性的接收、保留、使用和传播。联邦实体的措施。但是,由于法案要求在 2019年和 2020年期间完成更新,因此此更新比要求的时间晚了1 个月。

网络威胁指标和防御措施的分类

CISA根据法案的要求对网络威胁指标和防御措施进行了适当的分类。具体来说,网络分析师将衍生分类用于网络威胁指标和防御措施。在审查了判断性选择的2019 年和 2020年的 30 个未分类和30 个分类指标后,根据确定抽样的指标分类正确。CISA 根据原始分类权限对大多数网络威胁指标进行分类。例如,CISA共享了 1,347个分类网络威胁指标。2019年与非联邦实体合作,2020年为 13,163个。这是通过其增强的网络安全服务计划完成的,与AIS 能力不同,该计划可以共享敏感和机密的网络威胁信息,以检测和阻止恶意网络活动。

私营部门接收机密信息的安全许可

CISA准确计算了授权接收机密信息的私营部门个人的安全许可。根据各种信息共享计划,该部门在 2019 年和2020 年向私营部门合作伙伴授予了200 多项安全许可。CISA在 2019 年和2020 年总共保持了1,845 份有效安全许可和1,906 份。但是,CISA不跟踪根据该法案授予的许可,因为AIS 功能仅处理非机密信息。

CISA 增加了AIS 参与者以及共享和接收的信息数量

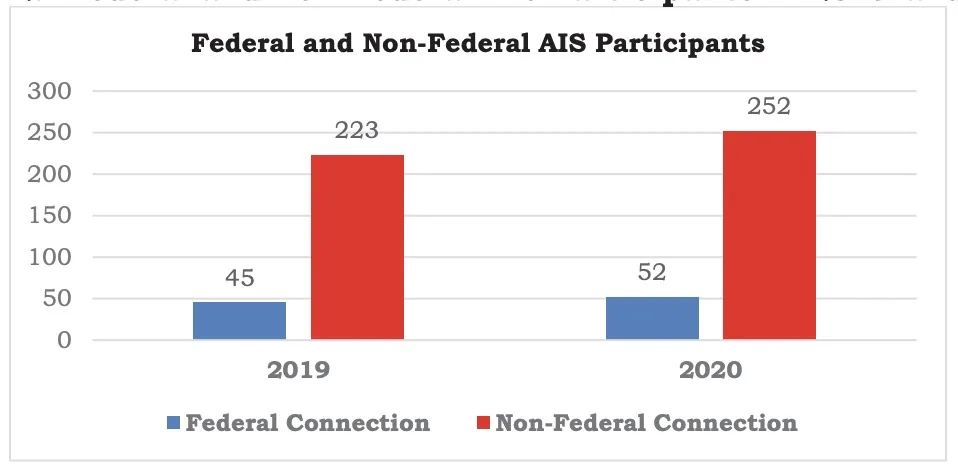

CISA 自2016 年能力启动以来,一直在增加AIS 参与者的数量和共享的网络威胁指标的数量。具体而言,CISA将联邦参与者的数量增加了15% 以上,并将非联邦参与者的数量增加了13%,如图 2所示。

图2. 2019 年和2020 年的联邦和非联邦AIS 参与者

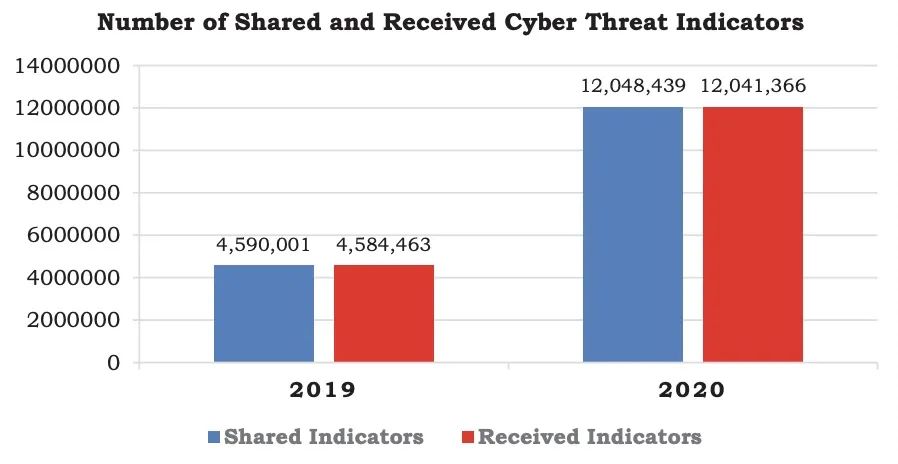

在本次审查时,国土安全部直接与300 多个 AIS合作伙伴共享网络威胁信息。其中,52 个是直接连接到AIS 以接收网络威胁和防御措施信息的联邦部门和机构。此外,国土安全部与联邦间接共享机构和非联邦机构通过提供共享服务连接的第三方聚合器。据报道,在同一时期,CISA增加了与 AIS参与者共享和接收的网络威胁指标的年度数量。官员们表示,CISA将其共享和接收的网络威胁指标的总数增加了162% 以上,如图3 所示。

图3. 2019 年和2020 年共享和接收的网络威胁指标

CISA将网络威胁指标的增加归因于其质量服务管理办公室开展的外展工作。据官员称,此次外展使 CISA能够与其他机构在网络威胁信息共享目标、目标和标准方面进行合作,并减少信息共享的挑战和障碍。此外,CISA成立了网络威胁信息共享工作组关键基础设施伙伴关系咨询委员会,帮助促进和参与与私营部门、州和地方利益相关者的类似网络威胁讨论。

尽管官员表示CISA 已将共享和接收的AIS 威胁指标的年度数量增加了162% 以上,但无法验证这个数字的准确性。当被要求确认网络威胁指标的数量时,CISA面临两个关键挑战:

(1)CISA 工作人员无法直接访问指标数据库。CISA之前使用仪表板机制来提取此类报告,但由于AIS 项目管理办公室人员短缺,该机制于2018 年终止。在本次审查时,CISA只能通过请求合同支持来查询系统来生成网络威胁指标的总数。试图重新创建数据流以验证报告的2019 年或 2020年共享的网络威胁指标的数量。但是,无法将报告的数字追溯到源文档或各种数据库的报告功能,因为收到的文档相互矛盾且不完整。

(2)官员表示,AIS能力没有确认共享威胁指标的不同数量的功能。在最初的技术演示中,CISA工作人员展示了两个系统图,每个系统图都显示了其档案AIS 数据库的不同数据流。一张图显示了流入和流出其档案AIS 数据库的数据,而另一张图显示了仅进入其档案AIS 数据库的数据。

网络威胁指标不足以识别和缓解威胁

尽管CISA 普遍增加了AIS参与者的数量以及共享和接收的网络威胁指标的数量,但网络威胁指标的质量不足以让参与者采取必要的行动。AIS功能有限、人员配备不足和外部因素影响了信息质量。

信息并非始终可操作

该法案的核心目的是在公共和私营部门实体之间共享网络威胁信息以减轻威胁。网络威胁信息必须包含足够的上下文信息,以帮助决策者采取必要和适当的行动。上下文信息的示例可以包括互联网协议地址、域名、散列文件、统一资源定位器或网络流量中的异常。实时访问正确的信息对于降低风险至关重要。例如,最近共享的与 2021 SolarWinds Orion供应链受损相关的网络威胁指标导致CISA和国防部网络国家任务部队分析这些恶意软件变体并追踪其来源,以防止未来发生网络事件。

利益相关者还表示,网络威胁指标包含误报,这可能会误导实体认为威胁是恶意的,从而导致不必要的升级或安全协议。联邦机构官员还指出,一些参与者分享了未经证实的恶意软件网络威胁指标信息或低置信度威胁信息,导致安全工具内出现误报警报。此外,私营部门的反馈指出了 AIS 客户对AIS 公共信息源误报的担忧,这些误报后来被确定为已知的良好指标。CISA通过改进AIS“允许列表”来应对这一问题,以确保这些类型的已知良好指标不会通过AIS 分发给利益相关者。联邦利益相关者可以过滤掉其中一些较低的信心指标,而其他利益相关者可能没有专业知识或中间工具来进一步完善相关的网络威胁指标和防御措施。

同样,ICIG 报告了AIS的质量问题,因为它提供了未经审查的原始信息。具体来说,通过 AIS收到的大部分网络威胁信息都没有包含任何关于该指标为何不好或是否仍然相关的上下文。因此,大多数网络威胁指标和防御措施都需要更详细的信息才能使用。

多重因素影响CISA共享信息质量

将CISA 在提高AIS 能力下共享的信息质量方面缺乏进展归因于多种因素AIS功能有限、人员配备不足和其他外部因素。总的来说,这些缺点阻碍了CISA 提高网络威胁指标质量的能力,并阻碍了增加AIS 能力的参与和有用性的努力。

(1) 有限的AIS 功能 AIS包含有限数量的字段和属性,可供共享网络威胁信息的参与者使用。

尽管 AIS包含其他字段,但在本次审计时,一些可为每个网络威胁指标提供更多上下文信息的字段受到限制或不需要。CISA计划通过将 AIS升级到 2.0版来解决这些限制。

据CISA 官员称,AIS2.0 引入了对最新网络威胁指标和防御措施共享标准的支持,从而增加了与更多安全工具的互操作性,实现自动化网络防御。此次升级将提供新的上下文字段、改进的置信度评分属性,以及让实体可以选择说明指标是否可能是恶意的。

(2) 人员配备不足

DHS领导层没有为这项工作提供资金或投入足够数量的全职员工。例如,国土安全部没有保留或雇用执行减轻网络安全风险所需的战略规划、协调、分析和绩效衡量所需的行政和运营人员。相反,国土安全部减少了支持 AIS的工作人员数量,因为两个承包商职位因资金损失而于2021 年 8月终止。我们在 2019年进行的上一次审查中指出,人员配备不足也阻碍了CISA 当时对AIS 的支持工作。

(3)外部因素影响信息质量和共享

CISA依靠利益相关者的参与,共享网络威胁指标和防御措施,从而提高网络威胁信息的价值。然而,一些联邦实体没有坚持使用访问控制规范标记来识别共享的网络威胁指标。CISA 提供与联邦和非联邦实体共享网络威胁指标和防御措施的指南。这些标记在 MISA 中记录的网络信息共享的机构间政策建议中达成一致。

结论

如果没有质量控制来解决数据可靠性和报告问题,通过AIS 提交的数据可能会导致CISA报告不准确的 AIS网络威胁指标和防御措施。更重要的是,AIS参与者之间的信息共享不足阻碍了国防部保护国家网络和关键基础设施免受潜在漏洞和威胁的能力。

建议

建议1:建议 CISA主任制定并实施正式流程,以验证网络威胁指标的数量和通过CISA 的自动指标共享功能共享防御措施,以实现准确的报告和监督。

建议2:建议 CISA主任制定并实施一种方法,以鼓励联邦机构和私营部门遵守信息共享协议和要求,并报告根据信息共享协议和自动指标共享要求采取的行动。

建议3:建议 CISA主任完成自动指标共享2.0 升级。

建议4:建议 CISA主任优先聘用行政和运营人员,以进行减轻网络安全风险所需的战略规划、协调、分析和绩效衡量。

声明:本文来自天极智库,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。