据悉,网络犯罪分子从泰国医学科学部窃取了 PII 数据,这些数据包含有关新冠的信息。这些数据在几个暗网市场上出售,并可通过不良行为者创建的 Telegram 频道进一步购买。

Resecurity, Inc.(美国)正在监控暗网中的数据泄露和数字身份数据的暴露情况,并已向执法部门和泰国 CERT 发出警报。

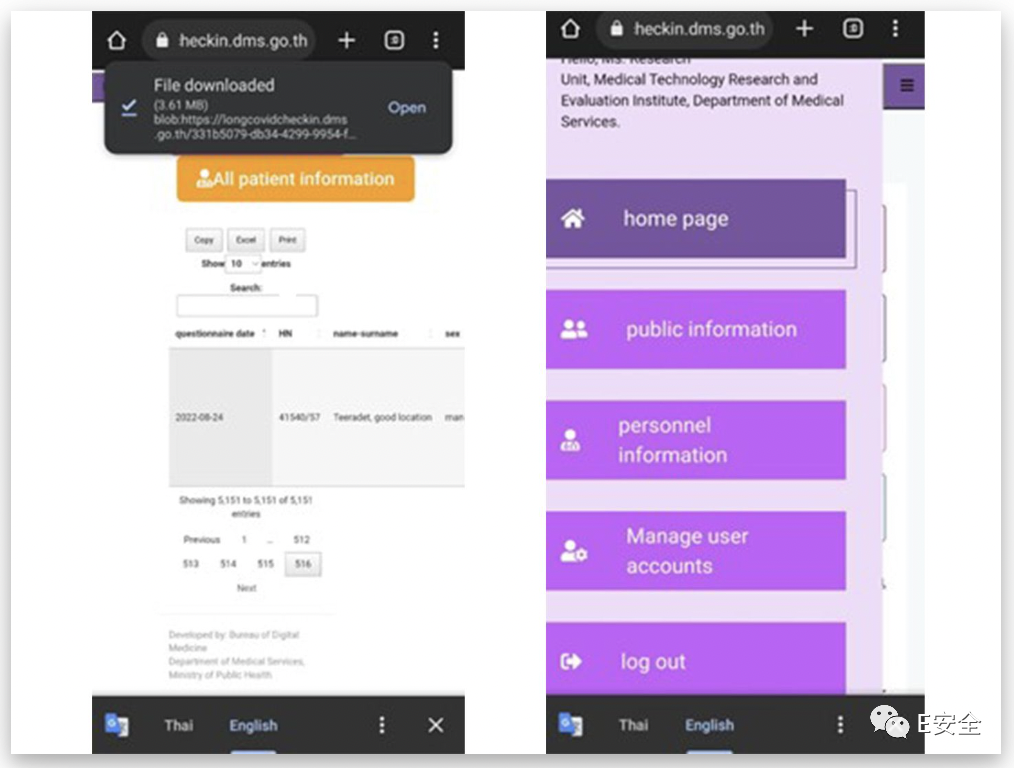

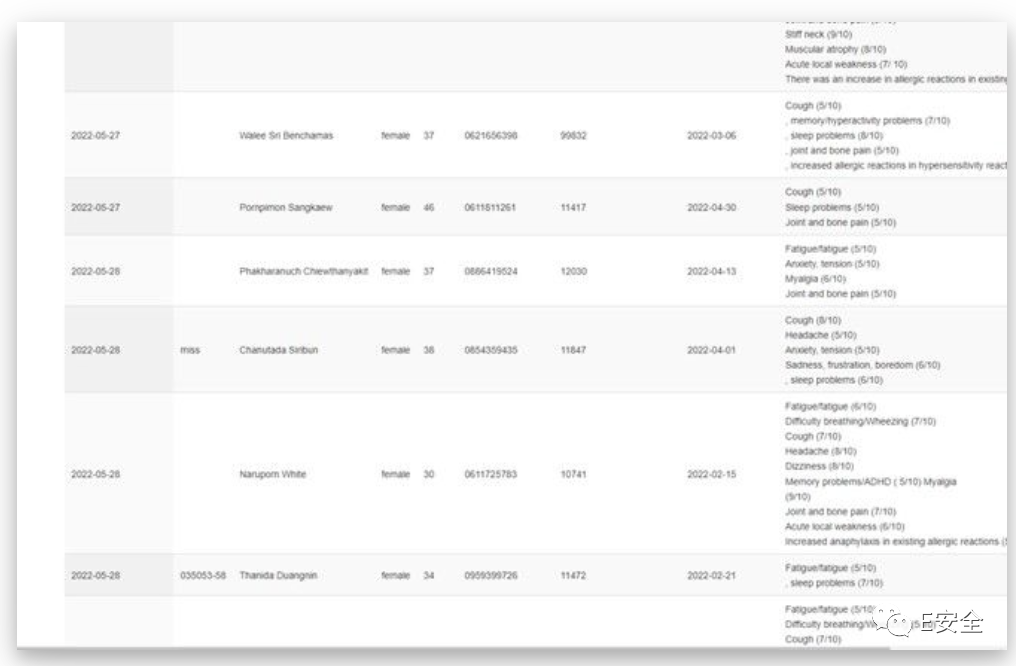

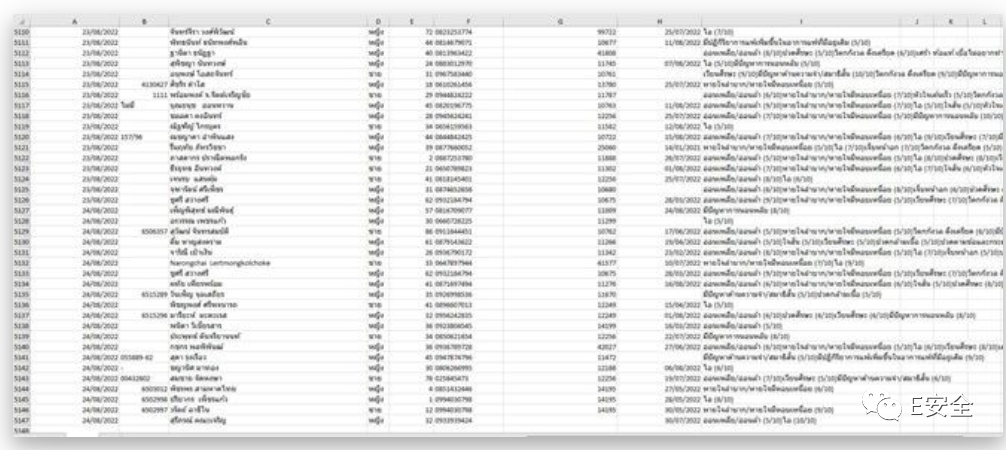

根据获得的样本和与安全事件相关的分析发现,不良行为者能够未经授权访问政府门户,从而非法管理用户和记录,并窃取敏感和个人信息,包括但不限于姓名、性别、年龄、联系方式、病史和相关的当地医疗保健标识。

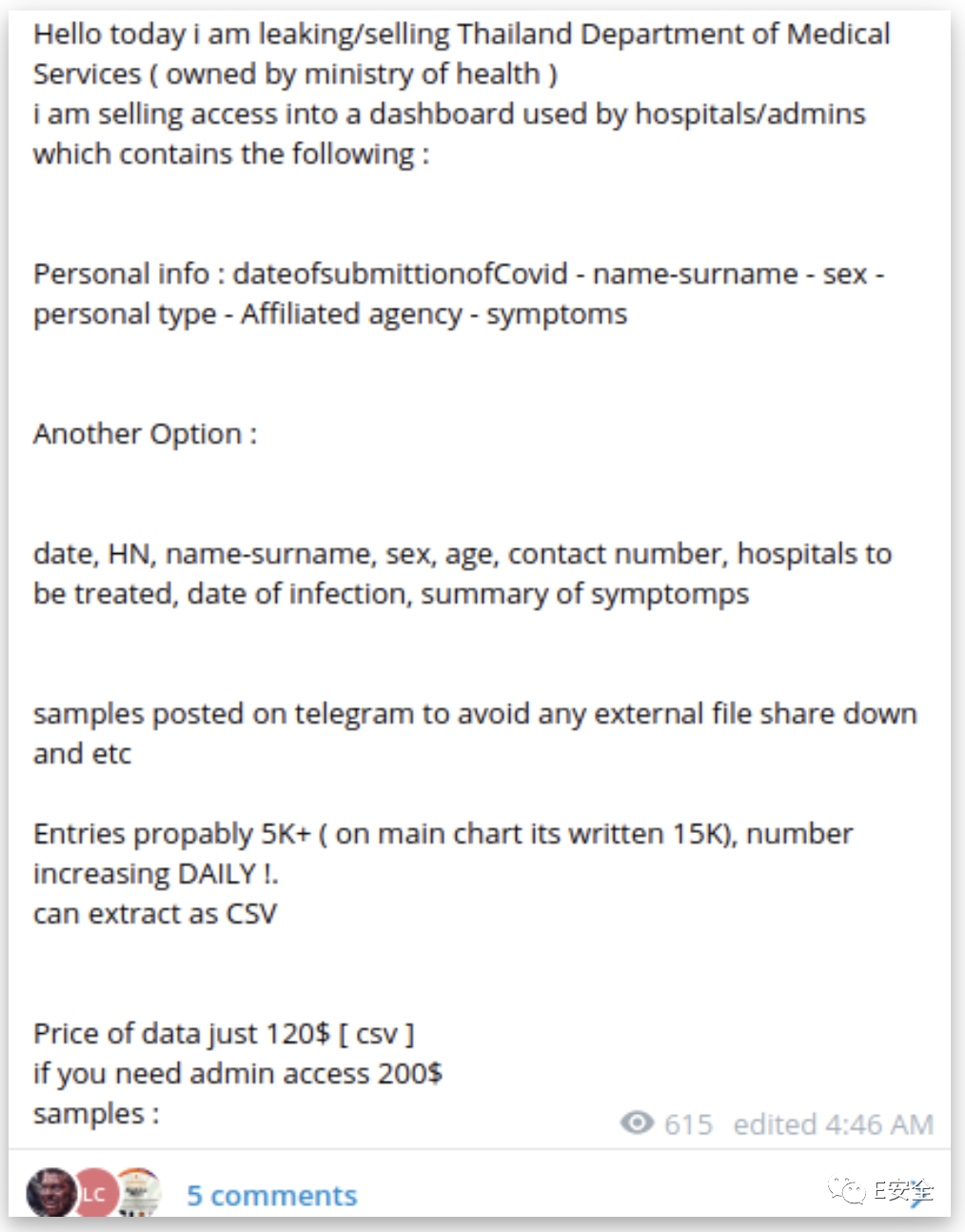

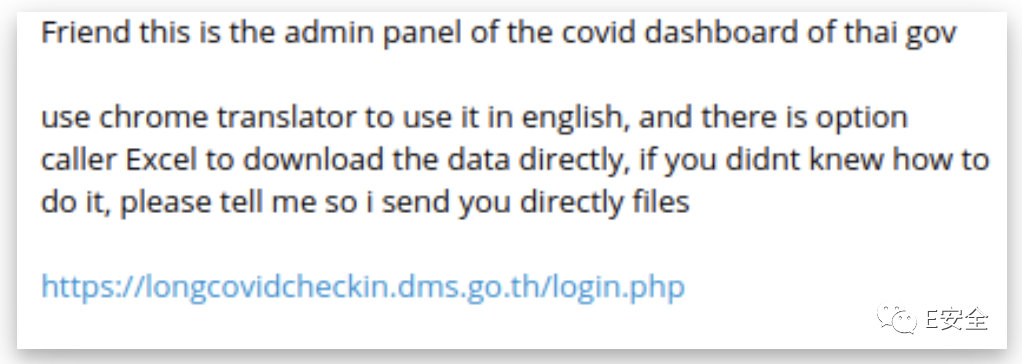

根据已确认的进一步情况,不良行为者攻击了泰国医学科学部提供的WEB应用程序 (https://longcovidcheckin.dms.go.th),用于围绕新冠进行在线调查和数据收集。

Resecurity的 HUNTER(威胁情报和研发部门)通过 HUMINT(人工情报)获取的屏幕截图证实了泄漏的来源并泄露了WEB资源:

由于WEB应用程序的授权模块中存在活动的SQL注入漏洞,访问是可能的。根据 OWASP Top 10 分类,由于不安全的参数过滤,此类漏洞是黑客利用的极为常见的问题,此类漏洞可能导致数据泄露的重大风险。安全团队已经提出了包含漏洞的适当建议。

在识别违规行为时,不良行为者可能已经访问了至少 5,151 条详细记录,潜在暴露总数为 15,000 条。该访问权限还可用于实时监控进一步的更新和新记录的收集,这显然会对隐私产生负面影响。

泰国并不是网络犯罪分子寻找个人和医疗数据的唯一地区。泰国的大多数医疗保健服务都以数字形式提供给公民,这就是为什么它们始终是网络间谍组织和其他暗网参与者出于恶意目的收集信息的有吸引力的目标,一个示例目的是使用被盗的数据进行进一步的身份盗窃.

这些类型的攻击正在成为一种普遍现象,例如,有一次攻击在暗网上发布了超过 230,000 份印度尼西亚新冠患者记录。泄露的数据包括姓名、地址、当前地址、电话号码、公民身份、诊断日期、结果等等。

声明:本文来自E安全,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。