毫不奇怪,勒索软件组织在2022年第二季度继续以工业组织和基础设施为攻击目标,并破坏OT运营。尽管第二季度的勒索软件事件数量略低于第一季度的数量,但这些攻击对目标工业组织、相关部门以及子公司的影响仍然很大。即使OT不是预期的攻击目标,对存在OT的企业IT系统上的勒索软件攻击也会对OT运营产生负面影响。

今年发生了多起针对企业基础设施的勒索软件事件,并导致目标组织运营中断。今年5月份,Lockbit2.0勒索软件组织加密了富士康在墨西哥的一家工厂的1200多台服务器,导致工厂运营中断数周。值得注意的是,Conti和AlphaV等勒索软件组织第二季度重点攻击政府部门,而不是其传统上的攻击目标。

工业网络安全公司Dragos分析并监控了43个以工业组织和基础设施为攻击目标的勒索软件组织的活动。通过公开公开披露的事件、网络遥测和暗网发布观察发现,在这43个组织中,只有23个组织在第二季度活跃。在第二季度共计发生了125起勒索软件攻击事件,而该数字在第一季度为158起。

Dragos认为,这一趋势的下降可能是由于Conti勒索软件组织在5月中旬关闭运营。在过去两个季度针对工业组织和基础设施的勒索软件事件总数中,Conti分别占25%和18%。在美国国务院宣布对提供Conti领导层及其附属机构的任何信息给予奖励的两周后,Conti组织宣布关闭运营。

与此同时,第二季度新出现了一个重要的勒索软件组织Black Basta,该组织参与了重大勒索软件攻击事件,例如五月份导致农业设备制造商AGCO的运营中断数周。有一些安全研究人员认为,基于该组织运营的性质和受害者选择,Conti和REvil组织的前成员正在运营Black Basta勒索软件组织。

Black Basta于2022年4月首次被发现,从事双重勒索活动,迄今为止已至少攻击了50多个组织。该组织在暗网论坛上寻求购买英美澳等多国组织的网络访问凭证,但并没有公开招募附属机构。

6月份,安全研究人员报告称,Black Basta似乎已与Qbot建立了合作伙伴关系,从而简化了Black Basta组织的勒索软件流程,在收集目标数据的同时更容易进行侦察。

Qbot是一个僵尸网络,过去曾被包括Conti在内的多个勒索软件操作用作部署工具。Qbot最初是一种银行木马,除了能够部署额外的恶意软件外,还专注于凭证盗窃和横向移动。

在获取凭据并映射网络后,Black Basta攻击者使用PsExec在其他系统上执行代码,目的是定位并破坏域控制器。然后通过创建策略,禁用Windows Defender和任何其他防病毒软件。一旦防御软件被禁用,Black Basta就会使用编码的PowerShell命令部署勒索软件,该命令利用Windows管理工具将勒索软件推送到指定的IP地址。

研究人员发现Black Basta添加了一种机制来加密托管VMware ESXi虚拟机的Linux服务器上的文件。LockBit等其他勒索软件组织也实现了该功能。

Dragos研究人员通过公开报告、上传或出现在暗网资源上的信息对全球工业组织的勒索软件变种进行了分析。尽管第二季度勒索软件攻击和暗网发布的数量略低于第一季度的数量,但第二季度的勒索软件攻击的影响仍然很大。

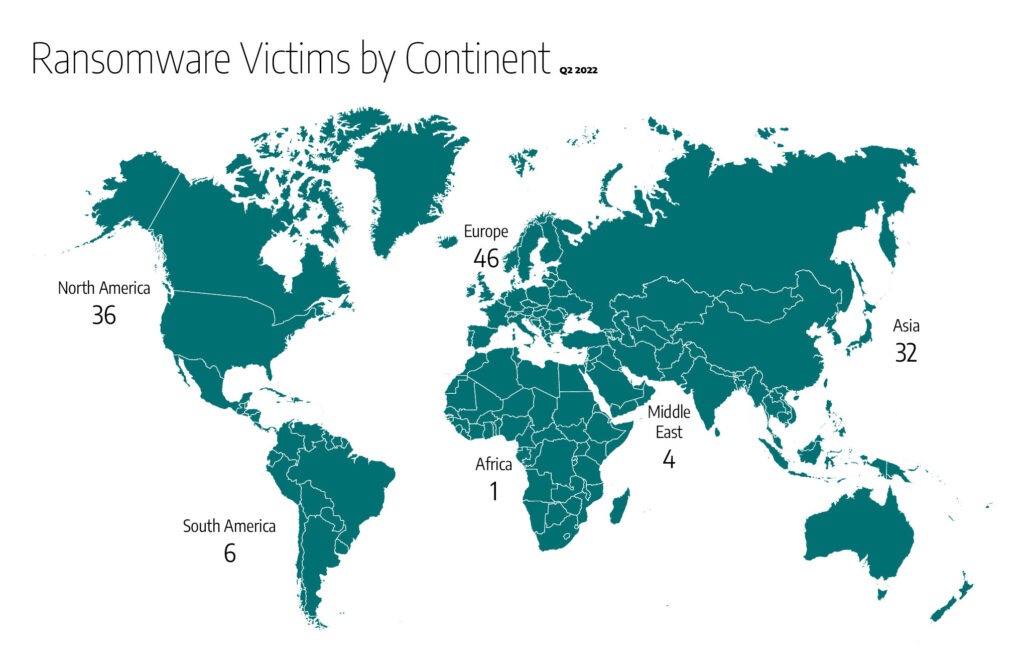

在全球范围内,37%的勒索软件攻击针对欧洲的工业组织和基础设施,共计46起。北美位居第二,占比29%(36起),随后是亚洲26%(36起)、南美5%(6起)、中东3%(4起)和非洲1%(1起)。

虽然第二季度针对北美工业组织的勒索软件攻击占比为29%,低于第一季度的42%,但工业基础设施中发生了36次勒索软件攻击事件,仍然高得令人担忧,北美仍然是勒索软件最具攻击性的地区之一。与此同时,亚洲地区的占比从9%跃升至26%。

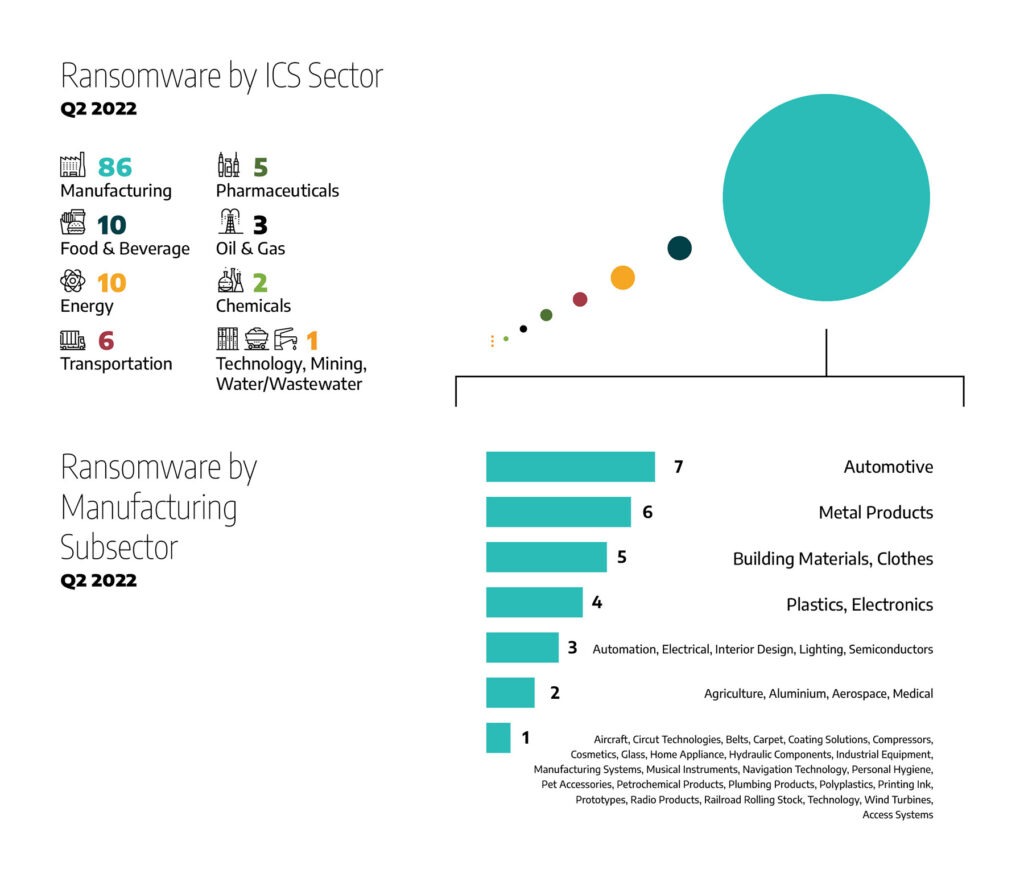

按部门划分,8%的攻击针对食品和饮料行业、8%针对能源行业,5%针对交通运输行业,4%针对制药行业,2%针对石油和天然气行业。有86起(69%)攻击针对的是制造业组织,其中8%的受害者从事汽车制造业,7%从事金属制品行业,5%从事电子、建筑材料和服装制造业,4%从事塑料行业。对制造公司的攻击还对依赖这些工厂生产的材料和商品的其他组织产生了一些下游影响。

勒索软件数据分析显示,Lockbit 2.0在第二季度的勒索软件攻击总数中占33%,其次是Conti占比13%、Black Basta占比12%、Quantum占比7%、AlphaV和Hive各占4%。Lockbit2.0与上一季度的勒索软件事件数量相同,表明该组织继续保持相同的运营水平。尽管Conti、Lockbit2.0和Black Basta组织继续针对工业组织的不同部门,但大多数受害者都在制造业。针对制造实体的勒索软件攻击有时会影响在运营或供应链中依赖制造商的其他部门,例如航空航天、食品和饮料以及汽车组织。

2022年7月,Lockbit 2.0勒索软件升级成新变体Lockbit 3.0,在7月份针对所有行业组织共计发起了52起勒索软件攻击,是最活跃的攻击者。

Dragos研究人员观察发现了2022年第二季度勒索软件发展趋势。Karakurt主要针对运输实体;VICE SOCIETY只针对汽车制造实体;Lockbit 2.0是唯一针对制药、采矿和水务行业的组织。Moses Staff只针对以色列,并发布了视频来展示其活动;Black Basta、Ransomhouse和Everest仅针对美国和欧洲的实体;Quantum和Lorenzo只针对北美实体。

第一季度活跃而第二季度没有攻击活动的组织包括LAPSUS$、CL0PLEAKS和Rook。第二季度活跃而第一季度没有攻击活动的组织包括Black Basta、Midas Leaks、Pandora和Ransomhouse。

Dragos预计,到2022年第三季度,勒索软件将继续破坏OT运营,无论是通过将OT中断流程集成到勒索软件病毒中、使勒索软件能够传播到OT环境中的扁平网络、还是通过预防性关闭OT环境运营商以防止勒索软件传播到OT系统。

由于勒索软件组织本身的变化,Dragos预计,第三季度将出现新的勒索软件,可能是新的组织或是重命名的组织。勒索软件将继续间接或直接针对OT运营。

参考资源:

【1】https://www.dragos.com/blog/dragos-industrial-ransomware-analysis-q2-2022/

【2】https://www.mynewsdesk.com/nccgroup/news/ncc-group-monthly-threat-pulse-july-2022-452756

声明:本文来自安全内参,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。