9月7日,美国国家安全局(NSA)发布了《商业国家安全算法套件2.0》(CNSA 2.0)网络安全咨询(CSA)[1],以告知国家安全系统(NSS)所有者、运营商和供应商,部署未来的抗量子(QR)算法NSS要求。

需要说明的是,近期被曝网络攻击西北工业大学的臭名昭著的特定入侵行动办公室”(TAO)正是隶属于NSA。调查发现,TAO多年来对我国国内的网络目标实施了上万次的恶意网络攻击,控制了相关网络设备,疑似窃取了高价值数据。

这些行动表明,NSA在网络入侵他国的同时也越来越重视美国国内的网络安全。

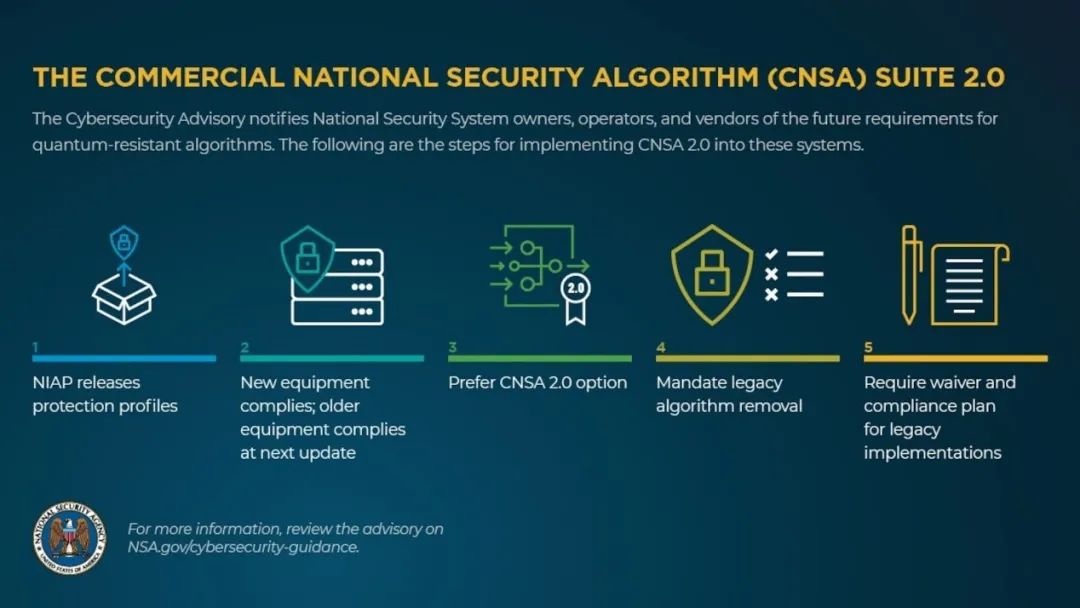

过渡到CNSA 2.0算法的流程方法

此次CNSA 2.0包括以下部分:

用于软件和固件签名的算法。美国国家标准与技术研究院(NIST)在前段时间对这些算法进行了标准化,但在CNSA 2.0中,为这一特殊用例使用不同的算法是新的。

对称密钥算法。在这一节中,与CNSA 1.0相比,只有一个小的变化,允许有更多的灵活性。

通用的抗量子公钥算法。这些是大多数应用需要的主要公钥算法。由于它们还没有完成标准化,这一部分是前瞻性的。

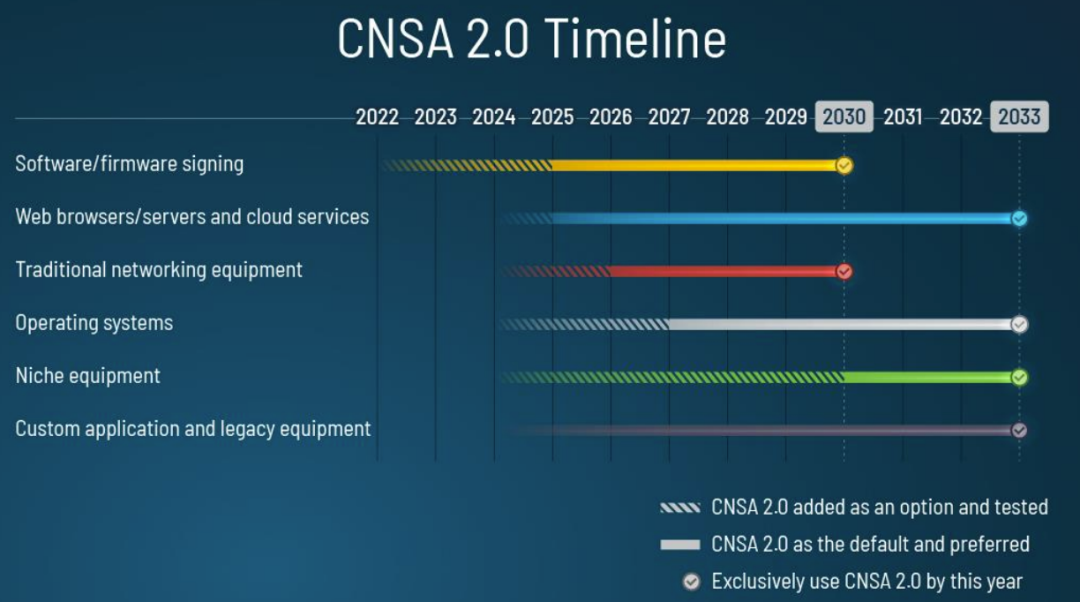

时间安排。讨论了向CNSA 2.0过渡的时间。

强制执行。总结了与执行NSS算法要求有关的要求。

其他指导。提供用于实施CNSA 1.0的互联网工程任务组征求意见稿(IETF RFC)的有用链接。

参考表格。提供了两个表格,列出CNSA 2.0和CNSA 1.0的算法。

向CNSA 2.0过渡的时间安排

值得注意的是,这其中包含了机密信息或对军事和情报活动至关重要的网络。

与密码分析相关的量子计算机(CRQC)将有可能破坏当今使用的公钥系统(有时称为非对称密码)。鉴于其他国家对量子计算的追求,现在是时候为向QR算法的过渡进行计划、准备和预算,以确保在CRQC成为可实现的现实时持续保护NSS和相关资产。

“在我们最关键的系统中向抗量子技术的转变需要政府、国家安全系统所有者和运营商以及行业之间的合作,”美国国家安全局网络安全主任Rob Joyce说[2]:“我们希望现在分享这些要求,将有助于在时机成熟时有效地实施它们。”

NSA主任是NSS的国家经理(National Manager),因此为NSS发布指导。CNSA 2.0中的算法是对CNSSP 15附件B(2016年发布)中列出的当前所需的商业国家安全算法套件(现称为CNSA 1.0)中的算法的更新。CNSA 2.0算法已被分析为对经典计算机和量子计算机都是安全的,它们最终将成为NSS所必需的。

NSA的CNSA 2.0算法选择基于美国国家标准与技术研究院(NIST)最近宣布的抗量子密码标准化选择,但目前既没有最终标准也没有FIPS验证的实现。

9月6日,NIST[3]号召在PQC标准化过程中考虑其他数字签名方案的提案:抗量子密码(PQC)标准化过程将持续到第四轮,以下密钥封装机制(KEM)仍在考虑中:BIKE、Classic McEliece、HQC和SIKE。但是,没有其他正在考虑的数字签名候选者。

NSA敦促NSS所有者和运营商注意NIST的选择以及CNSA 2.0中概述的未来要求,而在此期间仍需要CNSA 1.0的合规性。“我们希望人们注意到这些要求,以便为预期的过渡进行规划和预算,但我们不想领先于标准流程,”Joyce表示,NSS所有者和运营商在按照CNSSP-11的要求。

经过NIST和国家信息保障合作伙伴(NIAP)的审查之前,不应在任务网络上部署QR算法。预计将会有一个过渡期,NSA将对NSS的过渡要求保持透明。

参考链接:

[1]https://media.defense.gov/2022/Sep/07/2003071834/-1/-1/0/CSA_CNSA_2.0_ALGORITHMS_.PDF

[2]https://www.nsa.gov/Press-Room/News-Highlights/Article/Article/3148990/nsa-releases-future-quantum-resistant-qr-algorithm-requirements-for-national-se/

[3]https://www.nist.gov/news-events/news/2022/09/request-additional-digital-signature-schemes-post-quantum-cryptography

声明:本文来自光子盒,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。