0x00 漏洞概述

CVE ID | CVE-2022-41082 | 发现时间 | 2022-09-30 |

类 型 | RCE | 等 级 | 高危 |

远程利用 | 影响范围 | ||

攻击复杂度 | 用户交互 | ||

PoC/EXP | 在野利用 | 是 |

0x01 漏洞详情

9月29日,微软安全响应中心发布安全公告,公开了Microsoft Exchange Server中已被利用的2个0 day漏洞,可在经过Exchange Server身份验证并且具有 PowerShell 操作权限的情况下利用这些漏洞(组合利用)远程执行恶意代码:

CVE-2022-41040:Microsoft Exchange Server服务器端请求伪造 (SSRF) 漏洞

CVE-2022-41082:Microsoft Exchange Server远程代码执行(RCE)漏洞

目前这些漏洞已经被利用,并发现在受感染的服务器上部署webshell。

影响范围

Microsoft Exchange Server 2013

Microsoft Exchange Server 2016

Microsoft Exchange Server 2019

0x02 安全建议

微软已经发布了相关漏洞的客户指南,受影响客户可参考实施指南中的缓解措施:

1.Microsoft Exchange Online 客户无需采取任何行动。

2.本地 Microsoft Exchange 客户应查看并应用以下 URL 重写(URL Rewrite)说明并阻止暴露的远程 PowerShell 端口。

缓解措施:在“IIS 管理器 -> 默认网站-> 自动发现 -> URL 重写 -> 操作”中添加阻止规则,以阻止已知的攻击模式。(注:如果按照建议自行安装URL重写模块,对Exchange功能没有已知的影响。)

步骤:

l打开 IIS 管理器。

l展开默认网站。

l选择自动发现。

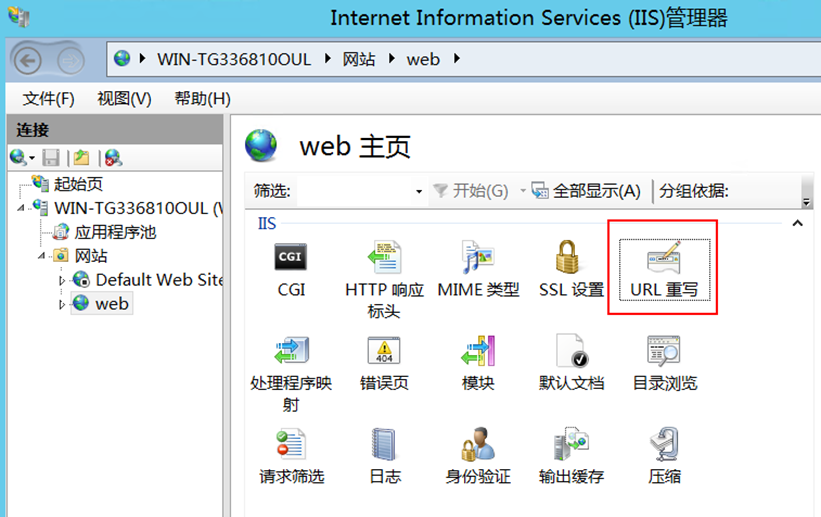

l在功能视图中,单击 URL 重写。

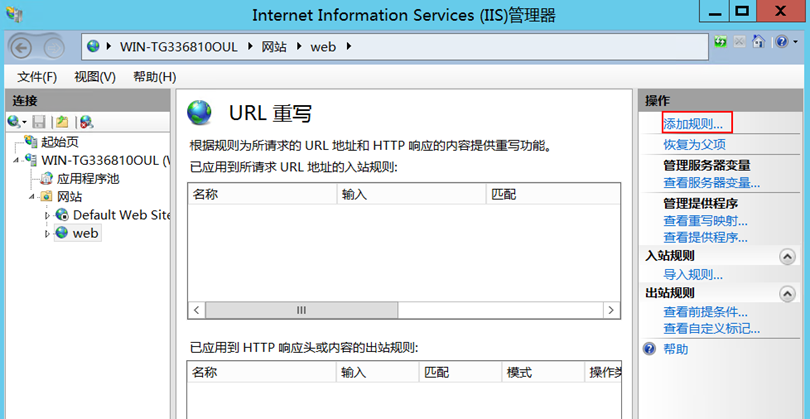

l在右侧的“操作”窗格中,单击“添加规则”。

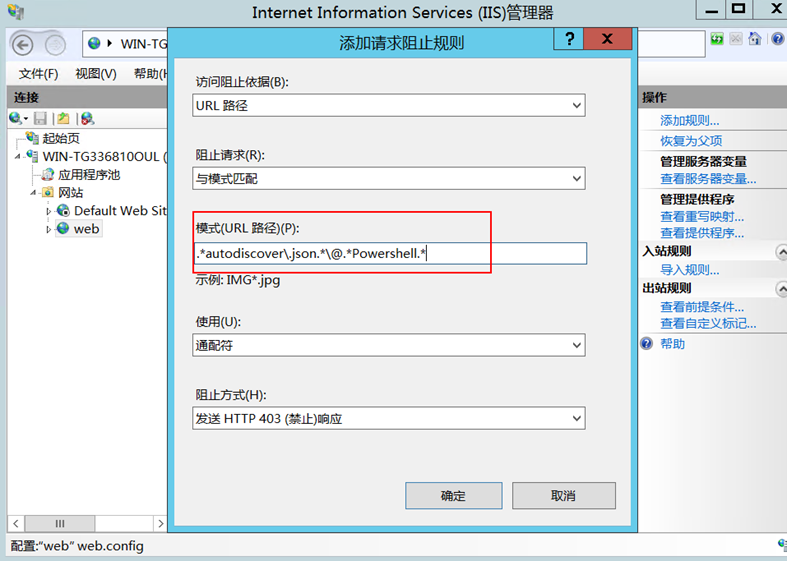

l选择请求阻止,然后单击确定。

l添加字符串“.*autodiscover\\.json.*\\@.*Powershell.*”(不包括引号),然后单击“确定”。

l展开规则并选择模式为“.*autodiscover\\.json.*\\@.*Powershell.*”的规则,然后单击条件下的编辑。

l将条件输入从 {URL} 更改为 {REQUEST_URI} 。

此外,经过认证的攻击者如果能在存在漏洞的Exchange系统上访问PowerShell Remoting,就可以利用CVE-2022-41082触发RCE。建议管理员阻止以下远程 PowerShell 端口以阻止攻击:

HTTP:5985

HTTPS:5986

如果想检查 Exchange Server是否已被入侵,管理员可以使用以下方式:

1.运行以下 PowerShell 命令来扫描 IIS 日志文件以寻找入侵迹象:

Get-ChildItem -Recurse -Path

2.使用GTSC开发的搜索工具,基于exploit签名,搜索时间比使用powershell要短。

下载链接:https://github.com/ncsgroupvn/NCSE0Scanner

注:若已被攻击,IIS 日志中可能检测到与ProxyShell 漏洞格式类似的利用请求:autodiscover/autodiscover.json?@evil.com/

0x03 参考链接

https://msrc-blog.microsoft.com/2022/09/29/customer-guidance-for-reported-zero-day-vulnerabilities-in-microsoft-exchange-server/

https://gteltsc.vn/blog/warning-new-attack-campaign-utilized-a-new-0day-rce-vulnerability-on-microsoft-exchange-server-12715.html

声明:本文来自维他命安全,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。