关键词:APT、DarkUniverse、ProgectSauron、PuzzleMaker、TajMahal、定向攻击

概述

定向攻击的溯源归因是十分棘手的工作,通常认为最好由执法机构给出归因结果。原因在于,虽然在90%的情况下,通过语言习惯和地位位置等就可以挖掘出一些关于攻击者的信息,但在其他10%的情况下可能会导致尴尬的归因错误或更糟的结果。高水平的攻击者会在受害者环境中隐藏自身,并尽力抹除痕迹。他们利用多种技术手段,使得调查活动困难重重。例如使用LOLBINS(一种利用系统已有二进制文件进行攻击的方法)、合法的渗透测试工具以及无文件恶意软件,放置虚假标志来误导安全研究人员。这些反侦察技巧通常使威胁归因成为运气问题。这就是为什么多年来一直有一定比例的定向攻击未得到归因的原因。本文介绍了10个最扑朔迷离的未归因APT攻击案例。

1.TajMahal框架

2018年底,一个名为TajMahal的复杂间谍框架被发现。它由两个不同的软件包组成,包名为东京(Tokyo)和横滨(Yokohama),能够窃取各种数据,包括受害者主机上刻录的光盘数据和发送到打印机队列的文件。每个软件包都包括许多恶意工具:后门、键盘记录器、下载器、编排器、屏幕和网络摄像头抓取器、录音机等。两个软件包中共包含多达80个恶意模块。

在首次检测到TajMahal项目之前,它已经活跃了至少五年。更神秘的是,唯一已知的受害者是一个备受瞩目的外交实体。谁是袭击的幕后黑手,是否有其他的受害者,或者整个工具集是否只是为了渗透一个组织而开发的,这些问题仍然没有答案。

2.DarkUniverse

DarkUniverse是在2018年被发现并报告的另一个APT框架。从2009年到2017年,在野时间至少八年,其目标为叙利亚、伊朗、阿富汗、坦桑尼亚、埃塞俄比亚、苏丹、俄罗斯、白俄罗斯和阿拉伯联合酋长国等国家的至少20个民用和军事实体。DarkUniverse通过带有恶意Microsoft Office文档附件的电子邮件进行鱼叉攻击。它由负责不同间谍活动的数个模块组成,如键盘记录、邮件流量拦截、截图、收集各种系统信息等。

DarkUniverse被发现的唯一案例,是他们的ItaDuke恶意软件是通过带有明显零日漏洞的名为Visaform Turkey.pdf的PDF下载的。DarkUniverse仍然没有归属,目前还不清楚相关攻击者在2017年后做了什么。

3.PuzzleMaker

2021年4月,研究人员使用复杂的零日漏洞链检测到几次定向攻击,攻击者使用了一个Google Chrome RCE漏洞对系统进行渗透。该漏洞的详情不明,但疑似CVE-2021-21224,它使攻击者能够在浏览器沙盒内执行任意代码。成功渗透进系统后,攻击者利用Windows内核中的信息披露漏洞CVE-2021-31955来获取EPROCESS结构的内核地址,并使用另一个Windows内核漏洞CVE-2021-31956提权。

在成功利用这些漏洞后,由stager、dropper、service和远程shell四个模块组成的恶意软件被投递到被感染系统,并最终植入一个称为PuzzleMaker的有效载荷。

PuzzleMaker的唯一薄弱环节,是采用了和CHAINSHOT恶意软件相同的漏洞后利用技术,而后者至少被两个具有国家背景的攻击者用于已知的APT活动。然而,该技术是公开的,可以被各种团体独立使用,无法作为归因证据。

4.ProjectSauron

ProjectSauron(别名Strider)于2015年9月首次被发现,当时卡巴斯基反定向攻击平台在客户组织中检测到异常网络流量。流量来自加载到域控制器服务器内存中的可疑库,并注册为Windows密码过滤器,该过滤器可以访问管理帐户的纯文本密码。事实证明,它是针对俄罗斯、伊朗、卢旺达,可能还有意大利语国家的政府、电信、科学、军事和金融组织的复杂APT平台的一部分。

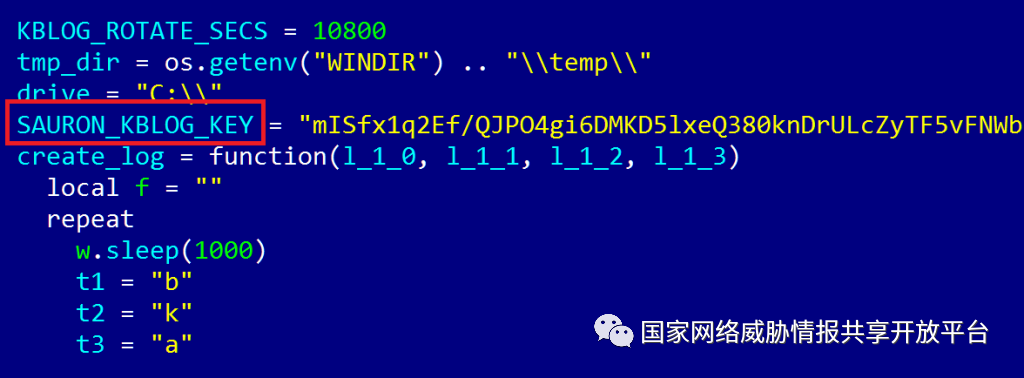

图1:ProjectSauron的名字来自其配置中提到的“Sauron”

ProjectSauron平台为模块化结构。针对每个受害者的核心植入部件都是独一无二的,具有不同的文件名和大小,以及根据目标环境量身定制的时间戳。因此,在一个组织中发现的样本对其他受害者的价值很低。这些核心植入部件充当后门,下载其他模块并在内存中运行命令。这些模块执行特定的间谍功能,例如键盘记录、窃取文档或从被感染的计算机和连接的USB设备劫持加密密钥。一个特殊的模块甚至可以通过被感染的USB设备访问物理隔离系统。

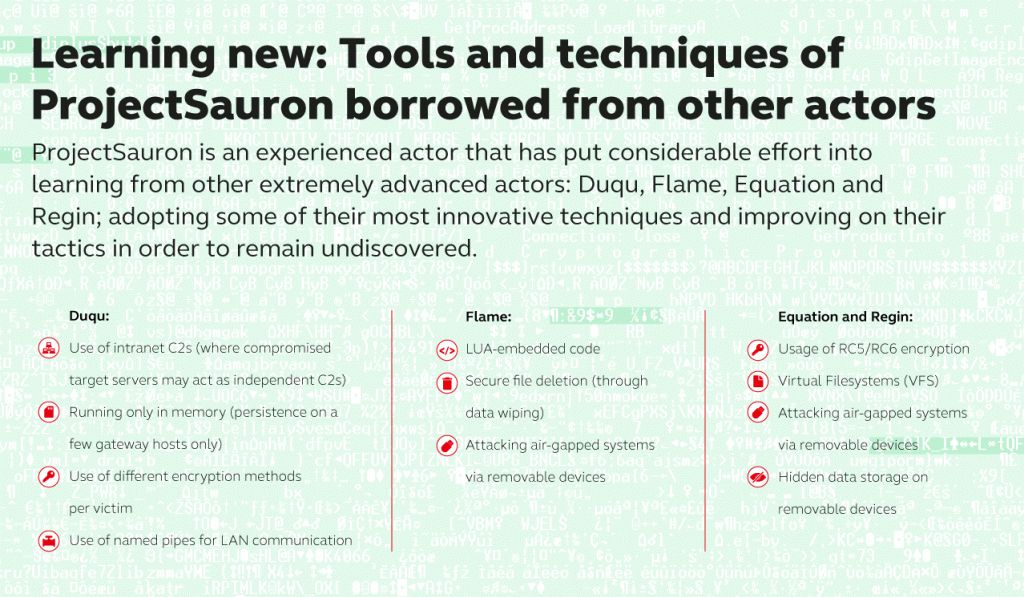

ProjectSauron背后的攻击者使用复杂的C2基础设施,涉及美国和欧洲的多个ISP和IP地址。该攻击者尽一切努力不在其运营中留下可识别的模式。唯一可以确认的是,没有国家级的资源支撑,这种程度的复杂性几乎无法实现。还值得注意的是,该攻击者可能从其他著名的APT攻击中学习,如Duqu、Flame、Equation和Regin。

图2:从其他著名的APT攻击中学习

5.USB Thief

2016年,ESET的安全研究人员发现了一种具有自我保护机制的USB恶意软件,称为USB Thief。该恶意软件由六个文件组成,其中两个是配置文件,而其他四个是可执行文件。这些文件被设计成按照预定的顺序执行,其中一些文件是经过AES128加密的。加密密钥是使用唯一的USB设备ID和某些磁盘属性生成的。这使得除受感染的USB驱动器外,USB Thief很难在任何地方解密和运行。

USB Thief中的三个可执行文件是加载下一阶段文件的加载程序。为了确保文件按正确的顺序加载,它们使用之前加载的文件的哈希值作为其名称。此外,一些文件会检查父进程的名称,如果发现错误,则会立刻终止。最终的有效负载是一个数据窃取器,它首先查找配置文件,以获取要泄露哪些数据、如何加密以及存储位置的信息。被窃取的数据存储在被感染的USB设备上。

USB Thief中实现的另一个有趣的技术是使用某些应用程序的便携式版本,如记事本、Firefox和TrueCrypt,来诱骗用户运行第一个恶意软件加载程序。为了实现这一目标,它以插件或动态链接库的形式注入这些应用程序的命令链。当用户运行受感染的应用程序时,恶意软件也会随之启动。该恶意软件的传播范围并不广泛,很有可能是用于某一资产的高度针对性的攻击。

ESET团队的进一步研究表明,USB Thief疑似与Lamberts APT组织有关。

图3:USB Thief疑似与Lamberts APT组织有关

6.TENSHO

2021年初,在搜索欺骗政府网站的网络钓鱼页面时,安全研究人员偶然发现了一个用于搜索塞尔维亚国防部证书的网络钓鱼页面。这个页面引出了一个之前未知的攻击者,被称为TENSHO或White Tur。该攻击者至少自2017年以来一直很活跃,并使用各种独特的技术和工具,包括武器化文档、HTA和PowerShell脚本、Windows可执行文件以及模仿政府网站的网络钓鱼页面。

此外,TENSHO也传播过一个OpenHardwareMonitor开源项目(其合法功能为监控设备温度、风扇速度和其他硬件健康数据)的恶意软件包,旨在以PowerShell脚本或Windows二进制文件的形式植入TENSHO的恶意软件。

迄今为止,尚未发现该攻击者与任何已知的APT组织之间存在联系。TENSHO针对塞尔维亚和波黑塞族共和国内部的组织,该地区的地缘政治利益纷繁复杂,因此将威胁归因起来并不容易。

7.PlexingEagle

在阿姆斯特丹举行的HITBSec 2017会议上,Emmanuel Gadaix介绍了一个非常有趣的GSM网络间谍工具集的发现过程,该工具集可能由一个技术能力高超的攻击者部署,是在客户端系统的例行安全扫描中发现的。

图4:偶然发现的电信APT

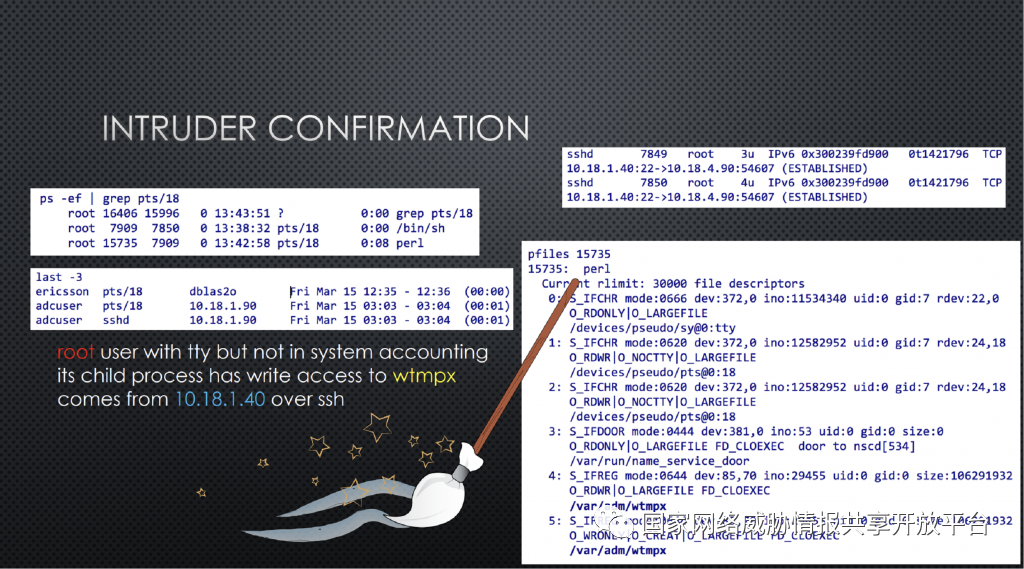

该工具集最初是由Gadaix的团队在一台Solaris 10机器上发现的,该机器被攻击者用作操作基地。在这台机器上,攻击者利用有关GSM基础设施和网络的先进知识来修补执法部门通常用于窃听电话的功能,以实施自定义的机制来拦截感兴趣的电话。入侵中使用的恶意软件是使用LUA编写的,其他使用这种语言的攻击者包括Flame和Project Sauron。Gadaix在他的演讲中暗示了这个案例和Athens Affair攻击事件之间的一些相似之处,因为使用LUA进行攻击只在这两个案例(Flame和Project Sauron)中被在野发现过。

8.SinSono

2021年5月,为AT&T、Verizon、T-Mobile等运营商提供短信路由服务的电信公司Syniverse检测到未经授权访问其IT系统的行为。一项内部调查显示,一个未知的攻击者于2016年首次渗透到Syniverse的基础设施中。五年来,他们一直没有被发现。该攻击者通过访问内部数据库,设法泄露了该公司电子数据传输(EDT)环境中的约235名客户的登录凭据。通过这些帐户,攻击者可以访问高度敏感的消费者数据,例如通话记录和短信内容。

虽然该公司重置或停用了所有EDT客户的凭据,并联系了受影响的组织,但仍然存在许多问题:例如,该行为者是否实际窃取了敏感数据。虽然没有看到该公司和一些依赖其服务的运营商有发生重大数据泄露的迹象,也没有出现试图扰乱他们正常运营的攻击行为,但我们既不知道攻击者是谁,也不知道他们的目标是什么。对攻击相关数据的分析表明,该攻击者非常谨慎,高度关注操作安全和归因相关信息。

9.MagicScroll

MagicScroll(别名AcidBox)是一个复杂的恶意框架,于2019年首次被Palo Alto的Unit42团队检测到。它是一种多阶段恶意软件,只有几个已知的样本和一个位于俄罗斯并于2017年受到攻击的已知受害者。MagicScroll的初始感染阶段未知,第一个已知阶段是安全支持程序创建的加载程序,该DLL通常提供某些安全功能,例如应用程序身份验证。MagicScroll滥用此功能来实现lsass.exe进程的注入以及持久性。

加载程序的主要目的是解密和加载存储在注册表中的下一阶段模块。该模块利用VirtualBox驱动程序漏洞在内核模式下加载未签名的恶意驱动程序。Unit42表示,Turla组织也曾利用过该漏洞,但没有迹象表明该攻击者与Turla有任何联系。Unit42也观察到该框架与ProjectSauron有一些松散的相似之处,但还不足以证明两次攻击事件之间的联系。目前也没有发现MagicScroll和其他已知的APT组织之间的联系。

10.Metador

SentinelLabs于2022年9月首次公开描述了Metador组织。它主要针对中东和非洲几个国家的ISP、电信公司和大学;其中至少有一名受害者遭到近十个不同的APT组织的攻击。

Metador运营着两个被称为metaMain和Mafalda的恶意软件平台,这些平台只部署在内存中。metaMain平台是一个功能丰富的后门,它为攻击者提供了对受感染系统的长期访问能力。它可以记录键盘和鼠标事件,进行屏幕截图,下载和上传文件,以及执行任意shellcode。

Mafalda是一个正在积极开发中的后门。其最新版本的编译时间戳是2021年12月。它具有许多反分析技术,并支持67个命令,比之前的版本多13个。

除了典型的后门功能外,metaMain和Mafalda还能够与其他(但未知)植入部件建立联系,并与这些植入部件交换数据。其中一种植入部件被称为“Cryshell”,是metaMain或Mafalda和C2之间的中间服务器。有理由相信存在未知的Linux植入部件,可以将从Linux主机上收集的数据发送到Mafalda。

Metador背后的攻击者是谁,以及他们的目标是什么还有待确定。旨在保证持久性和隐蔽性的复杂恶意软件表明,这是一个高级攻击者的网络间谍活动。一些C2的回复信息是西班牙语的,这可能表明攻击者或其一些开发人员会说西班牙语。此外,在Metador的恶意软件中也发现了一些可参考的文化属性,包括英国流行朋克歌词和阿根廷政治漫画。相关痕迹的多样性使得研究人员很难确定它为哪个国家的利益运作——如果有的话。其中一个假设是,该组织是一个高端的承包商。

结论

APT攻击者使用一切可能的手段来保持攻击活动的隐蔽性,并使用多种反侦察技术来增加攻击活动暴露后溯源归因的难度。时不时地,安全研究人员就会揭示一次多年来都未被揭露的攻击活动,但很难确切地追溯到其背后的攻击者和支持者。这篇文章中描述的十个故事只是多年来许多未归属谜团中的一些。这些谜团的存在表明了在网络安全社区内进行讨论并共享相关数据的重要性。

参考链接:https://securelist.com/top-10-unattributed-apt-mysteries/107676/

编辑|董放明

审校|何双泽、金矢

监制|姜政伟

本文为CNTIC编译整理,不代表本公众号观点,转载请保留出处与链接。

声明:本文来自国家网络威胁情报共享开放平台,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。