两家工业网络安全公司的研究人员在艾默生 DeltaV DCS 工作站中发现了多个严重和高危漏洞,艾默生已发布补丁。

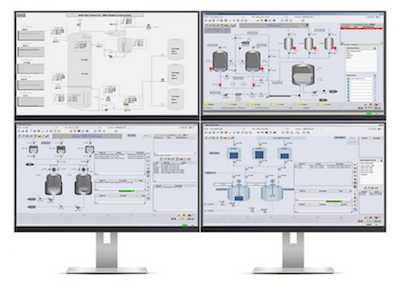

艾默生 DeltaV 工作站是专为运行 DeltaV 应用而设计的专用计算机。ICS-CERT 表示,这些系统广泛应用于全球各地,主要是化学和能源行业。

ICS-CERT 在上周发布的安全公告中指出,DeltaV DCS 工作站版本 11.3.1、12.3.1、13.3.0、13.3.1 和 R5受四个严重漏洞的影响。

漏洞是由 Nozomi Networks 公司发现的,其中一个是由 CyberX 公司的安全研究员 Ori Perez 发现的。

从 CVSS 评分来看,最严重的漏洞是 CVE-2018-14793,它是一个栈缓冲溢出漏洞,可经由开放的通信端口用于执行任意代码。

另外一个高危漏洞 CVE-2018-14795 是由Perez 发现的。ICS-CERT 认为它是一个不正确的路径验证漏洞,可能导致攻击者替换可执行文件。

CyberX 公司研发副总裁 David Atch 表示,“我们能够分析这一协议并发送特殊构造的命令以使用该漏洞远程执行代码。该漏洞是由编码出错引发的,也就是说默认的 Windows 安全机制如 ASLR 和 DEP 无法阻止远程代码执行问题。”

另外两个缺陷也被评为“高危”漏洞,是一个可导致任意代码执行的 DLL 劫持问题 (CVE-2018-14797) 和一个允许非管理员用户更改受影响工作站上可执行文件和库文件的漏洞 (CVE-2018-14791)。

利用这些安全漏洞可导致攻击者在目标网络中横向移动并可能控制其它 DeltaV 工作站。然而,目前尚未有证据表明这些缺陷已遭利用。

利用这些漏洞要求对目标工作站拥有访问权限。然而,CyberX 指出尚未发现可从 Web 直接访问的任何 DeltaV 工作站。

Nozomi 公司的联合创始人兼首席技术官 Moreno Carullo 表示,臭名昭著的 Triton/Trisis 恶意软件最初针对的也是某工作站。

艾默生已为每个受影响的 DeltaV 工作站版本发布补丁。该公司也表示应用程序白名单也可阻止多数缺陷遭利用,原因是它能够阻止文件被覆写。

ICS-CERT 在安全公告中表示,为了阻止漏洞遭利用,艾默生建议按照 DeltaV 安全用户手册的规定部署并配置 DeltaV 系统和相关组件。用户可从艾默生的 Guardian Support Portal 中找到用户手册。

本文由360代码卫士翻译自SecurityWeek

声明:本文来自代码卫士,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。