近日,卡内基梅隆大学CERT协调中心(CERT/CC)的前软件漏洞分析师Will Dormann发现多个微软Windows版本中普遍存在的两个零日漏洞超过90天仍未修补,这些漏洞使攻击者可绕过微软的Web标记(MoTW)安全功能投放恶意软件。

安全功能变漏洞

前微软威胁情报分析师Kevin Beaumont声称,他职业生涯中发现了许多零日漏洞,但Dormann发现的漏洞是他见过的“最愚蠢的零日漏洞”,导致微软对Office宏病毒的遏制措施形同虚设。

MotW是一个Windows安全功能,保护用户免受来自不受信任来源的下载文件的攻击。

MotW会给用户从互联网下载的文件自动添加隐藏标签,带有MotW标签的文件的权限和功能方面会受到限制。例如,从微软Office 10开始,被MotW标记的文件默认在受保护的视图中打开,如果是可执行文件在则会在运行之前首先由Windows Defender进行安全扫描。

“许多Windows安全功能,例如微软Office Protected view、SmartScreen、Smart App Control,和警告对话框,都依赖MotW功能。”Dormann指出。

Beaumont等研究人员透露,包括勒索软件在内的攻击者正在野外积极利用这两个漏洞,但到目前为止,微软还没有发布任何补丁程序,也没有提供任何解决方法帮助企业保护自己。

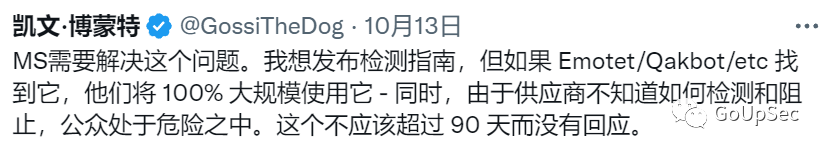

Beaumont在一条推文中表示,他想发布漏洞的检测指南,但担心潜在的后果:

第一个漏洞:MotW.ZIP绕过(已有非官方补丁)

Dormann曾于7月7日向微软报告了两个MotW绕过漏洞中的第一个:Windows的MotW安全功能不能有效标记从定制.ZIP文档中提取的文件。

“.ZIP文档中包含的任何文件都可以通过某种方式进行配置,以便在解压缩后不会包含MOTW标记,”Dorman说:“这意味着攻击者能把一个从网络下载的文件伪装成本地文件运行,更容易诱骗用户在系统上运行任意代码。”

Dormann不愿分享这个漏洞的更多细节,因为这会泄露漏洞利用方法。但他透露该漏洞会影响从XP开始的所有Windows版本。Dormann声称仍未收到微软的消息,可能是因为该漏洞是通过CERT的漏洞信息和协调环境(VINCE)向微软报告的,而微软拒绝使用该平台。

“我自7月下旬以来就没有在CERT工作过,所以我不能确定微软是否从7月起就从未联系过CERT,”Dormann警告说:“其他安全研究人员报告说看到攻击者已经在野外积极利用该漏洞。其中一位是安全研究员Kevin Beaumont,他曾是微软的威胁情报分析师。在本月早些时候的一条推文中,Beaumont报告称该漏洞已在野外被利用。”

微软发言人在一封电子邮件评论中表示,该公司“了解该技术并正在调查以确定解决该问题的适当步骤”。该声明没有说明微软正在调查或可能计划解决的两个与MoTW相关的漏洞中的哪一个。与此同时,总部位于斯洛文尼亚的安全公司Acros Security上周通过其0patch补丁平台发布了针对第一个漏洞的非官方补丁(https://blog.0patch.com/2022/10/free-micropatches-for-bypassing-mark-of.html)。

在回复Dark Reading的评论中,Acros Security首席执行官兼联合创始人Mitja Kolsek表示,他能够确认Dormann在7月向微软报告了该漏洞。

“一旦你知道漏洞细节就会非常容易利用,这就是为什么我们不想透露任何细节,”Kolsek透露:“执行.ZIP文件解压缩的代码存在缺陷,只有通过代码补丁修复,没有变通办法。”

Kolsek说这个漏洞虽然并不难利用,但仅靠这个漏洞不足以成功攻击。为了成功利用,攻击者仍然需要说服用户打开恶意制作的.ZIP存档中的文件,例如通过网络钓鱼电子邮件作为附件发送或从U盘等可移动驱动器复制。

“通常情况下,从带有MotW标记的.ZIP存档中提取的所有文件也会获得此标记,因此在打开或启动时会触发安全警告,”他说,“但该漏洞绝对允许攻击者绕过保护。”

漏洞2:篡改Authenticode签名骗过MotW

Kolsek指出,他的公司也为第二个漏洞准备了一个候选补丁,应该会在本周五之前发布。

第二个漏洞涉及处理带有格式错误Authenticode数字签名的MotW标记文件。Authenticode是一种Microsoft代码签名技术,可对特定软件的发布者身份进行身份验证,并确定该软件在发布后是否被篡改。

Dormann发现,如果一个文件带有格式错误的Authenticode签名,Windows会将其视为没有MotW标签。该漏洞导致Windows在执行JavaScript文件之前跳过SmartScreen和其他警告对话框。

“当Windows在处理Authenticode数据遇到错误时会‘打开失败’,”Dormann说:“它将不再对Authenticode签名的文件应用MotW保护,尽管它们实际上仍然带有MotW标签。”

Dormann指出,第二个漏洞影响从Windows 10开始的所有Windows版本,包括Windows Server 2016的服务器版本。该漏洞为攻击者提供了一种方法来给恶意文件(例如.exe文件和JavaScript文件)签署错误的Authenticode签名,从而绕过MOTW保护。

Dormann透露,他在阅读本月早些时候阅读惠普公司安全博客HP Threat Research报道Magniber勒索软件活动利用该漏洞的文章后才得知该漏洞被野外利用。

目前尚不清楚微软是否正在采取行动,但研究人员正在不断发出警报。“我没有收到微软的官方回复,但与此同时,我也没有正式向微软报告这个问题,因为我不再是CERT的员工,”Dormann说道:“由于攻击者已经开始在野外利用漏洞,所以我决定通过Twitter公开此事。”

参考链接:

https://www.darkreading.com/attacks-breaches/windows-mark-of-the-web-zero-days-patchless-exploit

声明:本文来自GoUpSec,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。